grafisch: In deze blogpost bespreken we de verschillen tussen symmetrische encryptie, een single-key encryptie techniek, en asymmetrische encryptie, ook bekend als public-key cryptografie, die private – en public-key paren van encryptiesleutels gebruikt.

om een sleutel al dan niet te verzenden. Dat is de vraag.

er zijn momenteel twee belangrijke vormen van gegevensversleuteling in gebruik: symmetrische encryptie en asymmetrische encryptie. Elke dag, wanneer u gebruik maakt van uw webbrowser, reageren op e-mails, het indienen van website formulieren, en andere activiteiten, symmetrische en asymmetrische encryptie processen gebeuren, soms buiten medeweten aan u. U kunt ook bekend zijn met symmetrische en asymmetrische versleuteling omdat u ervaring hebt met OpenSSL, sleutelbeheerservices, of misschien hebt u eerder een versleutelde e-mail verzonden of een Microsoft Word-of Adobe PDF-bestand versleuteld met een wachtwoord.

het is belangrijk om de verschillen tussen symmetrische en asymmetrische encryptie te begrijpen en hoe deze processen werken in de dagelijkse veilige overdracht van communicatie. Je zult weten wat deze termen betekenen als je ze ziet, en je zult ook goed geïnformeerd zijn over hoe ze werken, hun verschillende iteraties, je bewust zijn van hun mogelijkheden, en weten wat meer aan te raden is om te implementeren met betrekking tot het beveiligen en authenticeren van de oorsprong van gevoelige informatie.

in deze blogpost bespreken we de verschillen tussen symmetrische en asymmetrische versleuteling. Aan het einde, we zullen deze verschillen samenvatten en bespreken gerelateerde encryptie-opties voor het beveiligen van uw gevoelige gegevens.

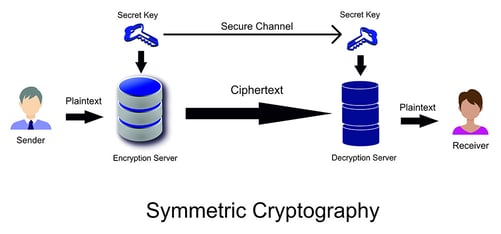

grafisch: symmetrische encryptie maakt gebruik van een enkele sleutel om informatie te versleutelen en te decoderen.

Wat is symmetrische versleuteling?

symmetrische versleuteling is een veelgebruikte data-encryptie techniek waarbij gegevens worden versleuteld en gedecodeerd met behulp van een enkele, geheime cryptografische sleutel.

specifiek wordt de sleutel gebruikt voor het versleutelen van platte tekst – De pre-encryptie-of post – decryptiestatus van de gegevens – en het decoderen van versleuteling-de post-encryptie-of pre-decryptiestatus van de gegevens.

symmetrische versleuteling is een van de meest gebruikte en tevens een van de oudste versleutelingstechnieken uit de tijd van het Romeinse Rijk. Caesar ‘ s cipher, vernoemd naar Niemand minder dan Julius Caesar, die het gebruikte om zijn militaire correspondentie te versleutelen, is een beroemd historisch voorbeeld van symmetrische versleuteling in actie.

het doel van symmetrische versleuteling is het beveiligen van gevoelige, geheime of gerubriceerde informatie. Het wordt dagelijks gebruikt in veel belangrijke industrieën, waaronder defensie, lucht-en ruimtevaart, bankwezen, gezondheidszorg en andere industrieën waarin het beveiligen van gevoelige gegevens van een persoon, bedrijf of organisatie van het grootste belang is.

grafiek: Dit is een illustratie van het symmetrische versleutelingsproces.

Hoe werkt symmetrische versleuteling?

symmetrische versleuteling werkt door gebruik te maken van een stream-of blok-versleuteling om gegevens te versleutelen en te decoderen. Een stream cipher converteert platte tekst naar versleutelde tekst één byte per keer, en een blok cipher converteert volledige eenheden, of blokken, van platte tekst met behulp van een vooraf bepaalde sleutel lengte, zoals 128, 192, of 256 bits.

afzenders en ontvangers die symmetrische versleuteling gebruiken om gegevens naar elkaar over te dragen, moeten de geheime sleutel kennen om, in het geval van afzenders, de gegevens te versleutelen die zij met ontvangers willen delen, en in het geval van ontvangers, de versleutelde gegevens te ontcijferen en te lezen die de afzenders met hen delen, evenals alle noodzakelijke antwoorden te versleutelen.

hier is een vereenvoudigd voorbeeld van symmetrische versleuteling: als Claire, de afzender, Jacqueline, de ontvanger, een vertrouwelijk document wil sturen, gebruikt Claire De geheime sleutel om het bestand te versleutelen en stuurt het naar Jacqueline, die de inhoud niet kan lezen totdat ze dezelfde sleutel invoert die Claire net gebruikte om het bestand te versleutelen. Omgekeerd, als Jacqueline wijzigingen aanbrengt in het document en deze wil delen met Claire, zou ze dezelfde sleutel gebruiken om het bestand opnieuw te versleutelen en terug te sturen naar Claire, die dezelfde sleutel zal gebruiken om het bestand te decoderen en toegang te krijgen tot de inhoud, en het proces herhaalt zich.

merk op dat dit slechts een voorbeeld is dat wordt gebruikt om de werking van symmetrische versleuteling te vereenvoudigen. Symmetrische versleuteling kan handmatig of automatisch worden uitgevoerd.

symmetrische versleuteling is echter niet beperkt tot het delen van gegevens tussen één afzender en één ontvanger. Symmetrisch versleutelde informatie is toegankelijk voor iedereen-Claire, Jacqueline, hun collega Frank, hun baas, Jennifer, et al. wie kent de geheime sleutel? Daarin ligt de reden waarom het verbergen van de gedeelde cryptografische sleutel van onbevoegde partijen van vitaal belang is voor het succes van symmetrische encryptie en de integriteit van symmetrisch versleutelde gegevens.

grafisch: voorbeelden van symmetrische versleuteling zijn de Advanced Encryption Standard (AES) en TLS/SSL protocol.

wat zijn enkele voorbeelden van symmetrische versleuteling?

populaire voorbeelden van symmetrische encryptie zijn de:

- Data Encryption Standard (DES)

- Triple Data Encryption Standard (Drievoudige DES -)

- Advanced Encryption Standard (AES)

- International Data Encryption Algorithm (IDEA)

- TLS/SSL-protocol

AES-encryptie, die gebruikt blok van sleutels van 128, 192 of 256 bits te coderen en decoderen van gegevens, is een van de meest bekende en effectieve symmetrische encryptie technieken in gebruik. Het zou miljarden jaren duren om te kraken, en daarom wordt het gebruikt om gevoelige, geheime of geheime informatie te beveiligen in de overheid, de gezondheidszorg, het bankwezen en andere industrieën. Het is veiliger dan DES, Triple DES en idee.

DES-encryptie wordt nu door het National Institute of Standards and Technology (NIST) beschouwd als een oud symmetrisch encryptie-algoritme omdat het lange tijd niet effectief is geweest bij het beschermen van gevoelige informatie tegen brute-force aanvallen. In feite heeft de NIST de standaard volledig ingetrokken, en zijn meer veilige grote broer, Triple DES encryptie, zal hetzelfde lot hebben. Hoewel nog steeds in gebruik vandaag, Triple DES encryptie wordt ingetrokken en niet toegestaan door de NIST in 2023 als gevolg van toenemende veiligheid zorgen.In de jaren negentig werd IDEA encryptie ontwikkeld als vervanging voor DES, maar uiteindelijk werd AES veiliger geacht. Het idee is nu een open en gratis blok-cipher algoritme, zodat iedereen het kan gebruiken, maar het wordt algemeen beschouwd als verouderd en ineffectief bij het beveiligen van gevoelige en top-geheime informatie vandaag. AES encryptie is de gouden standaard voor beide doeleinden.

Transport Layer Security (TLS) en zijn voorganger Secure Sockets Layer (SSL) maken gebruik van symmetrische versleuteling. In principe, wanneer een client toegang heeft tot een server, worden unieke symmetrische sleutels, genaamd session keys, gegenereerd. Deze sessiesleutels worden gebruikt voor het versleutelen en decoderen van de gegevens die worden gedeeld tussen de client en de server in die specifieke client-server-sessie op dat specifieke moment. Een nieuwe client-server sessie zou nieuwe, unieke sessiesleutels genereren.

TLS / SSL gebruikt niet alleen symmetrische encryptie, maar zowel symmetrische als asymmetrische encryptie, om de veiligheid van client-server sessies en de informatie die daarin wordt uitgewisseld te garanderen.

grafisch: voordelen van symmetrische encryptie zijn beveiliging, snelheid en acceptatie door de industrie.

Wat zijn enkele voordelen van symmetrische versleuteling?

symmetrische versleuteling wordt vandaag de dag gebruikt omdat het grote hoeveelheden data snel kan versleutelen en decoderen, en het is eenvoudig te implementeren. Het is eenvoudig te gebruiken, en de AES iteratie is een van de meest veilige vormen van data-encryptie beschikbaar.

nu heeft symmetrische encryptie verschillende voordelen ten opzichte van zijn asymmetrische tegenhanger, maar we zullen het even later in deze blogpost hebben over asymmetrische encryptie.

enkele voordelen van symmetrische versleuteling zijn::

- beveiliging: symmetrische encryptie-algoritmen zoals AES doen er miljarden jaren over om te kraken met brute-force aanvallen.

- snelheid: symmetrische versleuteling is veel sneller uit te voeren vanwege de kortere sleutellengtes en de relatieve eenvoud in vergelijking met asymmetrische versleuteling.Goedkeuring en acceptatie door de industrie: symmetrische versleutelingsalgoritmen zoals AES zijn de gouden standaard voor gegevensversleuteling geworden vanwege hun voordelen op het gebied van beveiliging en snelheid, en hebben als zodanig tientallen jaren ervaring opgedaan met de acceptatie en acceptatie door de industrie.

grafiek: nadelen van symmetrische encryptie zijn onder meer de noodzaak om de veiligheid van belangrijke distributiemechanismen te waarborgen.

Wat zijn enkele nadelen van symmetrische versleuteling? Veruit het grootste nadeel van symmetrische versleuteling is het gebruik van één enkele, geheime cryptografische sleutel om informatie te versleutelen en te decoderen.

waarom?

als deze geheime sleutel op een onveilige locatie op een computer is opgeslagen, kunnen hackers er toegang toe krijgen met behulp van op software gebaseerde aanvallen, waardoor ze de versleutelde gegevens kunnen ontcijferen en daarmee het volledige doel van symmetrische versleuteling kunnen omzeilen.

bovendien moet, als een partij of entiteit op één locatie codeert en een afzonderlijke partij of entiteit op één seconde decodeert, de sleutel worden verzonden, waardoor deze kwetsbaar is voor onderschepping als het transmissiekanaal wordt gecompromitteerd.

daarom is het cruciaal om de beveiliging van de versleutelingssleutel in rust en tijdens het transport te garanderen. Anders, je vraagt gewoon om een litanie van onafhankelijke en door de staat gesponsorde cyberattackers om toegang te krijgen tot uw missie-kritische, veiligheid-kritische, of wettelijk beschermde gegevens.

het enige andere nadeel aan het gebruik van symmetrische encryptie is de effectiviteit van de beveiliging in vergelijking met asymmetrische encryptie, die over het algemeen als veiliger wordt beschouwd, maar ook trager uit te voeren dan symmetrische encryptie.

maar is asymmetrische versleuteling veiliger dan symmetrische versleuteling? Laten we dat uitzoeken.

grafisch: asymmetrische encryptie maakt gebruik van publiek – en private-sleutelparen om gevoelige informatie te versleutelen en te decoderen.

Wat is asymmetrische versleuteling?

in tegenstelling tot symmetrische versleuteling, die dezelfde geheime sleutel gebruikt om gevoelige informatie te versleutelen en te decoderen, gebruikt asymmetrische versleuteling, ook bekend als public-key cryptografie of public-key encryptie, wiskundig gekoppelde Public – en private-key paren om gevoelige gegevens van afzenders en ontvangers te versleutelen en te decoderen.

net als bij symmetrische versleuteling wordt platte tekst nog steeds omgezet in versleuteling en vice versa tijdens respectievelijk versleuteling en decryptie. Het belangrijkste verschil is dat twee unieke sleutelparen worden gebruikt om gegevens asymmetrisch te versleutelen.

grafiek: Dit is een illustratie van het asymmetrische encryptie proces.

Hoe werkt asymmetrische versleuteling?

hier is een vereenvoudigd voorbeeld van asymmetrische versleuteling: als Claire, de afzender, en Jacqueline, de ontvanger, voortdurend een vertrouwelijk bestand heen en weer naar elkaar willen sturen, zullen Claire en Jacqueline hun unieke en respectievelijke publieke sleutels aan elkaar geven. Claire zal dan Jacqueline ‘ s publieke sleutel gebruiken om het bestand te versleutelen, omdat het alleen voor Jacqueline is bedoeld, en het bestand naar Jacqueline sturen. Na ontvangst van het bestand, Jacqueline zal haar private sleutel-trefwoord, “privé,” wat betekent dat niemand anders dan Jacqueline weet het-gebruiken om het bestand te decoderen en toegang te krijgen tot de inhoud. Niemand anders dan Jacqueline, zelfs Claire niet, kan dit bestand decoderen, omdat niemand anders dan Jacqueline Jacqueline ‘ s persoonlijke sleutel kent. Hetzelfde geldt wanneer Jacqueline het bestand terug wil sturen naar Claire. Jacqueline koppelt het aan Claire ‘ s publieke sleutel, en Claire gebruikt haar private sleutel om het bestand te decoderen.

merk op dat dit een vereenvoudiging is van asymmetrische versleuteling. Net als symmetrische encryptie, kan asymmetrische encryptie handmatig of automatisch worden uitgevoerd.

ziet u nu hoe asymmetrische versleuteling als veiliger kan worden beschouwd dan symmetrische versleuteling? Hoewel dit een interessante vraag is, is het niet de juiste vraag om te stellen, echt, omdat, technisch gezien, of symmetrische of asymmetrische encryptie veiliger is, hangt grotendeels af van de sleutelgrootte en de veiligheid van de media die cryptografische sleutels opslaat of verzendt.Een van de redenen waarom asymmetrische versleuteling vaak als veiliger dan symmetrische versleuteling wordt beschouwd, is dat asymmetrische versleuteling, in tegenstelling tot de tegenhanger ervan, niet de uitwisseling van dezelfde versleutel-decryptie sleutel tussen twee of meer partijen vereist. Ja, publieke sleutels worden uitgewisseld, maar gebruikers die gegevens delen in een asymmetrisch cryptosysteem hebben unieke publieke en private sleutelparen, en hun publieke sleutels, omdat ze alleen voor encryptie worden gebruikt, vormen geen risico van ongeautoriseerde decryptie door hackers als ze bekend worden, omdat de hackers, ervan uitgaande dat private sleutels privé worden gehouden, de private sleutels van de gebruikers niet kennen en dus de versleutelde gegevens niet kunnen decoderen.

asymmetrische versleuteling maakt ook authenticatie van digitale handtekeningen mogelijk, in tegenstelling tot symmetrische versleuteling. In principe gaat het om het gebruik van privésleutels om berichten of bestanden digitaal te ondertekenen, en de bijbehorende publieke sleutels worden gebruikt om te bevestigen dat deze berichten afkomstig zijn van de juiste, geverifieerde afzender.

grafisch: voorbeelden van asymmetrische encryptie zijn Rivest Shamir Adleman (RSA) en het Digital Signature Algorithm (DSA).

wat zijn enkele voorbeelden van asymmetrische versleuteling?

voorbeelden van asymmetrische versleuteling zijn::

- Rivest Shamir Adleman (RSA)

- the Digital Signature Standard (DSS), which integreert the Digital Signature Algorithm (DSA)

- Elliptical Curve Cryptography (ECC)

- The Diffie-Hellman exchange method

- TLS / SSL protocol

RSA is een van de oudste voorbeelden van asymmetrische versleuteling . Ontwikkeld door Ron Rivest, Adi Shamir, en Leonard Adleman, RSA encryptie genereert een publieke sleutel door twee grote, willekeurige priemgetallen samen te vermenigvuldigen, en met behulp van dezelfde priemgetallen, genereert een private sleutel. Van daaruit vindt standaard asymmetrische versleuteling plaats: informatie wordt versleuteld met behulp van de publieke sleutel en gedecodeerd met behulp van de private sleutel.

de DSS, die het Digital Signature Algorithm (DSA) bevat, is het perfecte voorbeeld van asymmetrische authenticatie van digitale handtekeningen. De persoonlijke sleutel van een afzender wordt gebruikt om een bericht of bestand digitaal te ondertekenen en de ontvanger gebruikt de bijbehorende openbare sleutel van de afzender om te bevestigen dat de handtekening afkomstig is van de juiste afzender en niet van een verdachte of ongeautoriseerde bron.

ECC is een RSA-alternatief dat gebruik maakt van kleinere sleutelgroottes en wiskundige elliptische krommen om asymmetrische versleuteling uit te voeren. Het wordt vaak gebruikt om cryptogeld transacties digitaal te ondertekenen; in feite, de populaire cryptogeld Bitcoin maakt gebruik van ECC – de elliptische Curve Digital Signature Algorithm (ECDSA), om precies te zijn – om transacties digitaal te ondertekenen en ervoor te zorgen dat de middelen worden besteed door alleen geautoriseerde gebruikers. ECC is veel sneller dan RSA in termen van sleutel en handtekening generatie, en velen beschouwen het als de toekomst van asymmetrische encryptie, voornamelijk voor webverkeer en cryptogeld, maar ook voor andere toepassingen.Diffie-Hellman, een van de grootste doorbraken van cryptografie, is een sleuteluitwisselingsmethode die twee partijen die elkaar nooit hebben ontmoet, kunnen gebruiken om publieke en private sleutelparen uit te wisselen via openbare, onveilige communicatiekanalen. Voorafgaand aan Diffie-Hellman moesten twee partijen die hun communicatie tussen elkaar probeerden te versleutelen fysiek encryptiesleutels uitwisselen zodat beide partijen elkaars versleutelde berichten konden ontcijferen. Diffie-Hellman maakte het zodat deze sleutels veilig konden worden uitgewisseld via openbare communicatiekanalen, waar derden normaal gesproken gevoelige informatie en encryptiesleutels extraheren.

TLS / SSL gebruikt asymmetrische versleuteling om een veilige client-server sessie tot stand te brengen terwijl de client en server symmetrische versleutelingssleutels genereren. Dit staat bekend als een TLS handshake. Nadat de TLS-handshake is voltooid, worden de client-server-sessiesleutels gebruikt om de in die sessie uitgewisselde informatie te versleutelen.

Grafisch: de voordelen van asymmetrische encryptie zijn onder meer digitale handtekening authenticatie en verhoogde veiligheid als gevolg van de privacy van decryptie sleutels.

Wat zijn enkele voordelen van asymmetrische versleuteling?

voordelen van het gebruik van asymmetrische versleuteling zijn::

- Sleutelverdeling niet nodig: het beveiligen van belangrijke distributiekanalen is al lang een hoofdpijn in cryptografie. Asymmetrische encryptie elimineert sleuteldistributie volledig. De benodigde publieke sleutels worden uitgewisseld via servers met publieke sleutels, en de openbaarmaking van publieke sleutels is op dit moment niet schadelijk voor de beveiliging van versleutelde berichten, omdat ze niet kunnen worden gebruikt om private sleutels af te leiden.

- uitwisseling van privésleutels is niet nodig: bij asymmetrische versleuteling moeten privésleutels op een veilige locatie worden opgeslagen en dus privé blijven voor de entiteiten die ze gebruiken. Kortom, de sleutels die nodig zijn om gevoelige informatie te decoderen worden nooit uitgewisseld over een mogelijk gecompromitteerd communicatiekanaal, en dat is een belangrijk pluspunt voor de veiligheid en integriteit van versleutelde berichten.

- authenticatie van digitale handtekeningen/berichten: met asymmetrische versleuteling kunnen afzenders hun persoonlijke sleutels gebruiken om digitaal te ondertekenen en te controleren of een bericht of bestand afkomstig is van hen en niet van een niet-vertrouwde derde partij.

het kan lijken alsof er niets mis gaat met asymmetrische versleuteling. Ik bedoel, waarom zou je ooit kiezen voor symmetrische encryptie als asymmetrische encryptie zo veilig is?

één woord: snelheid.

grafisch: nadelen van asymmetrische encryptie zijn traagheid van uitvoering in vergelijking met symmetrische encryptie.

Wat zijn enkele nadelen van asymmetrische versleuteling?

het grootste nadeel van asymmetrische encryptie is dat het langzamer is dan symmetrische encryptie vanwege de langere sleutellengtes, om nog maar te zwijgen van het feit dat asymmetrische encryptie berekeningen vaak veel complexer zijn dan hun symmetrische tegenhangers.

waarom? Omdat, in theorie, publieke sleutels kunnen worden gebruikt om private sleutels te kraken-nogmaals, ze zijn wiskundig gekoppeld – maar asymmetrische encryptie maakt gebruik van buitengewoon lange sleutellengtes om dit vrijwel onmogelijk te maken, althans voor nu.In een notendop is symmetrische versleuteling dus sneller dan asymmetrische versleuteling. Asymmetrische encryptie offert snelheid voor veiligheid, terwijl symmetrische encryptie offert veiligheid voor snelheid.

dit wil niet zeggen dat symmetrische encryptie onveilig is; echter, de basis van asymmetrische encryptie elimineert verschillende informatiebeveiligingsrisico ‘ s die nog steeds bestaan binnen slecht beheerde symmetrische encryptie cryptosystemen.

grafisch: laten we de “sleutel” verschillen tussen symmetrische en asymmetrische encryptie samenvatten.

conclusie: samenvatting van de belangrijkste verschillen

de belangrijkste verschillen tussen symmetrische en asymmetrische versleuteling zijn snelheid-en beveiligingsvoorkeuren. Over het algemeen is symmetrische encryptie sneller en eenvoudiger, maar wordt vaak gezien als minder veilig dan asymmetrische encryptie. Maar zoals we hebben besproken, encryptie komt eigenlijk neer op twee dingen: de grootte van de sleutel en de veiligheid van de media die encryptiesleutels opslaan.

symmetrische versleuteling is veel sneller uit te voeren vanwege de kortere sleutellengtes. Asymmetrische encryptie heeft de neiging om krom naar beneden netwerken vanwege de langere sleutel lengtes en complexe algoritmen. Dit zijn de afwegingen die het overwegen waard zijn bij het beslissen welk type encryptie te gebruiken.

bij Trenton Systems bieden we data-encryptie-oplossingen in onze high-performance servers en werkstations in de vorm van AES-compliant, Opal-compliant en FIPS-140-2-compatibele self-encrypting drives (SEDs).Combineer dit met onze technologiepartner FUTURA Cyber ‘ s Crypto Management Platform (CMP), en u hebt een veilige, goed beheerde computer gemaakt die bestand is tegen veelvoorkomende aanvallen op uw gevoelige gegevens.

neem vandaag nog contact met ons op voor meer informatie over hoe we de integriteit van uw gegevens garanderen met behulp van gegevenscodering.

![]()