het volgende is een bijgedragen bericht van Chima Mmeje. Ze is een content strateeg die SaaS en tech brands helpt bij het bouwen van topic clusters en het uitvoeren van hun content strategie.

naarmate bedrijven groeien, wordt de noodzaak om gebruikersgegevens en activa in een hiërarchische structuur te organiseren van cruciaal belang om de opslagtoegang van die activa te vereenvoudigen. LDAP stelt organisaties in staat om informatie over de organisatie, haar gebruikers en assets op te slaan, te beheren en te beveiligen.

in deze gids zullen we uitleggen wat LDAP is, wat het gebruikt en hoe het werkt. We zullen ook de niveaus van de LDAP – directory en gegevenscomponenten bespreken en illustreren hoe het een essentieel hulpmiddel is voor het beheren van gegevens over organisaties en gebruikers.

Wat Is LDAP (Lightweight Directory Access Protocol)?

LDAP is een lichtgewicht versie van het Directory Access Protocol (DAP). Het oorspronkelijke doel was om lage overhead toegang te bieden tot een X. 500 Directory, maar de tool heeft nu een grotere verscheidenheid aan toepassingen, die we later zullen bespreken.

de primaire functie van LDAP is gebruikers in staat te stellen gegevens over organisaties, personen en meer te vinden. Het bereikt dit doel door gegevens op te slaan in de LDAP-directory en gebruikers te authenticeren om toegang te krijgen tot de directory. Het biedt ook de communicatietaal die toepassingen nodig hebben om informatie van directorydiensten te verzenden en te ontvangen.

gegevens en bronnen die u kunt vinden met LDAP omvatten bestanden en gebruikersinformatie. Het werkt met printers, computers en andere apparaten die zijn aangesloten via het internet of het intranet van een bedrijf.

LDAP werkt met de meeste directoryservices van leveranciers, zoals Active Directory (AD). Met LDAP wordt het delen van informatie over gebruikers, services, systemen, netwerken en toepassingen van een directoryservice naar andere toepassingen en services eenvoudiger te implementeren.

Wat Is LDAP-authenticatie?

een gebruiker kan geen toegang krijgen tot informatie die is opgeslagen in een LDAP-database of-map zonder eerst te verifiëren (om te bewijzen wie hij zegt te zijn). De database bevat meestal gebruikers -, groep-en machtigingsinformatie en levert de gevraagde informatie aan verbonden toepassingen.

LDAP-authenticatie omvat het verifiëren van opgegeven gebruikersnamen en wachtwoorden door verbinding te maken met een directoryservice die het LDAP-protocol gebruikt. Sommige directoryservers die LDAP op deze manier gebruiken zijn OpenLDAP, MS Active Directory en OpenDJ.

hier is een stapsgewijze uitsplitsing van het authenticatieproces:

- de client (een systeem of applicatie die klaar is voor LDAP) stuurt een verzoek om toegang te krijgen tot informatie die is opgeslagen in een LDAP-database.

- de client geeft hun LDAP-server gebruikersreferenties (gebruikersnaam en wachtwoord).

- de LDAP-server controleert de ingediende referenties van de gebruiker met de belangrijkste gebruikersidentiteitsgegevens die zijn opgeslagen in de LDAP-database.

- als de opgegeven referenties overeenkomen met de opgeslagen gebruikersidentiteit, heeft de client toegang tot de gevraagde informatie.

- onjuiste referenties leiden tot weigering van toegang tot de LDAP-database.

merk op dat de belangrijkste gebruikersidentiteit die is opgeslagen in de LDAP-database niet noodzakelijkerwijs alleen gebruikersnamen en wachtwoorden zijn, maar ook andere attributen zoals adressen, telefoonnummers en groepsassociaties.

LDAP vs Active Directory

Active Directory (AD) is ontwikkeld door Microsoft voor Windows domeinnetwerken. Het is opgenomen als een set van diensten en processen in de meeste Windows-besturingssystemen en bevat informatie over elk gebruikersaccount verbonden met het netwerk.

LDAP is een hulpmiddel voor het extraheren en bewerken van gegevens die zijn opgeslagen in Active Directory en andere compatibele directory service providers. Elk gebruikersaccount in een advertentie heeft verschillende kenmerken, zoals de volledige naam en het e-mailadres van de gebruiker. Het extraheren van deze informatie in een bruikbaar formaat vereist LDAP.

LDAP haalt informatie uit AD met een eenvoudige, op string gebaseerde query. LDAP kan de geëxtraheerde informatie (zoals gebruikersnamen en wachtwoorden) ook delen met Verbonden apparaten of toepassingen.

door LDAP te gebruiken hoeven gebruikers niet handmatig een reeks LDAP-query ‘ s in te voeren om informatie uit AD op te halen. Microsoft Outlook is bijvoorbeeld een Windows-programma met LDAP-ondersteuning dat automatisch query ‘ s invoert om u de gewenste informatie te geven.

wanneer wordt LDAP voorgeschreven?

omdat LDAP een open en platformonafhankelijk protocol is, werkt het met verschillende directory service providers en heeft het verschillende toepassingen. Het meest voorkomende LDAP-gebruik dient als centrale locatie voor het opslaan van authenticatie-informatie, zoals gebruikersnamen en wachtwoorden. U kunt de opgeslagen verificatiegegevens van verschillende toepassingen gebruiken om gebruikers te valideren.

populaire toepassingen die LDAP-authenticatie ondersteunen zijn OpenVPN, Docker, Jenkins, Kubernetes en Linux Samba-servers. Systeembeheerders gebruiken ook de SSO-functie (single sign on) van LDAP om LDAP-databasetoegang te beheren.

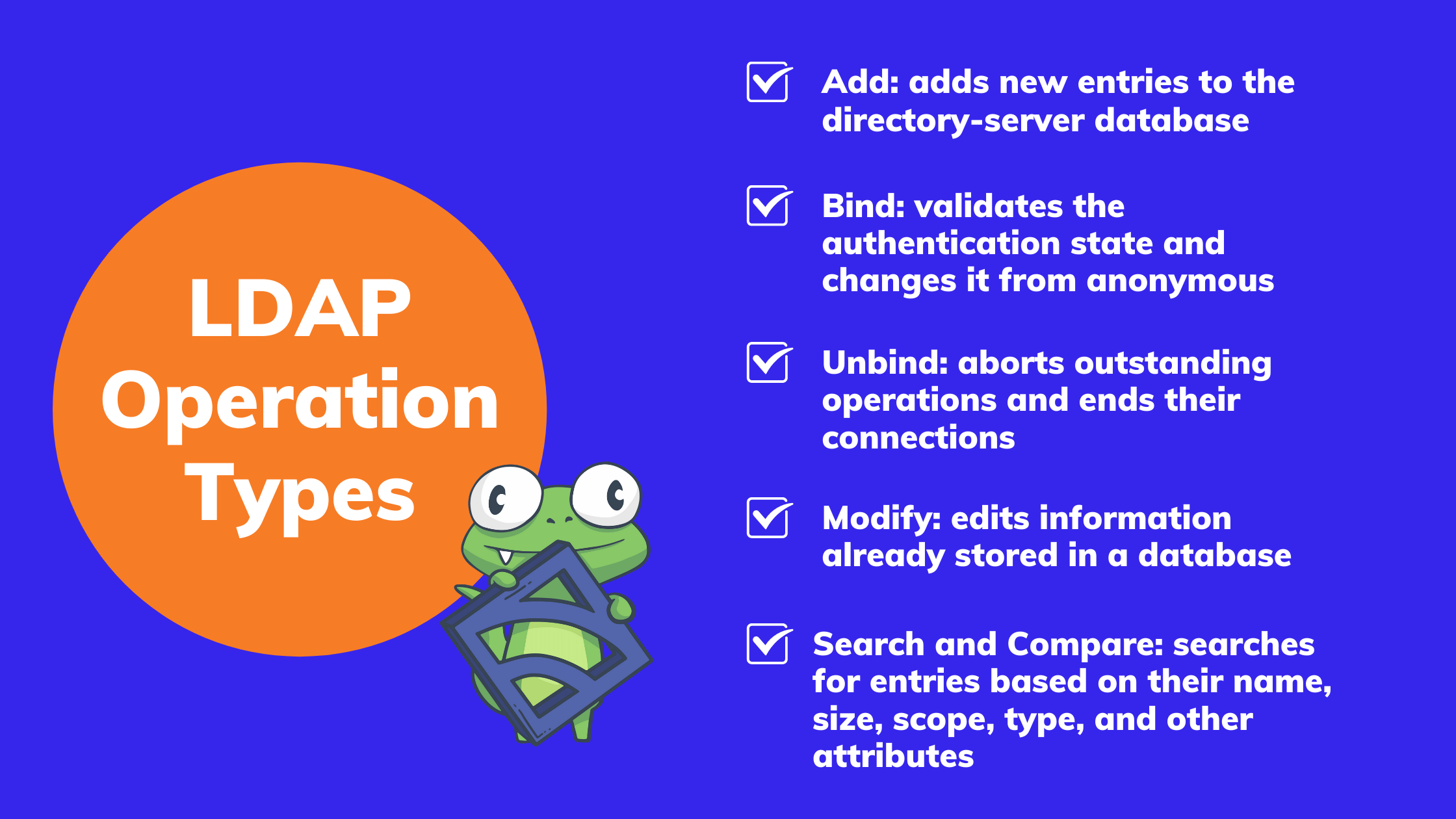

LDAP-Operatietypen

hier zijn enkele basistypen van bewerkingen in LDAP:

Add

met de functie kunt u nieuwe items toevoegen aan de directory-server-database. Als de toegevoegde naam al bestaat, zal de server het item niet accepteren. In plaats daarvan, het zal een “entry readyexists” kennisgeving te leveren. LDAP-compatibele servers slaan toegevoegde namen en andere attributen op volgens de voorgeschreven naamgevingsstandaarden om uniformiteit te garanderen.

Bind (Authentication)

wanneer u een sessie maakt door verbinding te maken met een LDAP-server, is de standaardverificatiestatus van de sessie anoniem. De LDAP bind-functie valideert de verificatiestatus en verandert deze van Anoniem. Bind kan optreden via de authenticatiemethode Simple of SASL (Simple Authentication and Security Layer).

Unbind

Unbind beëindigt uitstaande operaties en beëindigt hun verbindingen. U kunt hetzelfde bereiken door het sluiten van de verbinding, maar het gebruik van unbind heeft de voorkeur, omdat het bevrijdt middelen die kunnen blijven toegewezen aan de afgebroken operatie.

Wijzig

LDAP-clients gebruiken de Wijzig-functie om informatie te bewerken die al in een database is opgeslagen. Slechts drie soorten wijzigingen zijn toegestaan:

- het toevoegen van een nieuwe waarde aan de gegevens

- het vervangen of overschrijven van een bestaande waarde

- het verwijderen van een bestaande waarde

zoeken en vergelijken

de bewerking laat cliënten zoeken naar en lezen van items. U kunt zoeken naar items op basis van hun naam, grootte, bereik, type en andere kenmerken. Met de functie vergelijken kunt u eenvoudig controleren of een benoemde vermelding specifieke kenmerken heeft.

Delete

Clients gebruiken deze functie om items uit de map te verwijderen. Merk op dat verwijdering niet zal plaatsvinden tenzij de client een perfect samengesteld verwijderingsverzoek naar de server stuurt. Enkele van de functies die het verwijderverzoek moet hebben zijn:

- de naam van het item dat u wilt wissen

- bijgevoegde aanvraagbesturingselementen

niveaus van LDAP-map

een typische LDAP-configuratie volgt een” boomstructuur ” – hiërarchie. Hieronder staan de hiërarchische niveaus van begin tot eind:

- the start place-a root directory

- landen

- organisaties of bedrijven

- afdelingen, afdelingen en andere organisatie-eenheden

- mensen, bestanden en gedeelde bronnen (printers, computers, enzovoort))

u kunt een LDAP-map over meerdere servers distribueren. Query ‘ s van de clients worden verspreid over de meerdere servers met behulp van replicatie. Elke LDAP-server ontvangt aanvragen van gebruikers en neemt de verantwoordelijkheid voor de aanvragen voordat deze aan andere servers worden doorgegeven. De servers hebben een gerepliceerde versie van de directory, en de directory ‘ s synchroniseren allemaal met regelmatige tussenpozen.

LDAP-Gegevenscomponenten

verschillende componenten werken samen om LDAP zijn talloze taken te laten uitvoeren, vooral als het gaat om het opvragen en weergeven van gegevens aan gebruikers. De meest essentiële van deze componenten zijn:

attributen

de feitelijke gegevens binnen een LDAP-systeem worden opgeslagen als attributen. Elk kenmerk is gekoppeld aan een attribuuttype dat aangeeft hoe clients en de directoryserver met dat kenmerk moeten communiceren. Attribuutwaarden bevatten ook de meeste gegevens die gebruikers opslaan en openen in LDAP-systemen.

items

attributen definiëren de kenmerken van een gebruiker of item, terwijl een item de gebruiker of item beschrijft door al hun attributen onder een naam te vermelden. Op hun eigen, attributen hebben beperkte functies. Je moet een attribuut associëren met een item voordat je het volledig kunt gebruiken.

Data Information Tree (DIT)

binnen een LDAP-systeem vertegenwoordigen de gegevens gedefinieerd door attributen slechts een fractie van de beschikbare informatie van een object. De overige informatie is te verkrijgen uit de plaatsing van de Deelnemer binnen het LDAP-systeem en de relaties die de plaatsing suggereert. Bijvoorbeeld, als u een vermelding voor “inventoryItems” en een andere voor “mensen”, de gegevens ingevoerd onder elk een zal een beter idee van wat elke vermelding vertegenwoordigt geven.

elke invoer in een LDAP-systeem wordt opgezet als vertakkingen op Gegevensinformatiebomen (DITs). Omdat elke vermelding in een LDAP-boom bijna alles kan symboliseren, gebruiken gebruikers meestal vermeldingen om dingen georganiseerd te houden.

schema ‘ s

Schema is een constructie waarbij gerelateerde objectklassen en attribuutdefinities onder dezelfde categorie vallen. Een DIT kan verschillende ongerelateerde schema ‘ s hebben voor het genereren van de ingangen en attributen die het nodig heeft.

LDAP is een eenvoudig te implementeren protocol voor het consolideren van informatie binnen uw organisatie. Het dient ook als een centrale hub voor authenticatie. U kunt gebruikersinformatie verzamelen en opslaan onder één LDAP-map. Wanneer een LDAP – toepassing de opgeslagen informatie nodig heeft, wordt de map automatisch opgevraagd om deze op te halen.

een ander voordeel is dat LDAP open source is en compatibel is met verschillende besturingssystemen, waaronder op Windows en Unix gebaseerde systemen. Hieronder hebben we enkele bronnen en veelgestelde vragen opgenomen, waaronder een blogpost over hoe LDAP — authenticatie werkt met Sensu Go.

FAQs

Wat is een LDAP-server?

een LDAP-server, ook wel een Directory System Agent (DSA) genoemd, draait op Windows OS en Unix/Linux. Het slaat gebruikersnamen, wachtwoorden, en andere kern user identiteiten. Zij gebruikt deze gegevens om gebruikers te authenticeren wanneer zij verzoeken of query ’s ontvangt en de verzoeken deelt met andere DSA’ s. Verschillende toepassingen en services kunnen in één keer verbinding maken met een server om gebruikers te valideren.

Hoe werkt LDAP?

LDAP is een cross-platform protocol voor authenticatie via directory services. Het biedt ook de communicatie taal toepassingen gebruiken om verbinding te maken met andere directory service servers. Deze directory services bevatten gebruikersnamen, wachtwoorden en computeraccounts en verstrekken die informatie op verzoek aan gebruikers op het netwerk.

beeld LDAP in als een groot virtueel telefoonboek. Het openen van het telefoonboek geeft u toegang tot een grote directory met contactgegevens voor verschillende mensen, met inbegrip van hun gebruikersnamen en wachtwoorden. Met LDAP kunt u eenvoudig de referenties van gebruikers controleren wanneer ze toegang proberen te krijgen tot de database van uw organisatie.

Wat is een LDAP-Account?

LDAP-Account is een online applicatie voor het beheren van verschillende soorten accounts die zijn opgeslagen in een LDAP-map. Het account geeft gebruikers een abstracte weergave van een directory, waardoor het gemakkelijk is voor mensen die niet technisch onderlegd zijn om LDAP-gegevens te beheren.

Wat is het verschil tussen LDAP en Active Directory?

Active Directory (AD) is de directory service-database die wordt gebruikt om gegevens, authenticatie en beleid van een organisatie op te slaan, terwijl LDAP het protocol is om met de AD te communiceren.

samengevat werkt AD met LDAP, en het combineren van de twee toepassingen verbetert het Toegangsbeheer.

Is LDAP veilig?

LDAP-authenticatie biedt standaardbeveiliging met een ingebouwde laag van toegangsbeheer. Kwaadaardige acteurs kunnen nog steeds afluisteren tijdens gegevensoverdracht tussen Active Directory en clients. Optimaliseer de beveiliging door SSL/TLS-versleuteling toe te voegen aan het LDAP-verificatieproces, waardoor informatie die tijdens het verificatieproces wordt verzonden minder kwetsbaar wordt door communicatie te versleutelen.

de standaard LDAP-poort die wordt gebruikt voor authenticatie (poort 389) heeft geen eigen beveiliging. Maak een beveiligde verbinding door beveiligingsextensies toe te voegen, zoals de LDAPv3 TLS-extensie of de StartTLS-modus.

hoe zoekt u in LDAP?

LDAP-query ‘ s vergemakkelijken het zoeken naar computers, gebruikers, groepen en andere objecten in de Active Directory. LDAP haalt informatie uit AD met behulp van een eenvoudige, op string gebaseerde query. U kunt ook hulpprogramma ’s gebruiken, zoals ldapsearch, PowerShell of VBS-scripts om query’ s uit te voeren.

SAML vs LDAP

LDAP en SAML zijn beide verificatieprotocollen die applicaties helpen toegang te krijgen tot IT-bronnen. SAML stuurt gebruikersinformatie naar uw identiteitsprovider en andere online applicaties, terwijl LDAP on-prem-verificatie en andere serverprocessen mogelijk maakt.

de meeste organisaties combineren het gebruik van SAML, LDAP en andere authenticatieprotocollen om toegang te krijgen tot verschillende soorten IT-bronnen en hun zakelijke doelstellingen te bereiken.

Kerberos vs LDAP

Kerberos is een enkel aanmeldings-en authenticatieprotocol voor het veilig beheren van referenties. Het laat een proces verbinding maken met een authenticatieserver en biedt ondertekende en versleutelde tickets voor toegang tot bestanden, toepassingen en andere bronnen.

LDAP daarentegen vergemakkelijkt de toegang tot OpenLDAP, Active Directory en andere mappen. Het verifieert verbindingen door het vergelijken van gebruikersnamen en wachtwoorden die zijn opgeslagen in de LDAP-map. Omdat Kerberos veiliger is dan LDAP en LDAP meer functies heeft dan Kerberos, gebruiken de meeste organisaties beide protocollen.