czy jesteś nowy w przechwytywaniu pakietów Wireshark?

byłem tam-otrzymałem pierwsze ujęcia pakietów i poproszono mnie o ich analizę.

Zaufaj mi! Posiadanie tej umiejętności-umiejętność rozpoznawania problemu poprzez czytanie przechwytywania pakietów jest dla Ciebie plusem. Teraz i w przyszłości!

po pewnym czasie masz wrażenie o pierwszych krokach do zrobienia z Wireshark i jak dać pierwszą opinię.

Użyj niestandardowego profilu Wireshark

kiedy byłem nowy w Wireshark i nigdy wcześniej nie analizowałem przechwytywania pakietów, byłem zagubiony.

pamiętam ten czas, ponieważ analiza pakietów stała się ważną rolą „inżyniera niezawodności witryny”. I nie byłem gotowy.

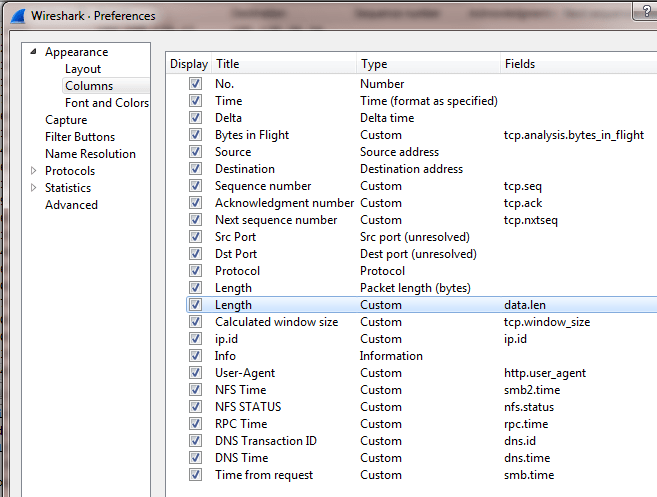

Wireshark otwiera plik z profilem „Default”, który zawiera podstawowe kolumny numer pakietu, czas, źródło, miejsce docelowe, protokół, Długość, informacje.

z biegiem czasu zrozumiałem, że mając więcej kolumn dostępnych od początku, zaoszczędzi to czas i pomoże również w rozwiązywaniu problemów.

jak widać na zrzucie ekranu, dodałem kilka kolumn. Niektóre z nich są bardzo ważne:

- Delta Time => pokazuje czas delta do poprzedniego przechwyconego pakietu

- bajtów w locie = > dane, które zostały wysłane, ale nie zostały jeszcze potwierdzone

- numer sekwencji

- numer potwierdzony

- następny numer sekwencji

dodanie tych kolumn pomogło mi zaoszczędzić czas w analizie!

uzyskaj pierwsze informacje z 3-Way-Handshake

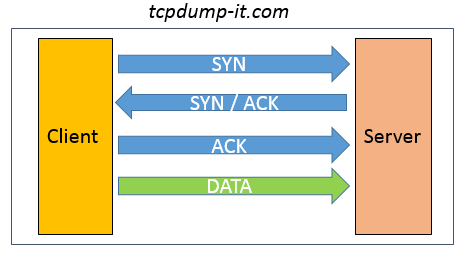

3-Way-Handshake jest najważniejszym krokiem w TCP do nawiązania komunikacji między Klientem a serwerem.

tutaj krótkie podsumowanie jak wygląda uścisk dłoni:

- klient wysyła pakiet SYN z jego początkowym numerem sekwencji do serwera

- Serwer potwierdza (ACK) pakiet SYN (od klienta) i wysyła swój własny pakiet SYN z jego początkowym numerem sekwencji

- Klient potwierdza (ACK) pakiet SYN (od serwera)

- teraz komunikacja TCP jest nawiązana i może wymieniać dane

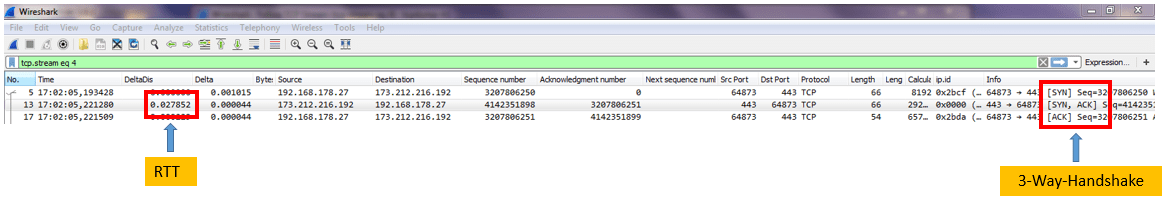

podczas 3-Way-Handshake jest wiele przydatnych informacji wymienianych między Klientem a serwerem.

poza źródłowym IP, docelowym IP, portem źródłowym, portem docelowym, źródłowym MAC, docelowym MAC możesz również uzyskać:

- RTT = > Round Trip Time between Client and Server

- TTL => Time To live – za pomocą tej wartości można obliczyć liczbę przeskoków pomiędzy Klientem a serwerem

- obliczony rozmiar okna => Rozmiar danych, które mogą być odebrane, zanim będą musiały zostać potwierdzone

za pomocą zaledwie 3 pakietów można uzyskać przegląd komunikacji TCP.

Filtruj przechwycone pakiety pod swój adres docelowy (dla potrzebnych filtrów użyj mojego wprowadzenia do Wireshark-część 2) i zacznij analizować.

od teraz jako przykład używam komunikacji TCP pomiędzy moim klientem w sieci prywatnej a tcpdump-it.com serwer (173.212.216.192).

Sprawdź, ile pakietów zostało utraconych

ponieważ pracuję po stronie infrastruktury, moim pierwszym celem jest zrozumienie, czy sieć zachowuje się tak, jak powinna.

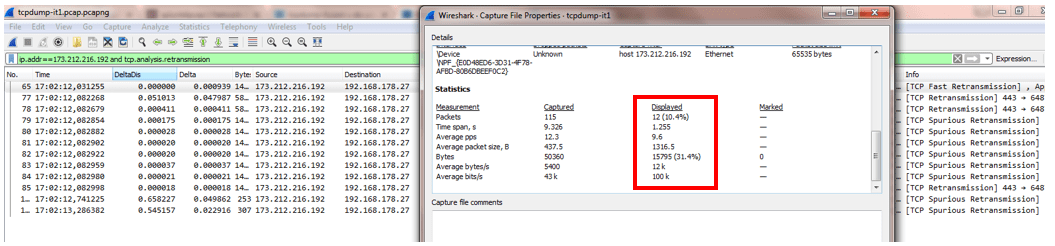

kiedy jestem proszony o przeanalizowanie przechwytywania pakietów sieciowych, jest to obowiązkowy krok, aby zrozumieć procent utraty pakietów (retransmisje TCP).

w tym celu używam filtra wyświetlacza ” ip.addr= = 173.212.216.192 i tcp.analiza.retransmisja”. Pokazuje wszystkie pakiety, które zostały retransmitowane.

następnym krokiem jest otwarcie „Właściwości pliku przechwytywania” w zakładce „Statystyka”.

w sekcji Statystyki można zobaczyć kolumny „przechwycone” i „wyświetlone”.

kolumna „wyświetlone” jest oparta na filtrze wyświetlacza i pokazuje statystyki w porównaniu do „przechwyconych” danych.

użyłem tego przykładu, aby pokazać wam skrajny przypadek. Widać, że są retransmitowane Pakiety 10,4%.

to zależy od wielu czynników, ile procent utraty pakietów jest krytyczne. Są różne opinie.

prawdopodobnie żadna odpowiedź nie jest poprawna, ale gdy utrata pakietów jest wyższa niż 1% i powoduje duże opóźnienie w komunikacji, powinieneś zacząć sprawdzać lepiej.

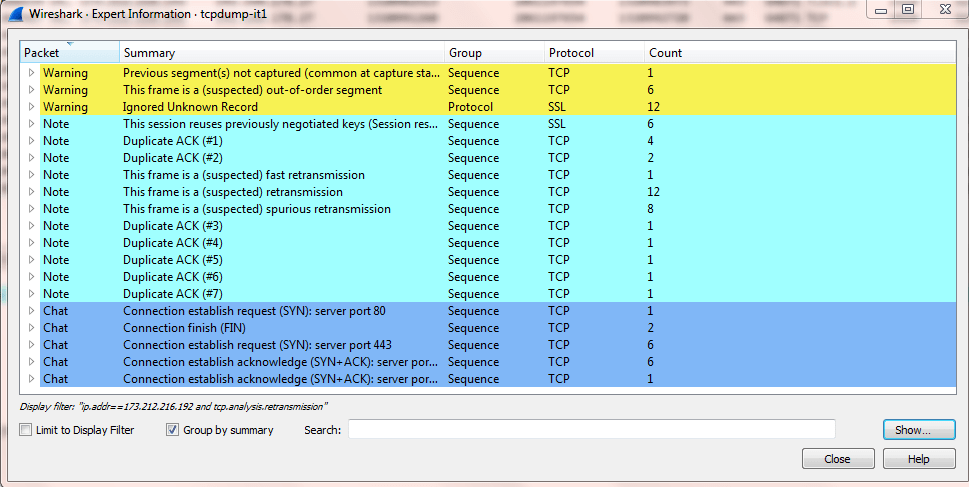

Otwórz informacje eksperta

Wiresharks informacje eksperta są bardzo przydatne i dają ci pojęcie, co sprawdzić podczas przechwytywania pakietów.

w dokumentacji Wireshark znajdziesz następujące stwierdzenie „weź Infos ekspertów jako podpowiedź, na co warto patrzeć, ale nie więcej”

to jest dokładnie to, co powinieneś zrobić. Kiedy po raz pierwszy przeanalizowałem przechwytywanie pakietów, informacje ekspertów były bardzo pomocne i dawały mi wskazówki, w którym kierunku należy je przeanalizować.

przejdź do zakładki „ekspert” i wybierz „Informacje eksperckie”. Otworzy się nowe okno:

w poprzednich wersjach Wireshark (v1) przegląd „ostrzeżeń”, „notatek”, „czatów” był bardziej przejrzysty.

przyzwyczajaj się do otwierania informacji eksperckich. To absolutnie ci pomoże!

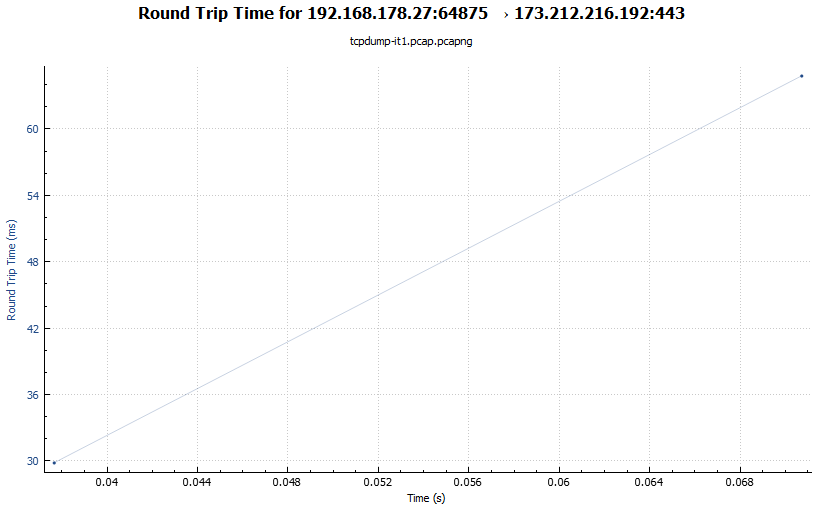

Otwórz wykres czasu podróży w obie strony

krótkie podsumowanie o tym, co oznacza czas podróży w obie strony:

RTT oznacza czas między wysłaniem pakietu a powrotem odpowiedzi.

dla naszej analizy przechwytywania pakietów ważne jest, aby zrozumieć, czy istnieją pakiety z wysokim RTT.

to by oznaczało, że cierpimy na powolną komunikację.

aby otworzyć wykres czasu podróży w obie strony, Przejdź do „statystyki” >> „wykresy strumienia TCP” >> „czas podróży w obie strony”.

wykres pokazuje na osi Y RTT w ms, podczas gdy oś X pokazuje czas przechwytywania pakietów w sekundach.

ten wykres RTT na moim zrzucie ekranu nie jest znaczący, ale wygląda dobrze przy RTT około 60 ms.

poszukaj kolców w osi Y, aby zidentyfikować wolne pakiety!

podsumowanie

chcę powtórzyć zdanie, które napisałem na początku postu:

posiadanie tej umiejętności – umiejętność rozpoznawania problemu poprzez odczytywanie przechwytywania pakietów jest dla Ciebie plusem.

jeśli weźmiesz pod uwagę niektóre części tego postu, będziesz bardziej skuteczny w analizowaniu przechwytywania pakietów za pomocą Wireshark!

jeśli chcesz dowiedzieć się więcej na ten temat, dołącz do mojego obszaru roboczego Slack lub wyślij mi e-mail.

Bądź na bieżąco i zapisz się do mojego newslettera !