co to jest firewall?

zapora sieciowa To oprogramowanie lub oprogramowanie sprzętowe, które zapobiega nieautoryzowanemu dostępowi do sieci. Sprawdza ruch przychodzący i wychodzący za pomocą zestawu reguł do identyfikacji i blokowania zagrożeń.

zapory są używane zarówno w ustawieniach osobistych, jak i korporacyjnych, a wiele urządzeń ma jeden wbudowany, w tym komputery Mac, Windows i Linux. Są one powszechnie uważane za istotny element bezpieczeństwa sieci.

dlaczego firewalle są ważne?

zapory sieciowe są ważne, ponieważ mają ogromny wpływ na nowoczesne techniki zabezpieczeń i są nadal szeroko stosowane. Po raz pierwszy pojawiły się w pierwszych dniach Internetu, gdy sieci potrzebowały nowych metod bezpieczeństwa, które mogłyby poradzić sobie z rosnącą złożonością. Zapory sieciowe stały się podstawą bezpieczeństwa sieciowego w modelu klient-serwer – centralnej architekturze nowoczesnych komputerów. Większość urządzeń wykorzystuje zapory sieciowe-lub ściśle powiązane narzędzia-do kontroli ruchu i łagodzenia zagrożeń.

używa

zapory sieciowe są używane zarówno w Ustawieniach korporacyjnych, jak i konsumenckich. Nowoczesne organizacje włączają je do strategii zarządzania informacjami i zdarzeniami bezpieczeństwa (Siem) wraz z innymi urządzeniami cyberbezpieczeństwa. Mogą być instalowane na obwodzie sieci organizacji w celu ochrony przed zagrożeniami zewnętrznymi lub wewnątrz sieci w celu utworzenia segmentacji i ochrony przed zagrożeniami wewnętrznymi.

oprócz natychmiastowej ochrony przed zagrożeniami, zapory sieciowe pełnią ważne funkcje rejestrowania i audytu. Prowadzą rejestr zdarzeń, które mogą być używane przez administratorów do identyfikowania wzorców i ulepszania zestawów reguł. Przepisy powinny być regularnie aktualizowane, aby nadążyć za stale zmieniającymi się zagrożeniami cyberbezpieczeństwa. Dostawcy odkrywają nowe zagrożenia i opracowują łatki, aby jak najszybciej je pokryć.

w jednej sieci domowej firewall może filtrować ruch i ostrzegać użytkownika o włamaniach. Są one szczególnie przydatne w przypadku połączeń zawsze włączonych, takich jak cyfrowa linia abonencka (DSL) lub modem kablowy, ponieważ te typy połączeń używają statycznych adresów IP. Są one często używane wraz z aplikacjami antywirusowymi. Firewalle osobiste, w przeciwieństwie do firmowych, są zwykle pojedynczym produktem, a nie kolekcją różnych produktów. Mogą to być programy lub urządzenia z wbudowanym oprogramowaniem zapory. Zapory sprzętowe / firmware są często używane do ustawiania ograniczeń między urządzeniami w domu.

jak działa firewall?

zapora sieciowa ustanawia granicę między siecią zewnętrzną a siecią, którą strzeże. Jest on wstawiany w linii przez połączenie sieciowe i sprawdza wszystkie pakiety wchodzące i wychodzące z sieci strzeżonej. Podczas kontroli używa zestawu wstępnie skonfigurowanych reguł do rozróżniania pakietów łagodnych i złośliwych.

termin „Pakiety” odnosi się do fragmentów danych sformatowanych do przesyłania przez internet. Pakiety zawierają same dane, a także informacje o danych, takie jak skąd pochodzą. Zapory sieciowe mogą używać tych informacji o pakiecie do określenia, czy dany pakiet jest zgodny z zestawem reguł. Jeśli tak się nie stanie, pakiet zostanie zablokowany przed wejściem do strzeżonej sieci.

zestawy reguł mogą opierać się na kilku rzeczach wskazywanych przez dane pakietów, w tym:

- ich źródło.

- ich miejsce przeznaczenia.

- ich treść.

te cechy mogą być różnie reprezentowane na różnych poziomach sieci. Ponieważ pakiet podróżuje przez sieć, jest on kilkakrotnie formatowany, aby powiedzieć protokołowi, gdzie ma go wysłać. Istnieją różne typy zapór sieciowych do odczytu pakietów na różnych poziomach sieci.

typy zapór sieciowych

zapory sieciowe są klasyfikowane według sposobu filtrowania danych lub systemu, który chronią.

podczas kategoryzacji według tego, co chronią, dwa typy są: oparte na sieci i oparte na hostach. Zapory sieciowe chronią całe sieci i często są sprzętowe. Zapory sieciowe oparte na hoście chronią poszczególne urządzenia – znane jako hosty-i często są oprogramowaniem.

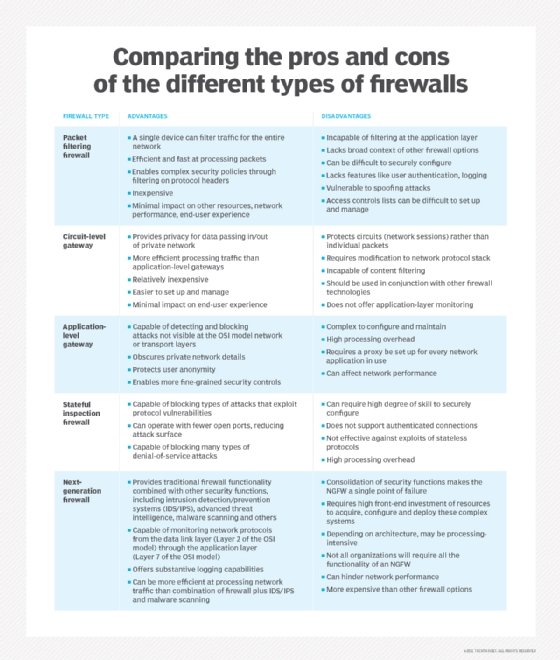

przy kategoryzacji metodą filtrowania głównymi typami są:

- zapora filtrująca Pakiety bada pakiety w izolacji i nie zna kontekstu pakietu.

- zapora inspekcyjna analizuje ruch sieciowy w celu określenia, czy jeden pakiet jest powiązany z innym pakietem.

- zapora proxy (znana również jako brama na poziomie aplikacji) sprawdza pakiety w warstwie aplikacji modelu referencyjnego Open Systems Interconnection (OSI).

- Zapora nowej generacji (NGFW) wykorzystuje wielowarstwowe podejście do integracji funkcji zapory korporacyjnej z systemem zapobiegania włamaniom (IPS) i kontrolą aplikacji.

każdy typ na liście analizuje ruch z wyższym poziomem kontekstu niż poprzedni – tj. stateful ma więcej kontekstu niż filtrowanie pakietów.

zapory filtrujące Pakiety

gdy pakiet przechodzi przez zaporę filtrującą Pakiety, sprawdzany jest jego adres źródłowy i docelowy, numer protokołu i portu docelowego. Pakiet jest upuszczany – tzn. nie jest przekazywany do miejsca docelowego – jeśli nie jest zgodny z zestawem reguł zapory sieciowej. Na przykład, jeśli zapora sieciowa jest skonfigurowana z regułą blokującą dostęp do sieci Telnet, to zapora sieciowa upuści pakiety przeznaczone dla Portu Transmission Control Protocol (TCP) numer 23, portu, na którym aplikacja serwera Telnet będzie nasłuchiwać.

zapora filtrująca Pakiety działa głównie na warstwie sieciowej modelu referencyjnego OSI, chociaż warstwa transportowa jest używana do uzyskiwania numerów portów źródłowych i docelowych. Analizuje każdy pakiet niezależnie i nie wie, czy dany pakiet jest częścią istniejącego strumienia ruchu.

zapora filtrująca Pakiety jest skuteczna, ale ponieważ przetwarza każdy pakiet w izolacji, może być podatna na ataki spoofingu IP i w dużej mierze została zastąpiona przez zapory inspekcyjne.

zapory inspekcyjne stanu

zapory inspekcyjne stanu – znane również jako zapory dynamiczne filtrujące Pakiety-monitorują Pakiety komunikacyjne w czasie i sprawdzają zarówno pakiety przychodzące, jak i wychodzące.

ten typ utrzymuje tabelę, która śledzi wszystkie otwarte połączenia. Gdy przybywają nowe pakiety, porównuje on informacje w nagłówku pakietu z tabelą stanu – listą prawidłowych połączeń – i określa, czy pakiet jest częścią ustalonego połączenia. Jeśli tak, Pakiet jest przepuszczany bez dalszej analizy. Jeśli pakiet nie pasuje do istniejącego połączenia, jest obliczany zgodnie z regułą ustawioną dla nowych połączeń.

chociaż zapory inspekcyjne są dość skuteczne, mogą być podatne na ataki typu denial-of-service (DoS). Ataki DoS działają poprzez wykorzystanie ustalonych połączeń, które ten typ zazwyczaj zakłada, że są bezpieczne.

warstwa aplikacji i zapory proxy

ten typ może być również określany jako zapora proxy lub zapora odwrotna. Zapewniają one filtrowanie warstwy aplikacji i mogą badać ładunek pakietu w celu odróżnienia prawidłowych żądań od złośliwego kodu ukrytego jako prawidłowe żądanie danych. Gdy ataki na serwery www stały się bardziej powszechne, okazało się, że istnieje potrzeba zapór ogniowych, aby chronić sieci przed atakami w warstwie aplikacji. Filtrowanie pakietów i zapory kontrolne stanu nie mogą tego zrobić w warstwie aplikacji.

ponieważ ten typ analizuje zawartość ładunku, daje inżynierom ds. bezpieczeństwa bardziej szczegółową kontrolę nad ruchem sieciowym. Na przykład może zezwalać lub odmawiać konkretnego przychodzącego polecenia Telnet od konkretnego użytkownika, podczas gdy inne typy mogą kontrolować tylko ogólne żądania przychodzące z określonego hosta.

gdy ten typ działa na serwerze proxy-co czyni go zaporą proxy – utrudnia atakującemu odkrycie, gdzie faktycznie znajduje się Sieć, i tworzy kolejną warstwę zabezpieczeń. Zarówno klient, jak i serwer są zmuszeni do przeprowadzenia sesji przez pośrednika-serwer proxy, który obsługuje zaporę warstwy aplikacji. Za każdym razem, gdy klient zewnętrzny zażąda połączenia z wewnętrznym serwerem lub odwrotnie, klient otworzy połączenie z serwerem proxy. Jeśli żądanie połączenia spełnia kryteria określone w bazie reguł zapory sieciowej, zapora proxy otworzy połączenie z żądanym serwerem.

kluczową zaletą filtrowania warstw aplikacji jest możliwość blokowania określonych treści, takich jak znane złośliwe oprogramowanie lub niektóre witryny internetowe, oraz rozpoznawania przypadków niewłaściwego użycia niektórych aplikacji i protokołów, takich jak Hypertext Transfer Protocol (HTTP), File Transfer Protocol (FTP) i domain name system (DNS). Reguły zapory warstwy aplikacji mogą być również używane do kontrolowania wykonywania plików lub obsługi danych przez określone aplikacje.

zapory nowej generacji (NGFW)

ten typ jest połączeniem innych typów z dodatkowym oprogramowaniem zabezpieczającym i urządzeniami dołączonymi do zestawu. Każdy typ ma swoje mocne i słabe strony, niektóre chronią sieci na różnych warstwach modelu OSI. Zaletą NGFW jest to, że łączy mocne strony każdego typu, pokrywając słabość każdego typu. NGFW jest często zestawem technologii pod jedną nazwą, w przeciwieństwie do pojedynczego komponentu.

nowoczesne perymetry sieci mają tak wiele punktów wejścia i różnych typów użytkowników, że wymagana jest silniejsza Kontrola dostępu i bezpieczeństwo na hoście. Potrzeba podejścia wielowarstwowego doprowadziła do pojawienia się NGFWs.

NGFW integruje trzy kluczowe zasoby: tradycyjne możliwości zapory sieciowej, świadomość aplikacji i adres IP. Podobnie jak wprowadzenie kontroli stanu do zapór pierwszej generacji, NGFW wnoszą dodatkowy kontekst do procesu decyzyjnego zapory.

NGFWs łączy w sobie możliwości tradycyjnych zapór sieciowych-w tym translacji adresów sieciowych (Nat), blokowania adresów URL (Uniform Resource Locator) i wirtualnych sieci prywatnych (VPN)-z funkcjonalnością jakości usług (QoS) i funkcjami, które nie są tradycyjnie spotykane w produktach pierwszej generacji. NGFWs obsługuje sieci intencyjne, włączając w to inspekcję Secure Sockets Layer (SSL) i Secure Shell (SSH) oraz wykrywanie złośliwego oprogramowania opartego na reputacji. NGFWs używa również deep packet inspection (DPI) do sprawdzania zawartości pakietów i zapobiegania złośliwemu oprogramowaniu.

gdy NGFW lub dowolna zapora sieciowa jest używana w połączeniu z innymi urządzeniami, jest określana jako unified threat management (UTM).

luki

mniej zaawansowane zapory sieciowe – na przykład filtrowanie pakietów-są podatne na ataki wyższego poziomu, ponieważ nie używają DPI do pełnego zbadania pakietów. NGFW zostały wprowadzone w celu rozwiązania tej luki. NGFW nadal jednak stoją przed wyzwaniami i są podatne na zmieniające się zagrożenia. Z tego powodu organizacje powinny powiązać je z innymi komponentami bezpieczeństwa, takimi jak systemy wykrywania włamań i systemy zapobiegania włamaniom. Niektóre przykłady współczesnych zagrożeń, na które może być narażony firewall, to:

- ataki wewnętrzne: organizacje mogą używać wewnętrznych zapór na zaporze obwodowej, aby podzielić sieć i zapewnić wewnętrzną ochronę. W przypadku podejrzenia ataku organizacje mogą przeprowadzać audyty wrażliwe za pomocą funkcji NGFW. Wszystkie audyty powinny mierzyć się z dokumentacją bazową w organizacji, która określa najlepsze praktyki korzystania z sieci organizacji. Oto kilka przykładów zachowań, które mogą wskazywać na zagrożenie wewnętrzne:

- przekazywanie wrażliwych danych w postaci zwykłego tekstu.

- dostęp do zasobów poza godzinami pracy.

- Błąd dostępu do poufnych zasobów przez użytkownika.

- dostęp do zasobów sieciowych innych firm.

- ataki typu Distributed denial of service (DDoS) : Atak DDoS to złośliwa próba zakłócenia normalnego ruchu docelowej sieci poprzez przytłoczenie celu lub otaczającej go infrastruktury Zalewem ruchu. Wykorzystuje wiele skompromitowanych systemów komputerowych jako źródła ruchu ataku. Eksploatowane maszyny mogą obejmować Komputery i inne zasoby sieciowe, takie jak urządzenia internetu rzeczy (IoT). Atak DDoS jest jak korek zapobiegający regularnemu ruchowi w wybranym miejscu. Kluczowym problemem w łagodzeniu ataku DDoS jest rozróżnienie między atakiem a normalnym ruchem. Wiele razy ruch w tym typie ataku może pochodzić z pozornie legalnych źródeł i wymaga kontroli krzyżowej i audytu z kilku komponentów bezpieczeństwa.

- złośliwe oprogramowanie: zagrożenia złośliwym oprogramowaniem są zróżnicowane, złożone i stale ewoluują wraz z technologią zabezpieczeń i sieciami, które chroni. W miarę jak sieci stają się bardziej złożone i dynamiczne wraz z rozwojem IoT, zapory sieciowe stają się trudniejsze do obrony.

- łatanie/Konfiguracja: źle skonfigurowana zapora sieciowa lub nieodebrana Aktualizacja od dostawcy może być szkodliwa dla bezpieczeństwa sieci. Administratorzy IT powinni być proaktywni w utrzymywaniu swoich składników zabezpieczeń.

dostawcy zapór sieciowych

przedsiębiorstwa, które chcą kupić zaporę sieciową, powinny być świadome swoich potrzeb i rozumieć swoją architekturę sieciową. Istnieje wiele różnych typów, funkcji i dostawców, którzy specjalizują się w tych różnych typach. Oto kilka renomowanych dostawców NGFW:

- Palo Alto: rozległy zasięg, ale nie tani.

- SonicWall: dobra wartość i ma szereg wielkości przedsiębiorstw, dla których może pracować. SonicWall oferuje rozwiązania dla małych, średnich i dużych sieci. Jego jedynym minusem jest to, że brakuje mu nieco funkcji w chmurze.

- Cisco: największa szerokość funkcji dla NGFW, ale też nie tania.

- Sophos: dobry dla średnich przedsiębiorstw i łatwy w użyciu.

- Barracuda: przyzwoita wartość, świetne zarządzanie, wsparcie i funkcje w chmurze.

- Fortinet: obszerny zasięg, świetna jakość i niektóre funkcje chmury.

przyszłość bezpieczeństwa sieci

we wczesnych dniach internetu, kiedy w&Steven M. Bellovin po raz pierwszy użył metafory zapory sieciowej, ruch sieciowy płynął głównie z północy na południe. Oznacza to po prostu, że większość ruchu w centrum danych płynęła z Klienta do serwera i serwera do klienta. Jednak w ciągu ostatnich kilku lat wirtualizacja i trendy, takie jak Infrastruktura konwergentna, spowodowały większy ruch wschód-zachód, co oznacza, że czasami największy ruch w centrum danych przenosi się z serwera na serwer. Aby poradzić sobie z tą zmianą, niektóre organizacje korporacyjne przeniosły się z tradycyjnych trójwarstwowych architektur centrów danych do różnych form architektury Leaf-spine. Ta zmiana architektury spowodowała, że niektórzy eksperci ds. bezpieczeństwa ostrzegają, że chociaż zapory ogniowe nadal odgrywają ważną rolę w zapewnieniu bezpieczeństwa sieci, ryzykują one utratę skuteczności. Niektórzy eksperci przewidują nawet całkowite odejście od modelu serwera klienta.

jednym z potencjalnych rozwiązań jest zastosowanie programowo zdefiniowanych obwodów (SDP). SDP jest lepiej dopasowany do architektur wirtualnych i opartych na chmurze, ponieważ ma mniejsze opóźnienia niż zapora ogniowa. Działa również lepiej w coraz bardziej zorientowanych na tożsamość modelach bezpieczeństwa. Dzieje się tak, ponieważ koncentruje się na zabezpieczaniu dostępu użytkowników, a nie na dostępie opartym na adresach IP. SDP opiera się na strukturze zero-trust.