może to mieć wiele powodów, aby doprowadzić cię do włamania komputerów innych ludzi. Niewątpliwie hakowanie innego komputera przyniesie ci pewne korzyści, jeśli twoje punkty wyjścia są dobre.

w tej chwili może jesteś szefem, odkryłeś, że poufne dokumenty firmy zostały wyciekły i chcesz sprawdzić komputer pracownika, aby sprawdzić, czy ktoś ukradł dokumenty firmy przez komputer. Musisz poznać prawdę o tej sytuacji.

ale jak zdalnie uzyskać dostęp do innego komputera bez uprawnień? Istnieje więcej niż kilka sposobów, w jaki można to zrobić. W tym artykule omówimy szczegółowo, jak włamać się do komputera w tej samej sieci za pomocą cmd. Następnie istnieje również alternatywny sposób przedstawienia Ci. Poznajmy każdego po kolei.

-

Część 1. Co to jest CMD?

-

część 2. Hack innego komputera przez CMD

-

Część 3. Ograniczenia używania CMD do hakowania komputera

-

Część 4. Dostęp do innego komputera przez MoniVisor

co to jest CMD?

wiersz polecenia jest podstawową aplikacją wiersza poleceń, która pełni rolę interpretera wiersza poleceń.

został zasadniczo opracowany dla systemów operacyjnych IOS/2, Windows CE i Windows NT, w których znajdują się Windows 2000, XP i Windows 8.

automatyzuje zadania za pomocą różnych skryptów i plików wsadowych, wykonuje funkcje administracyjne i rozwiązuje wiele problemów, które stają się kłopotliwe dla użytkownika.

co więcej, jest używany do wydawania różnych poleceń do systemu, takich jak polecenia zarządzania plikami, takie jak kopiowanie i usuwanie itp. Czasami jest określany jako powłoka polecenia lub wiersz polecenia CMD, a nawet przez jego pliki.

Skonfiguruj Pulpit zdalny wcześniej

Jak włamać się do innego komputera za pomocą cmd? Zanim przejdziesz do wiedzieć, jak korzystać z wiersza polecenia, aby włamać się do innego komputera, trzeba będzie skonfigurować tę szczególną funkcję w systemie komputerowym celu.

aby to zrobić, potrzebujesz wersji systemu Windows business lub Pro. Zwróć uwagę, aby najpierw uzyskać komputer celu, w tym uzyskać dostęp do konta i hasła komputera, jeśli wybierzesz tę metodę. Oto kroki, aby skonfigurować pulpit zdalny na czyimś komputerze.

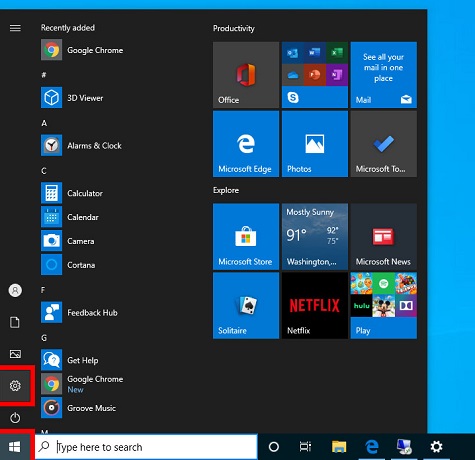

Krok 1: z przycisku Windows przejdź do menu” Start”.

Krok 2: Kliknij ikonę koła zębatego, która symbolizuje „Ustawienia”.

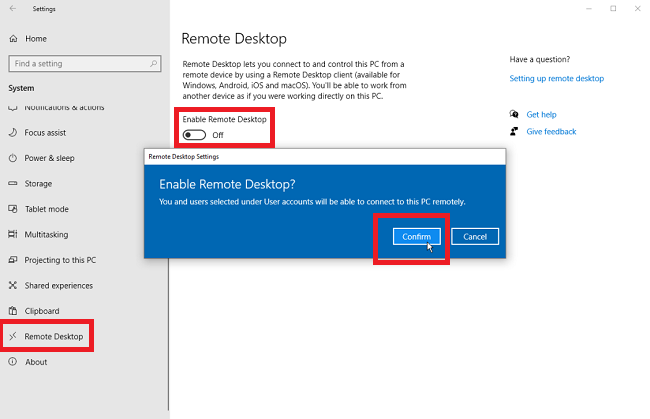

Krok 3: Kliknij „System”, a następnie „Pulpit zdalny”.

Krok 4: Włącz „Włącz Pulpit zdalny”.

jeśli używasz starszej wersji systemu Windows, musisz wykonać poniższe kroki.

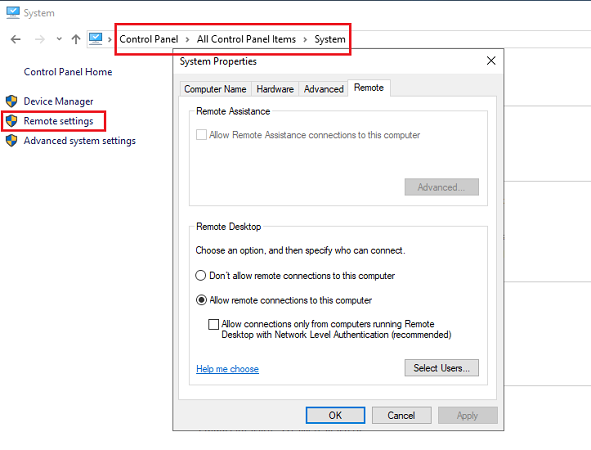

Krok 1: z ” Panelu sterowania „przejdź do”System i bezpieczeństwo”.

Krok 2: kliknij „Zezwól na zdalny dostęp” Pod „System”.

Krok 3: z karty „zdalny” wybierz przycisk radiowy obecny w pobliżu „Zezwól na zdalne połączenia z tym komputerem”.

możesz użyć jednej z tych dwóch metod, aby skonfigurować połączenia pulpitu zdalnego w systemie komputerowym w zależności od wersji systemu Windows zainstalowanej w systemie.

kroki, aby użyć CMD, aby uzyskać dostęp do innego komputera

po wykonaniu powyższych kroków można użyć cmd do zdalnego sterowania na innym komputerze, aby uzyskać dostęp do systemu komputerowego. Oto kroki, aby wiedzieć, jak zdalnie uzyskać dostęp do innego komputera bez uprawnień za pomocą cmd.

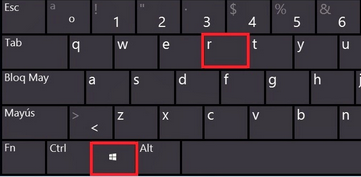

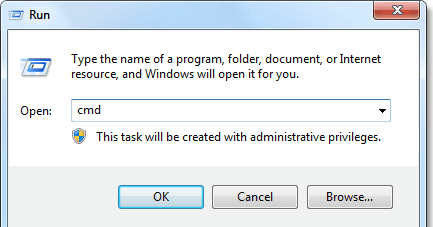

Krok 1: naciśnij klawisz „Windows” i „r” razem.

Krok 2: klucz w ” cmd „i naciśnij „Enter”.

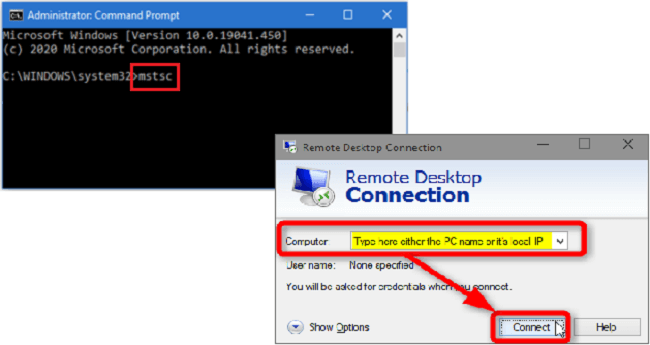

Krok 3: klucz w „mstsc”, aby uruchomić aplikację połączenia pulpitu zdalnego.

możesz również bezpośrednio uzyskać dostęp do komputera, używając dodatkowych terminów w następujący sposób.

mstsc/console/v:computername

spowoduje to przejście bezpośrednio do ekranu logowania komputera docelowego.

zamiast „computername” możesz nawet wpisać publiczny adres IP systemu komputerowego. Jeśli nie znasz adresu IP komputera docelowego, możesz wyszukać „What’ s my IP” w Google za pomocą przeglądarki docelowej.

ograniczenia używania CMD do hakowania komputera

istnieją pewne ograniczenia hakowania komputera za pomocą wiersza polecenia. Niektóre z głównych ograniczeń są wymienione poniżej.

1. Jeśli komputer docelowy nie skonfigurował wcześniej systemu komputerowego pulpitu zdalnego, nie można włamać się do systemu za pomocą tej metody.

2. Aby ta metoda działała, komputer celu musi być włączony, a nie w trybie uśpienia lub hibernacji.

3. Ta metoda włamywania się do systemu komputerowego innych osób nie powiedzie się, jeśli nie pamiętasz nazwy i konta komputera docelowego.

alternatywny sposób na zdalny dostęp do innego komputera bez zezwolenia

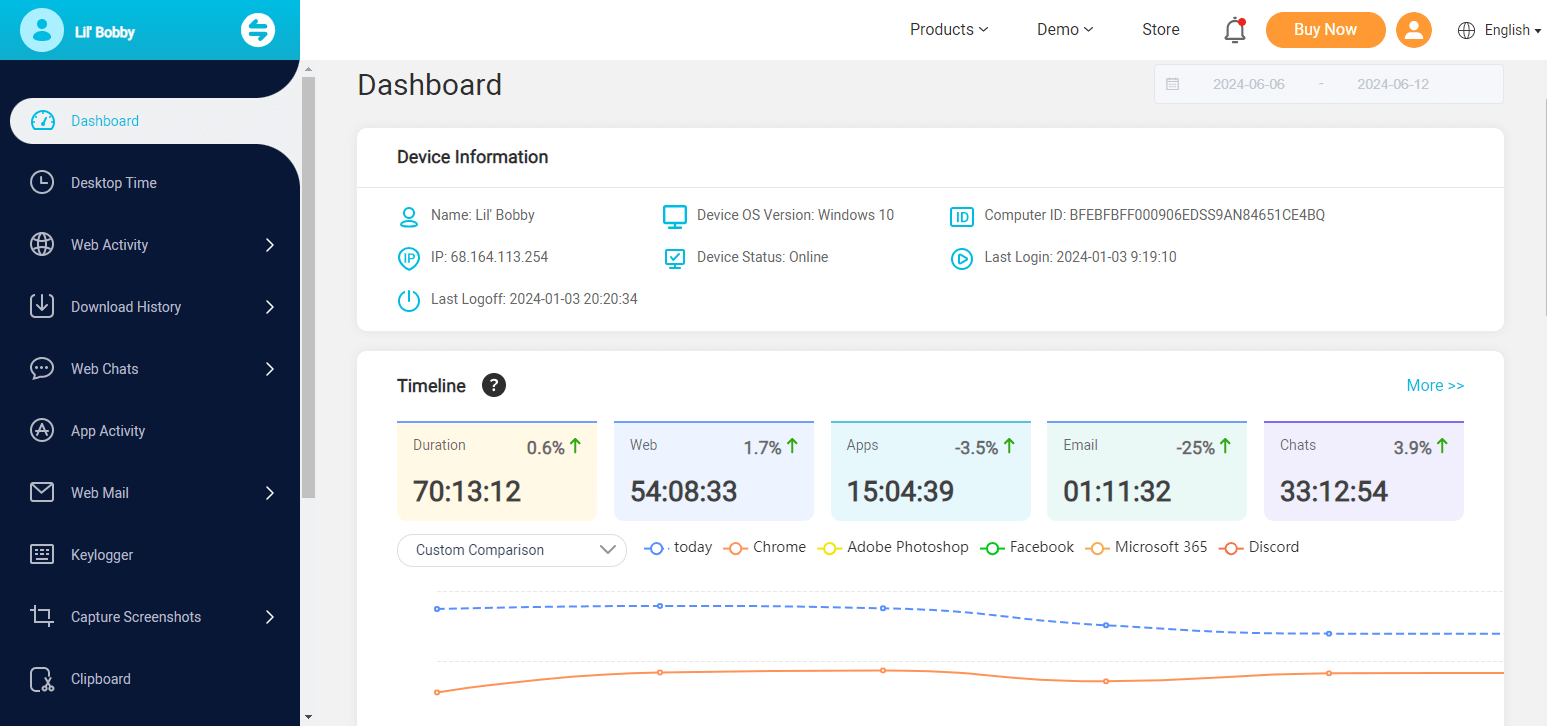

ze względu na ograniczenia wymienione powyżej, istnieje potrzeba znalezienia alternatywnej metody na zdalny dostęp do systemu komputerowego innych osób. Jednym z najlepszych sposobów, w jaki możesz to zrobić, jest użycie MoniVisor. Jest to wysoce zalecane narzędzie do monitorowania systemu komputerowego, które może być używane do łatwego monitorowania wszystkich działań i dostępu do dowolnego pliku przechowywanego w systemie komputerowym celu.

cechy MoniVisor

-

monitorowanie aktywności w mediach społecznościowych, takich jak Whatsapp, Facebook (Messenger), Twitter, Skype.

-

Historia pobierania i śledzenie aktywności w Internecie

-

monitorowanie rozmów e-mail. Pomoc w sprawdzaniu treści każdego e-maila.

-

Auto-screenshot ekranu systemu komputerowego po cichu.

-

nagrywanie naciśnięć klawiszy, w tym usunięte naciśnięcia klawiszy.

-

śledzenie aktywności aplikacji. Dokładnie znać czas ostatniego użycia konkretnej aplikacji.

-

monitorowanie aktywności logowania.

kroki, aby użyć MoniVisor

Krok 1: Utwórz prawidłowe konto MoniVisor, używając swojego identyfikatora e-mail.

Monitoruj teraz wyświetl Demo

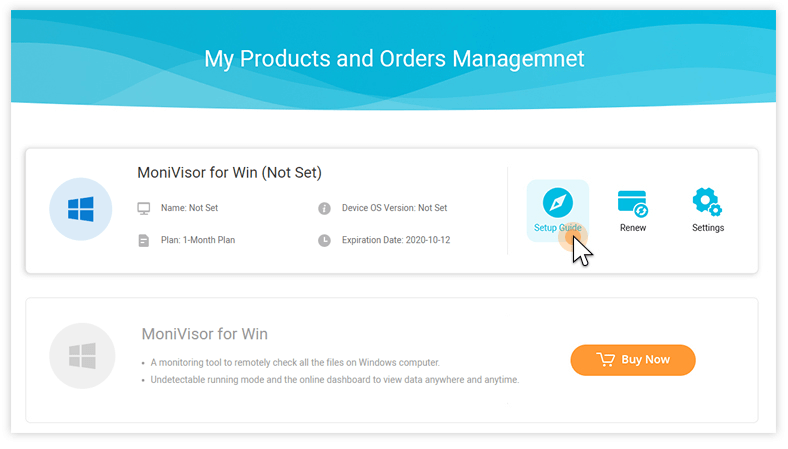

Krok 2: postępuj zgodnie z instrukcjami i odpowiednio skonfiguruj ustawienia komputera. Musisz zainstalować rozszerzenie w przeglądarce, jeśli chcesz monitorować media społecznościowe i e-mail celu. Po pomyślnym skonfigurowaniu zgodnie z naszym Przewodnikiem po stronie aplikacja zostanie ukryta, A Dane komputera docelowego zostaną automatycznie zaktualizowane.

Krok 3: Zaloguj się za pomocą poświadczeń do Pulpitu nawigacyjnego online z dowolnego innego urządzenia, aby wyświetlić wszystkie działania.

zalety korzystania z MoniVisor

istnieje wiele zalet korzystania z MoniVisor, zaawansowanego narzędzia monitorującego, jeśli chodzi o zdalny dostęp do plików w systemie innych osób. Kilka takich zalet wymieniono poniżej.

nie ma potrzeby fizycznego dostępu do komputera poza początkową konfiguracją.

możesz uzyskać dostęp do komputera innych osób z prawie każdego urządzenia ze stabilnym połączeniem internetowym.

możesz monitorować wszystkie działania na komputerze, oprócz zdalnego dostępu do wymaganych plików. Dzięki jednej instalacji zaktualizowane dane celu mogą być automatycznie przesyłane zdalnie.

nie musisz znać profesjonalnej wiedzy z zakresu techniki komputerowej.

podsumowanie

jako pracodawca dwie metody przedstawione w tym artykule mogą pomóc w monitorowaniu komputerów pracowników. Jako rodzic możesz użyć tych sposobów, aby sprawdzić swoje dzieci. W takich przypadkach powyższe dwie metody mogą okazać się bardzo przydatne. Jednak pierwsza metoda opisana w tym artykule ma wiele ograniczeń.

jest to pokonane przez metodę oferowaną przez MoniVisor i dlatego jest wysoce zalecane, jeśli chodzi o zdalny dostęp do plików w czyimś systemie komputerowym.

Zarejestruj się teraz