co to jest Active Directory?

Active Directory firmy Microsoft (MS AD) jest jednym z najczęściej używanych narzędzi do uwierzytelniania użytkowników i zarządzania uprawnieniami sieciowymi na świecie. Pozwala na federacyjne logowanie w całej sieci korporacyjnej i zarządzanie rolami użytkowników i uprawnieniami z jednego punktu w wielu usługach.

ta usługa jest niezwykle cenna dla większych i bardziej rozwiniętych struktur biznesowych, ponieważ administratorzy systemów mogliby skuteczniej zarządzać komputerami, które zostały dodane do domeny centralnie. Usługi takie jak Microsoft Exchange i Microsoft SQL Server również potrzebują usługi Active Directory do prawidłowego działania. Każda instancja kontrolera domeny Active Directory przechodząca w tryb offline stanowi poważny problem, ponieważ wszyscy użytkownicy nie będą mogli się zalogować, a ogólny system nie będzie w stanie działać poprawnie.

nawet gdy firmy przenoszą się na usługi chmury i SaaS, integracja z istniejącą infrastrukturą reklamową jest często uważana za wymóg sukcesu projektu. Biorąc to pod uwagę, złożoność usługi Active Directory, a także jej zdolność do utrzymania w niemal idealnym czasie pracy, oznacza, że realne rozwiązanie do tworzenia kopii zapasowych i odzyskiwania po awarii w usłudze Active Directory jest absolutną koniecznością.

warto zauważyć: Ad Disaster Recovery (DR) to coś, czego nie należy robić – lub mylić z – kopiami zapasowymi serwera katalogowego, ponieważ plany te powinny obejmować sposoby powrotu do najstarszego nagrobka. Podobnie, jednoelementowe przywracanie danych serwera katalogów ziarnistości nie może być mylone z DR. Zobacz ostatni akapit tego bloga po więcej szczegółów.

Jak Działa Active Directory?

rdzeniem Active Directory jako systemu zarządzania jest baza danych, która zawiera zarówno dzienniki transakcji, jak i pojedyncze obiekty. Ta baza danych jest podzielona na wiele części – a każda część zawiera inny rodzaj informacji, kontekst nazw domen (grupy użytkowników lub pojedyncze) lub partycję konfiguracyjną/schema (odpowiednio informacje o strukturze AD i informacje o projekcie AD). Struktura bazy danych Active Directory jest hierarchiczna, a jej kształt przypomina drzewo. Głównym plikiem używanym do przechowywania bazy danych Active Directory jest Ntds.dit.

Active Directory działa poprzez kilka protokołów, aby zapewnić bezpieczeństwo sieci, z którą współpracuje. Protokoły te są następujące:

- protokół LDAP (Lightweight Directory Access Protocol) jest używany do dostępu do katalogów (Active Directory i inne) i usług uwierzytelniania katalogów za pośrednictwem nazwy użytkownika i hasła, jest również otwarty i wieloplatformowy;

- protokół Kerberos jest protokołem kryptograficznym, który jest używany do pojedynczego logowania i bezpiecznych operacji uwierzytelniania, sprawdza nazwy użytkowników i hasła przed zapisaniem ich w katalogu LDAP.

Active Directory jest również głęboko zintegrowany z plikami systemowymi chronionymi przez System Windows, serwerem DNS, bazą danych rejestracji klasy COM+, katalogiem SYSVOL, informacjami o usługach klastra i kilkoma innymi. Ta ilość integracji wpływa również bezpośrednio na ogólną strategię tworzenia kopii zapasowych w usłudze Active Directory.

zalecenia dotyczące tworzenia kopii zapasowych w usłudze Active Directory

następnie omówimy kilka ogólnych zaleceń dotyczących użytkowania podczas tworzenia kopii zapasowej serwera Active Directory.

regularnie Twórz kopie zapasowe w usłudze Active Directory

zalecana częstotliwość tworzenia kopii zapasowych w usłudze Active Directory nie przekracza 60 dni. Powodem tego jest jedna ze specyfiki zarządzania Bazą Danych Active Directory-obiekty nagrobkowe AD.

gdy obiekt w katalogu jest usuwany (co oznacza, że większość atrybutów obiektu lub wszystkie z nich są usuwane) – jest oznaczony jako obiekt tombstone i nie jest fizycznie usuwany do czasu wygaśnięcia żywotności tombstone, czyli dokładnie 60 dni. Jeśli masz kilka kontrolerów domeny działających w tym samym czasie i włączona jest funkcja replikacji Active Directory – wszystkie te pliki nagrobkowe zostaną skopiowane do każdego z Twoich kontrolerów i będą tam przechowywane do czasu wygaśnięcia. Istnieje również fakt, że jeśli przywracasz kopię zapasową kontrolera domeny, która została utworzona ponad 60 dni wcześniej – z pewnością pojawi się wiele niespójności, ponieważ jeden z kontrolerów domeny ma informacje o obiektach, które już nie istnieją.

jeszcze jeden powód „60 dni lub mniej” znak jest to, że jakiekolwiek oprogramowanie lub sterownik zainstalowany po ostatniej kopii zapasowej nie będzie działać w ogóle w przypadku przywrócenia danych, ponieważ nie będzie żadnych informacji w rejestrze o wspomnianych sterowników lub oprogramowania.

istnieje znacznie więcej potencjalnych problemów, które mogą pojawić się z powodu niewystarczającej liczby kopii zapasowych danych. Najbardziej „bezpiecznym” zaleceniem jest codzienne wykonywanie kopii zapasowych Active Directory.

zachowaj kopię zapasową co najmniej jednego kontrolera domeny

ta rada dotyczy głównie większych firm, które mają więcej niż jeden kontroler domeny w swojej infrastrukturze. Należy wykonać kopię zapasową co najmniej jednego kontrolera domeny, jeśli masz ich kilka, aby zapewnić przynajmniej częściowe odzyskanie danych w przypadku awarii sprzętu lub oprogramowania. Również jeśli masz zainstalowane role FSMO (Flexible Single Master Operation) na jednym z kontrolerów – powinieneś najpierw nadać priorytet kopii zapasowej. W ten sposób, jeśli stracisz wszystkie kontrolery, możesz odzyskać jeden z nich – ten z FSMO – który będzie uważany za „podstawowy”, a następnie, jeśli wdrożysz inny kontroler – będziesz mógł zasadniczo skopiować wszystkie zmiany z „podstawowego” kontrolera domeny na „drugorzędny”.

Priorytetyzuj oprogramowanie, które zapewnia spójność danych

powszechnie wiadomo, że każda kopia zapasowa powinna być wykonana w taki sposób, aby zapewnić jej spójność. To samo dotyczy kopii zapasowej Active Directory. Najlepszym rozwiązaniem jest tworzenie kopii zapasowych danych, gdy serwer jest wyłączony lub gdy VSS jest używany na działającym serwerze. Wręcz przeciwnie – próba tworzenia kopii zapasowych danych z serwera działającego 24/7 nie jest najlepszym pomysłem. Dlatego zaleca się używanie usług zgodnych z VSS do tworzenia kopii zapasowych w usłudze Active Directory. VSS tworzy migawkę danych, która zasadniczo zawiesza system i jego informacje, aż do zakończenia procesu tworzenia kopii zapasowej. W ten sposób nie utracisz ani nie uszkodzisz plików, które przepisywały się na serwerze w czasie tworzenia kopii zapasowej.

Twój plan odzyskiwania po awarii musi zawierać kopię zapasową AD

posiadanie planu odzyskiwania po awarii jest koniecznością w ogóle, a im więcej scenariuszy możesz przewidzieć i zapobiec lub przygotować – tym lepiej będziesz w przypadku jakiejś katastrofy. Kopia zapasowa reklamy w tym przypadku jest ważna, ponieważ zasadniczo nie można użyć żadnych usług związanych z reklamami, jeśli je przywrócić przed przywróceniem kopii zapasowej reklamy. Możesz wykonać kopię zapasową kontrolera domeny w kilku różnych lokalizacjach pamięci masowej: w chmurze, lokalnie lub zdalnie. Zaleca się również posiadanie więcej niż jednej kopii Active Directory.

poszukaj opcji odzyskiwania granularnego, jeśli to możliwe

podczas gdy proces odzyskiwania i przepisywania wszystkich danych w usłudze Active Directory jest dobrym pomysłem przez większość czasu – możesz poszukać usług, które zapewniają również opcję odzyskiwania granularnego. W ten sposób, jeśli chcesz odzyskać tylko jeden lub kilka plików z kopii zapasowej – będziesz w stanie to zrobić dość łatwo. Skraca to również ogólny czas przywracania danych, zwłaszcza gdy usługa Active Directory jest większa niż średnia.

natywne narzędzia i usługi do tworzenia kopii zapasowych w usłudze Active Directory

istnieje kilka natywnych narzędzi do tworzenia kopii zapasowych w usłudze Active Directory stworzonych przez firmę Microsoft do tworzenia kopii zapasowych serwerów Windows, w tym te, na których działają kontrolery domeny Active Directory.

Kopia zapasowa systemu Windows Server

Kopia zapasowa systemu Windows Server to program, który zastąpił NTBackup w systemie Windows Server 2008 i nowszych wersjach. WSB jest wyposażony w Nowy interfejs i możliwość tworzenia przyrostowych kopii zapasowych z wykorzystaniem VSS (Microsoft Volume Shadow Copy Service). Dane, które zostały zapisane w kopii zapasowej jest zapisany w formacie VHD. Po utworzeniu kopii zapasowej będziesz mógł zamontować takie dyski VHD na maszynie-zarówno wirtualnej, jak i fizycznej – aby uzyskać dostęp do danych, które utworzyłeś. Różnica między tym VHD a tym, który jest tworzony przy użyciu MVMC (Microsoft Virtual Machine Converter) jest taka, że ten VHD nie jest rozruchowy. Polecenie do tworzenia kopii zapasowej całego woluminu lub stanu systemu jest następujące: wbadmin start systemstatebackup .

główne zalety tej metody tworzenia kopii zapasowych w usłudze Active Directory są następujące: jest niedrogi, może pracować z VSS i możesz wykonać kopię zapasową całego systemu lub wykonać kopię zapasową tylko Plików Active Directory. Główną wadą jest to, że praca z WSB wymaga dużo wcześniejszej wiedzy i zrozumienia, aby osiągnąć pełny potencjał programu zarówno w odniesieniu do procesu tworzenia kopii zapasowych, jak i odzyskiwania.

System Center Data Protection Manager

inną usługą tworzenia kopii zapasowych utworzoną przez firmę Microsoft jest System Center Data Protection Management (SC DPM). Tworzenie zarówno zwykłych kopii zapasowych danych, jak i kopii zapasowych usługi Active Directory mieści się w możliwościach programu. SC DPM to usługa tworzenia kopii zapasowych/odzyskiwania na poziomie przedsiębiorstwa, która może być używana do ochrony danych systemu Windows Server (w tym kopii zapasowych usługi Active Directory). Różnica między WSB i SC DPM polega na tym, że pierwszy jest bezpłatny,podczas gdy drugi jest płatnym oprogramowaniem, które jest instalowane osobno i nie jest zawarte w podstawowym pakiecie systemowym Microsoft. Jest to również nieco trudniejsze do skonfigurowania w porównaniu do WSB. Ale nadal zaleca się używanie go, aby zapewnić pełną ochronę urządzenia. Lista funkcji SC DPM obejmuje obsługę VSS, przyrostową obsługę kopii zapasowych, obsługę kopii zapasowych w chmurze Microsoft Azure i niemożność odzyskania pojedynczych plików z kopii zapasowej Active Directory. Najbardziej praktycznym zastosowaniem SC DPM jest ochrona wielu serwerów Microsoft Exchange / Microsoft SQL i innych urządzeń z systemem Windows.

metody tworzenia kopii zapasowych Active Directory innych firm

mimo że zarówno WSB, jak i SC DPM są natywnymi rozwiązaniami do tworzenia kopii zapasowych Active Directory-istnieje wiele innych możliwych rozwiązań do tego. W rzeczywistości prawie każda usługa tworzenia kopii zapasowych na poziomie przedsiębiorstwa powinna być w stanie wykonać kopię zapasową usługi Active Directory bez żadnych problemów. Różnica między tymi wszystkimi usługami w tym przypadku polega na tym, że niektóre z nich zapewniają więcej możliwości, jednocześnie zajmując się zarówno tworzeniem kopii zapasowych, jak i przywracaniem usługi Active Directory.

główny punkt tworzenia kopii zapasowych w ogóle działa również z Active Directory – kopia zapasowa danych musi być wykonana w określony sposób, aby zapewnić wystarczającą spójność danych. Większość usług tworzenia kopii zapasowych innych firm wykorzystuje VSS do tworzenia migawek skopiowanych danych, aby zapobiec jakimkolwiek modyfikacjom tych danych w trakcie procesu tworzenia kopii zapasowej. Istnieje również możliwość wystąpienia innego problemu: jeśli kopia zapasowa Active Directory jest zapisana na fizycznym dysku-migawka, która została utworzona, zostanie użyta do operacji zapisu, ale jeśli jest oparta na kopii bazy danych Active Directory na żywo – niespójności z pewnością powstaną w ten czy inny sposób.

każdy dostawca kopii zapasowych ma swój własny sposób radzenia sobie ze wspomnianym problemem, niektóre są bardziej skuteczne niż inne.

Ponadto niektóre usługi tworzenia kopii zapasowych innych firm mogą zapewnić bardzo specyficzne przywracanie obiektów dla kopii zapasowych usługi Active Directory. Jednym z przykładów jest możliwość przywracania pojedynczych kont użytkowników, a nie całej bazy danych. Ale nie wszystkie te produkty mogą to zrobić, większość z nich może zapewnić pełną usługę tworzenia kopii zapasowych i przywracania tylko dla kopii zapasowych usługi Active Directory.

Kopia zapasowa Active Directory z Bacula Enterprise Edition

Active Directory działa w wysoce redundantnej architekturze, a utrata całego katalogu zwykle stanowi poważny błąd witryny. Odzyskiwanie w tym przypadku jest często kompletną przebudową lub odzyskiwaniem z kopii zapasowej, a często jest to oddzielny krok odzyskiwania dla baz danych i komponentów AD. Wtyczka VSS Bacula Enterprise Edition może zapewnić narzędzia do tworzenia kopii zapasowych i odzyskiwania na poziomie DR w takich sytuacjach, a wtyczka Bare Metal Recovery umożliwia odzyskanie działającego systemu, na którym można odzyskać usługi reklamowe. Jednak podczas gdy kopie zapasowe odzyskiwania po awarii są świetną rzeczą, nie pomagają w przypadku błędnych zmian lub uszkodzeń, które powodują znaczące problemy w części struktury katalogów, ale nie powinny wymagać przywrócenia całego katalogu. Na przykład niedbały (lub niezadowolony) administrator może wprowadzić zmiany w uprawnieniach całego OU, powodując różne problemy dla organizacji.

w tym scenariuszu rozwiązania mogą być ograniczone do bardzo czasochłonnej i podatnej na błędy ręcznej odbudowy struktury lub przywrócenia z kopii zapasowej. Tutaj może pomóc Wtyczka Bacula Enterprise Directory Server. Wtyczka do tworzenia kopii zapasowych Active Directory komunikuje się bezpośrednio ze środowiskiem Active Directory lub LDAP za pomocą protokołu sieciowego LDAP, aby poprawnie wyodrębnić strukturę katalogów i umożliwić tworzenie kopii zapasowych i odzyskiwanie na poziomie obiektu. Obiekty mogą być przywracane do różnych lokalizacji w drzewie katalogów.

umożliwia to odzyskiwanie zarówno pojedynczych obiektów, jak i całego katalogu. W przeciwieństwie do metody wtyczki VSS, Wtyczka serwera katalogowego zakłada ponowną instalację funkcjonującej infrastruktury reklamowej, na której zostaną przywrócone kopie zapasowe informacji reklamowych, podczas gdy wtyczka VSS jest bardziej odpowiednia do scenariuszy odzyskiwania po awarii. Aby uzyskać więcej informacji na temat tego, która wtyczka będzie odpowiadała Twoim potrzebom, skontaktuj się z Bacula Systems.

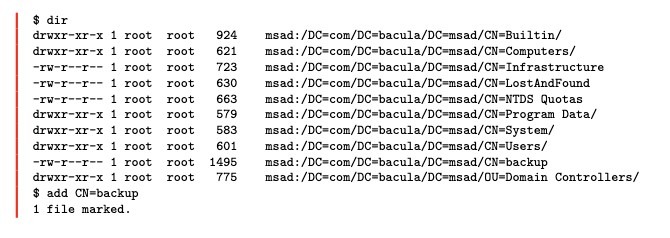

Odzyskiwanie obiektów Active Directory za pomocą wtyczki Directory Server jest łatwe. Obiekty wyglądają jak pliki w czasie przywracania i wiele z tych samych opcji działa. Ten obrazek pokazuje przykładowe okno przywracania w bconsole:

jak widać, jesteśmy w stanie wybrać jeden obiekt do odzyskania i w tym momencie będzie miał dostęp do wielu opcji przywracania czasu.

na przykład obiekty mogą być przywracane na innym serwerze niż powstały. Można je przywracać na istniejących obiektach i można wybrać, czy obiekty istniejące mają być nowsze od przywracanych, starsze, zawsze je zastępować, czy nigdy nie zastępować istniejących obiektów. Możesz również sprawdzić wtyczkę serwera katalogowego pod kątem nagrobków obiektów, szczególnie przydatną przy przywracaniu obiektów, które zostały usunięte nieprawidłowo z tego czy innego powodu. Możliwe jest również oczywiście wybranie całej struktury katalogów do odzyskania NA działającym serwerze Active Directory lub LDAP.

podsumowanie

Active Directory jest zasadniczo sercem firmy, stąd szereg narzędzi i usług, które zapobiegają wszelkim zakłóceniom lub utracie pamięci, które mogą co najmniej powodować przestoje zarówno dla użytkowników, jak i usług świadczonych przez Twoją firmę. Ważne jest również, aby prawidłowo zbadać metody tworzenia kopii zapasowych i usługi przed zastosowaniem jednego z nich w firmie. Wybór najlepszego rozwiązania do tworzenia kopii zapasowych jest kluczem do zapobiegania większości, jeśli nie wszystkim, problemów z usługą Active Directory i jej danymi.

możliwość odzyskania usługi Active Directory w przypadku awarii ma kluczowe znaczenie dla dobrej strategii zarządzania ryzykiem dla każdej organizacji, która w znacznym stopniu na niej opiera. Bacula Enterprise Edition zapewnia narzędzia zarówno do odzyskiwania po całkowitej utracie, jak i cenne narzędzia do tworzenia kopii zapasowych Active Directory i odzyskiwania części infrastruktury, gdy coś pójdzie nie tak.