Grafika: w tym poście na blogu omawiamy różnice między szyfrowaniem symetrycznym, techniką szyfrowania jednym kluczem, a szyfrowaniem asymetrycznym, znanym również jako kryptografia klucza publicznego, która wykorzystuje pary kluczy szyfrujących prywatnych i publicznych.

aby przesłać klucz lub nie, aby przesłać klucz. Oto jest pytanie.

obecnie stosowane są dwie główne formy szyfrowania danych: szyfrowanie symetryczne i asymetryczne. Każdego dnia podczas korzystania z przeglądarki internetowej, odpowiadania na wiadomości e-mail, przesyłania formularzy na stronie internetowej i innych działań zachodzą symetryczne i asymetryczne procesy szyfrowania, czasami bez wiedzy użytkownika. Być może znasz szyfrowanie symetryczne i asymetryczne, ponieważ masz doświadczenie z OpenSSL, usługami zarządzania kluczami, a może Już wysłałeś zaszyfrowaną wiadomość e-mail lub zaszyfrowałeś plik Microsoft Word lub Adobe PDF hasłem.

ważne jest, aby zrozumieć różnice między szyfrowaniem symetrycznym i asymetrycznym oraz jak te procesy działają w codziennym bezpiecznym przesyłaniu komunikacji. Będziesz wiedzieć, co oznaczają te terminy, gdy je zobaczysz, a także będziesz mieć wiedzę na temat ich działania, ich różnych iteracji, świadomy ich możliwości i wiedzieć, co jest bardziej wskazane do wdrożenia w odniesieniu do zabezpieczania i uwierzytelniania pochodzenia poufnych informacji.

w tym poście na blogu omówimy różnice między szyfrowaniem symetrycznym i asymetrycznym. Na koniec podsumujemy te różnice i omówimy powiązane opcje szyfrowania w celu zabezpieczenia poufnych danych.

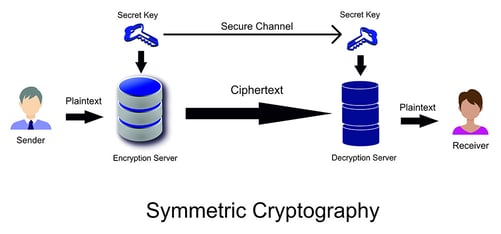

grafika: Szyfrowanie symetryczne wykorzystuje jeden klucz do szyfrowania i deszyfrowania informacji.

co to jest szyfrowanie symetryczne?

Szyfrowanie symetryczne jest powszechnie stosowaną techniką szyfrowania danych, w której dane są szyfrowane i odszyfrowane za pomocą jednego, tajnego klucza kryptograficznego.

w szczególności klucz jest używany do szyfrowania zwykłego tekstu – stanu wstępnego szyfrowania lub stanu po odszyfrowaniu danych-i odszyfrowywania zaszyfrowanego tekstu-stanu poszyfrowania lub stanu wstępnego deszyfrowania danych.

Szyfrowanie symetryczne jest jedną z najczęściej używanych technik szyfrowania, a także jedną z najstarszych, sięgającą czasów Cesarstwa Rzymskiego. Szyfr Cezara, nazwany na cześć Juliusza Cezara, który używał go do szyfrowania swojej korespondencji wojskowej, jest słynnym historycznym przykładem szyfrowania symetrycznego w działaniu.

celem szyfrowania symetrycznego jest zabezpieczenie poufnych, tajnych lub niejawnych informacji. Jest on stosowany codziennie w wielu głównych branżach, w tym w obronności, lotnictwie, bankowości, opiece zdrowotnej i innych branżach, w których zabezpieczenie poufnych danych danej osoby, firmy lub organizacji ma ogromne znaczenie.

grafika: jest to ilustracja procesu szyfrowania symetrycznego.

jak działa szyfrowanie symetryczne?

Szyfrowanie symetryczne działa przy użyciu szyfru strumieniowego lub blokowego do szyfrowania i deszyfrowania danych. Szyfr strumieniowy konwertuje tekst jawny na tekst zaszyfrowany po jednym bajcie, a szyfr blokowy konwertuje całe jednostki lub bloki tekstu jawnego przy użyciu określonej długości klucza, takiej jak 128, 192 lub 256 bitów.

nadawcy i odbiorcy korzystający z szyfrowania symetrycznego do przesyłania danych do siebie nawzajem muszą znać tajny klucz, aby w przypadku nadawców zaszyfrować dane, które zamierzają udostępnić odbiorcom, a w przypadku odbiorców odszyfrować i odczytać zaszyfrowane dane, które nadawcy im udostępniają, a także zaszyfrować wszelkie niezbędne odpowiedzi.

oto uproszczony przykład szyfrowania symetrycznego: jeśli Claire, nadawca, chce wysłać Jacqueline, odbiorcy, poufny dokument, użyje tajnego klucza do zaszyfrowania pliku i wyśle go Jacqueline, która nie będzie w stanie odczytać jego zawartości, dopóki nie wprowadzi tego samego klucza, którego Claire użyła do zaszyfrowania pliku. Z drugiej strony, jeśli Jacqueline wprowadzi zmiany w dokumencie i zechce je udostępnić Claire, użyje tego samego klucza, aby ponownie zaszyfrować plik i wysłać go z powrotem do Claire, która użyje tego samego klucza, aby odszyfrować plik i uzyskać dostęp do jego zawartości, a proces się powtórzy.

zauważ, że jest to tylko przykład używany do uproszczenia szyfrowania symetrycznego. Szyfrowanie symetryczne może być wykonywane ręcznie lub automatycznie.

Szyfrowanie symetryczne nie ogranicza się jednak do udostępniania danych między jednym nadawcą a jednym odbiorcą. Symetrycznie zaszyfrowane informacje mogą być dostępne dla każdego-Claire, Jacqueline, ich współpracownik Frank, ich szef, Jennifer i in. – kto zna tajny klucz. W tym tkwi powód, dla którego ukrywanie udostępnionego klucza kryptograficznego przed nieautoryzowanymi stronami ma kluczowe znaczenie dla sukcesu szyfrowania symetrycznego i integralności symetrycznie zaszyfrowanych danych.

grafika: przykłady szyfrowania symetrycznego obejmują Advanced Encryption Standard (AES) i protokół TLS/SSL.

jakie są przykłady szyfrowania symetrycznego?

popularne przykłady szyfrowania symetrycznego to:

- Standard szyfrowania danych (DES)

- potrójny Standard szyfrowania danych (Triple DES)

- zaawansowany Standard szyfrowania (AES)

- Międzynarodowy algorytm szyfrowania danych (IDEA)

- protokół TLS/SSL

szyfrowanie AES, które wykorzystuje szyfry blokowe 128, 192 lub 256 bitów do szyfrowania i deszyfrowania danych, jest jedną z najbardziej znanych i skutecznych technik szyfrowania symetrycznego w użyciu. Złamanie jej zajęłoby miliardy lat i dlatego jest używana do zabezpieczania poufnych, tajnych lub niejawnych informacji w rządach, opiece zdrowotnej, bankowości i innych branżach. Jest bezpieczniejszy niż DES, Triple DES i IDEA.

szyfrowanie DES jest obecnie uważane przez National Institute of Standards and Technology (NIST) za przestarzały algorytm szyfrowania symetrycznego, ponieważ od dawna jest nieskuteczne w zabezpieczaniu poufnych informacji przed atakami siłowymi. W rzeczywistości NIST całkowicie wycofała standard, a jego bezpieczniejszy starszy brat, Triple DES encryption, będzie miał taki sam los. Mimo że nadal jest używany do dziś, Szyfrowanie Triple DES jest wycofywane i odrzucane przez NIST w 2023 roku z powodu rosnących obaw związanych z bezpieczeństwem.

IDEA encryption została opracowana jako zamiennik DES w latach 90., ale AES został ostatecznie uznany za bezpieczniejszy. Pomysł jest teraz otwartym i wolnym algorytmem szyfrowania blokowego, więc każdy może z niego korzystać, ale ogólnie uważa się go za przestarzały i nieskuteczny w zabezpieczaniu poufnych i ściśle tajnych informacji. Szyfrowanie AES jest złotym standardem dla obu celów.

Transport Layer Security (TLS), podobnie jak jego poprzednik, Secure Sockets Layer (SSL), używa szyfrowania symetrycznego. Zasadniczo, gdy Klient uzyskuje dostęp do serwera, generowane są unikalne klucze symetryczne, zwane kluczami sesji. Te klucze sesji są używane do szyfrowania i deszyfrowania danych udostępnionych między Klientem a serwerem w danej sesji klient-serwer w określonym momencie. Nowa sesja klient-serwer generuje nowe, unikalne klucze sesji.

TLS/SSL wykorzystuje nie tylko szyfrowanie symetryczne, ale zarówno szyfrowanie symetryczne, jak i asymetryczne, aby zapewnić bezpieczeństwo sesji klient-serwer i wymienianych w nich informacji.

grafika: zalety szyfrowania symetrycznego obejmują bezpieczeństwo, szybkość oraz przyjęcie i akceptację branżową.

jakie są zalety szyfrowania symetrycznego?

Szyfrowanie symetryczne jest obecnie używane, ponieważ może szybko szyfrować i odszyfrować duże ilości danych i jest łatwe do wdrożenia. Jest prosty w użyciu, a jego iteracja AES jest jedną z najbezpieczniejszych form szyfrowania danych.

teraz szyfrowanie symetryczne ma kilka zalet w stosunku do swojego asymetrycznego odpowiednika, ale o szyfrowaniu asymetrycznym porozmawiamy nieco później w tym poście na blogu.

niektóre zalety szyfrowania symetrycznego obejmują:

- bezpieczeństwo: algorytmy szyfrowania symetrycznego, takie jak AES, potrzebują miliardów lat, aby złamać je za pomocą ataków brute-force.

- szybkość: szyfrowanie symetryczne, ze względu na krótszą długość klucza i względną prostotę w porównaniu z szyfrowaniem asymetrycznym, jest znacznie szybsze do wykonania.

- przyjęcie i akceptacja w branży: algorytmy szyfrowania symetrycznego, takie jak AES, stały się złotym standardem szyfrowania danych ze względu na ich bezpieczeństwo i szybkość, i jako takie cieszą się dziesięcioleciami akceptacji i akceptacji w branży.

grafika: wady szyfrowania symetrycznego obejmują konieczność zapewnienia bezpieczeństwa mechanizmów dystrybucji kluczy.

jakie są wady szyfrowania symetrycznego?

zdecydowanie największą wadą szyfrowania symetrycznego jest użycie jednego, tajnego klucza kryptograficznego do szyfrowania i deszyfrowania informacji.

dlaczego?

cóż, jeśli ten tajny klucz jest przechowywany w niepewnym miejscu na komputerze, hakerzy mogą uzyskać do niego dostęp za pomocą ataków programowych, umożliwiając im odszyfrowanie zaszyfrowanych danych, a tym samym pokonując cały cel szyfrowania symetrycznego.

ponadto, jeśli jedna strona lub jednostka szyfruje w jednym miejscu, a oddzielna strona lub jednostka odszyfrowuje w drugim, klucz będzie musiał zostać przesłany, pozostawiając go podatnym na przechwycenie, jeśli kanał transmisji zostanie naruszony.

dlatego tak ważne jest zapewnienie bezpieczeństwa klucza szyfrowania w spoczynku i podczas przesyłania. W przeciwnym razie prosisz o litanię niezależnych i sponsorowanych przez państwo cyberataków, aby uzyskać dostęp do Twoich krytycznych dla misji, krytycznych dla bezpieczeństwa lub prawnie chronionych danych.

jedyną wadą szyfrowania symetrycznego jest jego skuteczność bezpieczeństwa w porównaniu z szyfrowaniem asymetrycznym, które jest ogólnie uważane za bezpieczniejsze, ale także wolniejsze do wykonania niż szyfrowanie symetryczne.

ale czy szyfrowanie asymetryczne jest bezpieczniejsze od szyfrowania symetrycznego? Przekonajmy się.

grafika: szyfrowanie asymetryczne wykorzystuje pary kluczy publicznych i prywatnych do szyfrowania i deszyfrowania poufnych informacji.

co to jest szyfrowanie asymetryczne?

w przeciwieństwie do szyfrowania symetrycznego, które wykorzystuje ten sam tajny klucz do szyfrowania i deszyfrowania poufnych informacji, szyfrowanie asymetryczne, znane również jako kryptografia klucza publicznego lub szyfrowanie klucza publicznego, wykorzystuje matematycznie powiązane pary klucza publicznego i prywatnego do szyfrowania i deszyfrowania poufnych danych nadawców i odbiorców.

podobnie jak w przypadku szyfrowania symetrycznego, tekst zwykły jest nadal konwertowany na tekst zaszyfrowany i odwrotnie, odpowiednio podczas szyfrowania i deszyfrowania. Główną różnicą jest to, że dwie unikalne pary kluczy są używane do asymetrycznego szyfrowania danych.

grafika: jest to ilustracja procesu szyfrowania asymetrycznego.

jak działa szyfrowanie asymetryczne?

oto uproszczony przykład szyfrowania asymetrycznego: jeśli Claire, nadawca i Jacqueline, odbiorca, chcą ciągle wysyłać poufne pliki tam i z powrotem do siebie, Claire i Jacqueline dadzą sobie unikalne klucze publiczne. Claire użyje klucza publicznego Jacqueline do zaszyfrowania pliku, ponieważ jest on przeznaczony tylko dla Jacqueline i wyśle plik do Jacqueline. Po otrzymaniu pliku Jacqueline użyje swojego klucza prywatnego-słowa kluczowego „private”, co oznacza, że nikt inny niż Jacqueline o tym nie wie – do odszyfrowania pliku i uzyskania dostępu do jego zawartości. Nikt inny niż Jacqueline, nawet Claire, nie może odszyfrować tego pliku, ponieważ nikt inny niż Jacqueline nie zna prywatnego klucza Jacqueline. Ten sam proces dotyczy sytuacji, gdy Jacqueline chce odesłać plik do Claire. Jacqueline łączy go z kluczem publicznym Claire, a Claire używa swojego klucza prywatnego do odszyfrowania pliku.

zauważ, że jest to uproszczenie szyfrowania asymetrycznego. Podobnie jak szyfrowanie symetryczne, szyfrowanie asymetryczne może być wykonywane ręcznie lub automatycznie.

teraz widzisz, jak asymetryczne szyfrowanie może być postrzegane jako bezpieczniejsze niż szyfrowanie symetryczne? Jest to interesujące pytanie, ale nie jest to właściwe pytanie, ponieważ technicznie rzecz biorąc, to, czy szyfrowanie symetryczne czy asymetryczne jest bezpieczniejsze, zależy w dużej mierze od rozmiaru klucza i bezpieczeństwa mediów, które przechowują lub przesyłają klucze kryptograficzne.

jednym z powodów, dla których szyfrowanie asymetryczne jest często uważane za bezpieczniejsze niż szyfrowanie symetryczne, jest to, że szyfrowanie asymetryczne, w przeciwieństwie do swojego odpowiednika, nie wymaga wymiany tego samego klucza szyfrowania-deszyfrowania między dwiema lub więcej stronami. Tak, klucze publiczne są wymieniane, ale użytkownicy udostępniający dane w asymetrycznym kryptosystemie mają unikalne pary kluczy publicznych i prywatnych, a ich klucze publiczne, ponieważ są używane tylko do szyfrowania, nie stwarzają ryzyka nieautoryzowanego odszyfrowania przez hakerów, jeśli staną się znane, ponieważ hakerzy, zakładając, że klucze prywatne są prywatne, nie znają kluczy prywatnych użytkowników i nie mogą odszyfrować zaszyfrowanych danych.

szyfrowanie asymetryczne pozwala również na uwierzytelnianie podpisu cyfrowego, w przeciwieństwie do szyfrowania symetrycznego. Zasadniczo polega to na użyciu kluczy prywatnych do cyfrowego podpisywania wiadomości lub plików, a odpowiadające im klucze publiczne są używane do potwierdzenia, że wiadomości te pochodzą od poprawnego, zweryfikowanego nadawcy.

grafika: przykłady szyfrowania asymetrycznego obejmują Rivest Shamir Adleman (RSA) i algorytm podpisu cyfrowego (DSA).

jakie są przykłady szyfrowania asymetrycznego?

przykłady szyfrowania asymetrycznego to:

- Rivest Shamir Adleman (RSA)

- Standard podpisu cyfrowego (DSS), który zawiera algorytm podpisu cyfrowego (DSA)

- Kryptografia krzywej eliptycznej (ECC)

- metoda wymiany Diffiego-Hellmana

- protokół TLS/SSL

opublikowany w 1977 r.RSA jest jednym z najstarszych przykładów szyfrowania asymetrycznego . Opracowane przez Rona Rivesta, Adi Shamira i Leonarda Adlemana szyfrowanie RSA generuje klucz publiczny poprzez pomnożenie dwóch dużych, losowych liczb pierwszych razem, a przy użyciu tych samych liczb pierwszych generuje klucz prywatny. Stamtąd odbywa się standardowe szyfrowanie asymetryczne: informacje są szyfrowane za pomocą klucza publicznego i odszyfrowane za pomocą klucza prywatnego.

DSS, który zawiera algorytm podpisu cyfrowego (DSA), jest doskonałym przykładem asymetrycznego uwierzytelniania podpisu cyfrowego. Klucz prywatny nadawcy służy do cyfrowego podpisania wiadomości lub pliku, a odbiorca używa odpowiadającego mu klucza publicznego nadawcy, aby potwierdzić, że podpis pochodzi od właściwego nadawcy, a nie od podejrzanego lub nieautoryzowanego źródła.

ECC jest alternatywą RSA, która wykorzystuje mniejsze rozmiary kluczy i matematyczne krzywe eliptyczne do wykonywania szyfrowania asymetrycznego. Jest często używany do cyfrowego podpisywania transakcji kryptowalutowych; w rzeczywistości popularna kryptowaluta Bitcoin używa ECC – algorytmu podpisu cyfrowego krzywej eliptycznej (ECDSA), a dokładniej – do cyfrowego podpisywania transakcji i zapewnienia, że środki są wydawane tylko przez autoryzowanych użytkowników. ECC jest znacznie szybszy niż RSA pod względem generowania kluczy i podpisów, a wielu uważa go za przyszłość szyfrowania asymetrycznego, głównie dla ruchu internetowego i kryptowaluty, ale także dla innych aplikacji.

Diffie-Hellman, jeden z największych przełomów kryptografii, jest metodą wymiany kluczy, której dwie strony, które nigdy się nie spotkały, mogą użyć do wymiany par kluczy publicznych i prywatnych za pośrednictwem publicznych, niepewnych kanałów komunikacji. Przed Diffie-Hellmanem dwie strony próbujące zaszyfrować komunikację między sobą musiały fizycznie wstępnie wymienić klucze szyfrujące,aby obie strony mogły odszyfrować zaszyfrowane wiadomości. Diffie-Hellman sprawił, że klucze te mogły być bezpiecznie wymieniane za pośrednictwem publicznych kanałów komunikacji, gdzie osoby trzecie Zwykle wyodrębniają poufne informacje i klucze szyfrujące.

TLS/SSL wykorzystuje szyfrowanie asymetryczne do ustanowienia bezpiecznej sesji klient-serwer, podczas gdy klient i serwer generują symetryczne klucze szyfrowania. Jest to znane jako uścisk dłoni TLS. Po zakończeniu uzgadniania TLS klucze sesji klient-serwer są używane do szyfrowania informacji wymienianych w tej sesji.

grafika: zalety szyfrowania asymetrycznego obejmują uwierzytelnianie podpisu cyfrowego i zwiększone bezpieczeństwo dzięki prywatności kluczy deszyfrujących.

jakie są zalety szyfrowania asymetrycznego?

zalety stosowania szyfrowania asymetrycznego obejmują:

- Dystrybucja kluczy nie jest konieczna: zabezpieczanie kanałów dystrybucji kluczy od dawna jest problemem w kryptografii. Szyfrowanie asymetryczne całkowicie eliminuje dystrybucję kluczy. Potrzebne klucze publiczne są wymieniane za pośrednictwem serwerów kluczy publicznych, a ujawnienie kluczy publicznych nie jest obecnie szkodliwe dla bezpieczeństwa zaszyfrowanych wiadomości, ponieważ nie można ich użyć do uzyskania kluczy prywatnych.

- Wymiana kluczy prywatnych nie jest konieczna: przy szyfrowaniu asymetrycznym klucze prywatne powinny pozostać przechowywane w bezpiecznej lokalizacji, a tym samym prywatne dla podmiotów, które ich używają. Zasadniczo klucze potrzebne do odszyfrowania poufnych informacji nigdy nie są i nigdy nie powinny być wymieniane za pośrednictwem potencjalnie zagrożonego kanału komunikacji, a to duży plus dla bezpieczeństwa i integralności zaszyfrowanych wiadomości.

- uwierzytelnianie podpisu cyfrowego/wiadomości: dzięki szyfrowaniu asymetrycznemu nadawcy mogą używać swoich kluczy prywatnych do cyfrowego podpisywania i sprawdzania, czy wiadomość lub plik pochodzi od nich, a nie od niezaufanej strony trzeciej.

może się wydawać, że nie ma nic złego w szyfrowaniu asymetrycznym. Po co w ogóle wybierać szyfrowanie symetryczne, skoro szyfrowanie asymetryczne jest tak bezpieczne?

jedno słowo: szybkość.

grafika: wady szyfrowania asymetrycznego obejmują powolność wykonania w porównaniu z szyfrowaniem symetrycznym.

jakie są wady szyfrowania asymetrycznego?

główną wadą szyfrowania asymetrycznego jest to, że jest on wolniejszy od szyfrowania symetrycznego ze względu na większą długość klucza, nie wspominając o tym, że obliczenia szyfrowania asymetrycznego są zwykle znacznie bardziej złożone niż ich symetryczne odpowiedniki.

dlaczego? Ponieważ w teorii klucze publiczne mogą być użyte do złamania kluczy prywatnych – ponownie, są matematycznie połączone – ale szyfrowanie asymetryczne wykorzystuje niezwykle długie długości kluczy, aby to praktycznie uniemożliwić, przynajmniej na razie.

tak więc, w skrócie, szyfrowanie symetryczne jest szybsze niż szyfrowanie asymetryczne. Szyfrowanie asymetryczne poświęca szybkość dla bezpieczeństwa, podczas gdy szyfrowanie symetryczne poświęca bezpieczeństwo dla szybkości.

nie oznacza to, że szyfrowanie symetryczne jest niepewne; jednak sama podstawa szyfrowania asymetrycznego eliminuje kilka zagrożeń bezpieczeństwa informacji, które nadal istnieją w źle zarządzanych kryptosystemach szyfrowania symetrycznego.

grafika: podsumujmy „kluczowe” różnice między szyfrowaniem symetrycznym i asymetrycznym.

wnioski: podsumowanie kluczowych różnic

kluczowe różnice między szyfrowaniem symetrycznym i asymetrycznym to szybkość i preferencje bezpieczeństwa. Ogólnie rzecz biorąc, szyfrowanie symetryczne jest szybsze i prostsze, ale często jest postrzegane jako mniej bezpieczne niż szyfrowanie asymetryczne. Ale jak już omówiliśmy, szyfrowanie naprawdę sprowadza się do dwóch rzeczy: rozmiaru klucza i bezpieczeństwa kluczy szyfrujących przechowywanych na nośnikach.

Szyfrowanie symetryczne jest znacznie szybsze ze względu na krótsze długości kluczy. Szyfrowanie asymetryczne ma tendencję do blokowania sieci ze względu na dłuższe długości kluczy i złożone algorytmy. Są to kompromisy, które warto wziąć pod uwagę przy podejmowaniu decyzji o rodzaju szyfrowania.

w Trenton Systems oferujemy rozwiązania szyfrowania danych w naszych wysokowydajnych serwerach i stacjach roboczych w postaci zgodnych z AES, Opal i FIPS-140-2-Zgodne dyski samoszyfrujące (SEDs).

Połącz to z platformą Crypto Management Platform (CMP) naszego partnera technologicznego FUTURA Cyber, aby stworzyć bezpieczny, dobrze zarządzany komputer, który wytrzyma typowe ataki na poufne dane.

aby uzyskać więcej informacji o tym, w jaki sposób zapewniamy integralność danych za pomocą szyfrowania danych, skontaktuj się z nami już dziś.

![]()