hva er en brannmur?

en brannmur er programvare eller fastvare som hindrer uautorisert tilgang til et nettverk. Den inspiserer innkommende og utgående trafikk ved hjelp av et sett med regler for å identifisere og blokkere trusler.

Brannmurer brukes i både personlige og bedriftsinnstillinger, og mange enheter leveres med en innebygd, inkludert Mac, Windows og Linux-datamaskiner. De er allment ansett som en viktig del av nettverkssikkerhet.

hvorfor er brannmurer viktig?

Brannmurer er viktige Fordi De har hatt stor innflytelse på moderne sikkerhetsteknikker og er fortsatt mye brukt. De oppsto først i de tidlige dagene av internett, da nettverk trengte nye sikkerhetsmetoder som kunne håndtere økende kompleksitet. Brannmurer har siden blitt grunnlaget for nettverkssikkerhet i klient-servermodellen-den sentrale arkitekturen i moderne databehandling. De fleste enheter bruker brannmurer – eller nært beslektede verktøy-for å inspisere trafikk og redusere trusler.

Bruker

Brannmurer brukes i både bedrifts-og forbrukerinnstillinger. MODERNE organisasjoner innlemme dem i en SIKKERHETSINFORMASJON og event management (SIEM) strategi sammen med andre cybersecurity enheter. De kan installeres på en organisasjons nettverksomkrets for å beskytte mot eksterne trusler, eller i nettverket for å skape segmentering og beskytte mot insider-trusler.

i tillegg til umiddelbar trusselbeskyttelse utfører brannmurer viktige loggings-og revisjonsfunksjoner. De fører en oversikt over hendelser, som kan brukes av administratorer til å identifisere mønstre og forbedre regelsett. Regler bør oppdateres regelmessig for å holde tritt med stadig utviklende cybersikkerhetstrusler. Leverandører oppdager nye trusler og utvikler patcher for å dekke dem så snart som mulig.

i et enkelt hjemmenettverk kan en brannmur filtrere trafikk og varsle brukeren om inntrenging. De er spesielt nyttige for alltid på tilkoblinger, Som Digital Subscriber Line (Dsl) eller kabelmodem, fordi disse tilkoblingstypene bruker statiske IP-adresser. De brukes ofte sammen med antivirusprogrammer. Personlige brannmurer, i motsetning til bedriftens, er vanligvis et enkelt produkt i motsetning til en samling av ulike produkter. De kan være programvare eller en enhet med brannmur firmware innebygd. Maskinvare / fastvarebrannmurer brukes ofte til å sette begrensninger mellom hjemmeenheter.

hvordan fungerer en brannmur?

en brannmur etablerer en grense mellom et eksternt nettverk og nettverket det beskytter. Den settes inline over en nettverkstilkobling og inspiserer alle pakker inn og ut av det bevoktede nettverket. Når den inspiserer, bruker den et sett med forhåndskonfigurerte regler for å skille mellom godartede og ondsinnede pakker.

begrepet ‘pakker’ refererer til deler av data som er formatert for internett-overføring. Pakker inneholder selve dataene, samt informasjon om dataene, for eksempel hvor de kom fra. Brannmurer kan bruke denne pakkeinformasjonen til å avgjøre om en gitt pakke overholder regelsettet. Hvis det ikke gjør det, blir pakken sperret fra å komme inn i det bevoktede nettverket.

Regelsett kan være basert på flere ting angitt av pakkedata, inkludert:

- deres kilde.

- deres destinasjon.

- deres innhold.

disse egenskapene kan representeres forskjellig på ulike nivåer i nettverket. Som en pakke reiser gjennom nettverket, det er formatert flere ganger for å fortelle protokollen hvor du skal sende den. Ulike typer brannmurer finnes for å lese pakker på ulike nettverksnivåer.

typer brannmurer

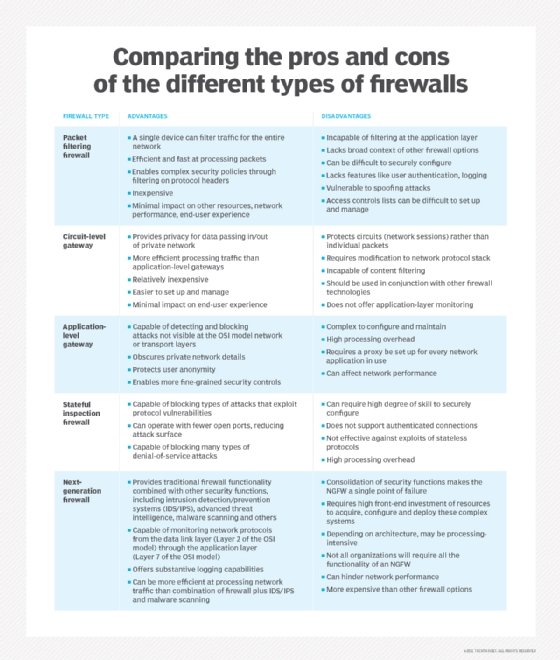

Brannmurer er enten kategorisert etter måten de filtrerer data på, eller etter systemet de beskytter.

når de kategoriserer etter hva de beskytter, er de to typene: nettverksbasert og vertsbasert. Nettverksbaserte brannmurer beskytter hele nettverk og er ofte maskinvare. Vertsbaserte brannmurer beskytter individuelle enheter – kjent som verter-og er ofte programvare.

ved kategorisering ved filtreringsmetode er hovedtypene:

- en pakkefiltreringsbrannmur undersøker pakker isolert og kjenner ikke pakkens kontekst.

- en tilstandsfull inspeksjonsbrannmur undersøker nettverkstrafikk for å avgjøre om en pakke er relatert til en annen pakke.

- en proxy-brannmur (også kjent som gateway på applikasjonsnivå) inspiserer pakker på applikasjonslaget I referansemodellen OPEN Systems Interconnection (OSI).

- EN Next Generation Firewall (NGFW) bruker en flerlags tilnærming til å integrere enterprise firewall-funksjoner med et intrusion prevention system (ips) og programkontroll.

Hver type i listen undersøker trafikk med høyere kontekstnivå enn den før-dvs. stateful har mer kontekst enn pakkefiltrering.

Pakkefiltreringsbrannmurer

når en pakke går gjennom en pakkefiltreringsbrannmur, kontrolleres kilde-og destinasjonsadressen, protokollen og målportnummeret. Pakken slippes – noe som betyr at den ikke videresendes til bestemmelsesstedet – hvis den ikke overholder brannmurens regelsett. For eksempel, hvis en brannmur er konfigurert med en regel for å blokkere Telnet-tilgang, vil brannmuren slippe pakker som er bestemt FOR Transmission Control Protocol (tcp) portnummer 23, porten der Et Telnet-serverprogram ville lytte.

en pakkefiltreringsbrannmur fungerer hovedsakelig på nettverkslaget I OSI-referansemodellen, selv om transportlaget brukes til å skaffe kilde-og destinasjonsportnumrene. Den undersøker hver pakke uavhengig og vet ikke om en gitt pakke er en del av en eksisterende trafikkstrøm.

pakkefiltreringsbrannmuren er effektiv, men fordi den behandler hver pakke isolert, kan den være sårbar for ip-spoofing-angrep og har i stor grad blitt erstattet av stateful inspeksjonsbrannmurer.

Tilstandsfulle inspeksjonsbrannmurer

Tilstandsfulle inspeksjonsbrannmurer-også kjent som dynamiske pakkefiltreringsbrannmurer – overvåker kommunikasjonspakker over tid og undersøker både innkommende og utgående pakker.

denne typen opprettholder en tabell som holder styr på alle åpne tilkoblinger. Når nye pakker kommer, sammenligner den informasjon i pakkehodet til tilstandstabellen-listen over gyldige tilkoblinger – og bestemmer om pakken er en del av en etablert tilkobling. Hvis det er, blir pakken sluppet uten videre analyse. Hvis pakken ikke samsvarer med en eksisterende tilkobling, evalueres den i henhold til regelsettet for nye tilkoblinger.

selv om tilstandsfulle inspeksjonsbrannmurer er ganske effektive, kan De være sårbare for DoS-angrep. DoS-angrep fungerer ved å utnytte etablerte forbindelser som denne typen generelt antar er trygge.

Programlag og proxy-brannmurer

denne typen kan også refereres til som en proxy-basert eller omvendt proxy-brannmur. De tilbyr applikasjonslagsfiltrering og kan undersøke nyttelasten til en pakke for å skille gyldige forespørsler fra skadelig kode skjult som en gyldig forespørsel om data. Etter hvert som angrep mot webservere ble vanligere, ble det klart at det var behov for brannmurer for å beskytte nettverk mot angrep på applikasjonslaget. Pakkefiltrering og tilstandsinspeksjonsbrannmurer kan ikke gjøre dette på applikasjonslaget.

siden denne typen undersøker nyttelastens innhold, gir det sikkerhetsingeniører mer detaljert kontroll over nettverkstrafikken. For eksempel kan det tillate eller nekte en bestemt innkommende Telnet-kommando fra en bestemt bruker, mens andre typer bare kan kontrollere generelle innkommende forespørsler fra en bestemt vert.

når denne typen bor på en proxy-server – noe som gjør det til en proxy-brannmur-det gjør det vanskeligere for en angriper å oppdage hvor nettverket faktisk er og skaper enda et lag med sikkerhet. Både klienten og serveren er tvunget til å gjennomføre økten gjennom en mellommann-proxy-serveren som er vert for en programlagsbrannmur. Hver gang en ekstern klient ber om en tilkobling til en intern server eller omvendt, vil klienten åpne en forbindelse med proxyen i stedet. Hvis tilkoblingsforespørselen oppfyller kriteriene i brannmurregelbasen, åpner proxy-brannmuren en tilkobling til den forespurte serveren.

hovedfordelen ved programlagsfiltrering er muligheten til å blokkere spesifikt innhold, for eksempel kjent skadelig programvare eller bestemte nettsteder, og gjenkjenne når visse programmer og protokoller, for eksempel HYPERTEXT Transfer Protocol (HTTP), FILE Transfer Protocol (FTP) og domain name system (DNS), blir misbrukt. Application layer brannmurregler kan også brukes til å kontrollere utførelsen av filer eller håndtering av data av bestemte programmer.

Neste generasjons brannmurer (NGFW)

denne typen er en kombinasjon av de andre typene med ekstra sikkerhetsprogramvare og enheter som følger med. Hver type har sine egne styrker og svakheter, noen beskytter nettverk på forskjellige lag AV OSI-modellen. Fordelen MED EN NGFW er at den kombinerer styrken til hver type dekk hver types svakhet. EN NGFW er ofte en bunt av teknologier under ett navn i motsetning til en enkelt komponent.

Moderne nettverk perimeters har så mange inngangspunkter og ulike typer brukere som sterkere adgangskontroll og sikkerhet på verten er nødvendig. Dette behovet for en flerlags tilnærming har ført til fremveksten Av NGFWs.

EN NGFW integrerer tre viktige ressurser: tradisjonelle brannmurfunksjoner, applikasjonsbevissthet og EN IPS. Som innføringen av statlig inspeksjon til første generasjons brannmurer, Gir NGFWs ekstra kontekst til brannmurens beslutningsprosess.

NGFWs kombinerer egenskapene til tradisjonelle bedriftsbrannmurer – inkludert Network Address Translation (Nat), Uniform Resource Locator (URL) blokkering og virtuelle private nettverk (Vpn)-med quality of service (QoS) funksjonalitet og funksjoner som ikke tradisjonelt finnes i første generasjons produkter. NGFWs støtter intensjonsbasert nettverk ved å inkludere Secure Sockets Layer (SSL) og Secure Shell (SSH) inspeksjon, og omdømmebasert malware deteksjon. NGFWs bruker også deep packet inspection (dpi) for å kontrollere innholdet i pakker og forhindre skadelig programvare.

når EN NGFW eller en hvilken som helst brannmur brukes sammen med andre enheter, kalles den unified threat management (utm).

Sikkerhetsproblemer

Mindre avanserte brannmurer-pakkefiltrering for eksempel – er sårbare for angrep på høyere nivå fordi DE ikke bruker DPI til å undersøke pakker fullt ut. NGFWs ble introdusert for å løse dette sikkerhetsproblemet. Men NGFWs står fortsatt overfor utfordringer og er sårbare for utviklende trusler. Av denne grunn bør organisasjoner koble dem sammen med andre sikkerhetskomponenter, som inntrengingsdeteksjonssystemer og inntrengingsforebyggingssystemer. Noen eksempler på moderne trusler som en brannmur kan være utsatt for, er:

- Insiderangrep: Organisasjoner kan bruke interne brannmurer på toppen av en perimeter brannmur for å segmentere nettverket og gi intern beskyttelse. Hvis et angrep mistenkes, kan organisasjoner overvåke sensitive VED HJELP AV NGFW-funksjoner. Alle revisjonene skal måle opp til grunnlinjedokumentasjon i organisasjonen som skisserer beste praksis for bruk av organisasjonens nettverk. Noen eksempler på atferd som kan indikere en insider-trussel, inkluderer følgende:

- overføring av sensitive data i ren tekst.

- ressurstilgang utenfor åpningstiden.

- sensitiv ressurstilgangsfeil av brukeren.

- tredjeparts brukere nettverksressurs tilgang.

- Distribuerte tjenestenektangrep (DDos) : Et DDoS-angrep er et ondsinnet forsøk på å forstyrre normal trafikk i et målrettet nettverk ved å overvelde målet eller dets omkringliggende infrastruktur med en trafikkflod. Det benytter flere kompromitterte datasystemer som kilder til angrepstrafikk. Utnyttede maskiner kan inkludere datamaskiner og andre nettverksressurser, for eksempel tingenes internett (iot) – enheter. Et DDoS-angrep er som en trafikkork som hindrer vanlig trafikk fra å komme til ønsket destinasjon. Den viktigste bekymringen for å redusere Et DDoS-angrep er å skille mellom angrep og normal trafikk. Mange ganger kan trafikken i denne angrepstypen komme fra tilsynelatende legitime kilder, og krever kryssjekking og revisjon fra flere sikkerhetskomponenter.

- Malware: malware-trusler er varierte, komplekse og utvikler seg kontinuerlig sammen med sikkerhetsteknologi og nettverkene den beskytter. Etter hvert som nettverk blir mer komplekse og dynamiske med fremveksten av IoT, blir det vanskeligere for brannmurer å forsvare dem.

- Oppdatering/Konfigurasjon: en dårlig konfigurert brannmur Eller en savnet oppdatering fra leverandøren kan være skadelig for nettverkssikkerheten. IT-administratorer bør være proaktive i å opprettholde sine sikkerhetskomponenter.

Brannmurleverandører

Bedrifter som ønsker å kjøpe en brannmur, bør være oppmerksomme på deres behov og forstå nettverksarkitekturen. Det er mange forskjellige typer, funksjoner og leverandører som spesialiserer seg på de forskjellige typene. Her er noen anerkjente NGFW leverandører:

- Palo Alto: omfattende dekning, men ikke billig.

- SonicWall: god verdi og har en rekke store bedrifter det kan fungere for. SonicWall har løsninger for små, mellomstore eller store nettverk. Dens eneste undergang er at det mangler noe i skyfunksjoner.

- Cisco: største bredde av funksjoner for EN NGFW, men ikke billig heller.

- Sophos: bra for mellomstore bedrifter og enkel å bruke.

- Barracuda: anstendig verdi, god ledelse, støtte og sky funksjoner.

- Fortinet: omfattende dekning, stor verdi og noen sky funksjoner.

Fremtiden for nettverkssikkerhet

I de tidlige dagene av internett, da Steven M. Bellovin Først brukte brannmurmetaforen, strømmet nettverkstrafikken primært nord-sør. Dette betyr ganske enkelt at det meste av trafikken i et datasenter strømmet fra klient til server og server til klient. I de siste årene har imidlertid virtualisering og trender som konvergert infrastruktur skapt mer øst-vest-trafikk, noe som betyr at noen ganger det største volumet av trafikk i et datasenter beveger seg fra server til server. For å håndtere denne endringen har noen bedriftsorganisasjoner migrert fra de tradisjonelle tre-lags datasenterarkitekturene til ulike former for bladryggarkitekturer. Denne endringen i arkitektur har ført til at noen sikkerhetseksperter advarer om at brannmurer fortsatt har en viktig rolle å spille for å holde et nettverk sikkert, risikerer de å bli mindre effektive. Noen eksperter spår selv en avvik fra klientservermodellen helt.

en potensiell løsning er bruken av programvaredefinerte perimetre (SDP). EN SDP er mer passende egnet til virtuelle og skybaserte arkitekturer fordi den har mindre ventetid enn en brannmur. Det fungerer også bedre innenfor stadig mer identitetssentrerte sikkerhetsmodeller. Dette er fordi det fokuserer på å sikre brukertilgang i stedet FOR IP-adressebasert tilgang. EN SDP er basert på en zero-trust rammeverk.