Grafisk: I dette blogginnlegget diskuterer vi forskjellene mellom symmetrisk kryptering, en nøkkelkrypteringsteknikk og asymmetrisk kryptering, også kjent som offentlig nøkkelkryptering, som bruker private og offentlige nøkkelpar krypteringsnøkler.

å overføre en nøkkel eller ikke å overføre en nøkkel. Det er spørsmålet.

det er to hovedformer for datakryptering i bruk i dag: symmetrisk kryptering og asymmetrisk kryptering. Hver dag, når du bruker nettleseren din, svarer på e-post, sender inn nettstedskjemaer og andre aktiviteter, skjer symmetriske og asymmetriske krypteringsprosesser, noen ganger ukjent for deg. Du kan også være kjent med symmetrisk og asymmetrisk kryptering fordi Du har erfaring Med OpenSSL, nøkkeladministrasjonstjenester, eller kanskje du har sendt en kryptert e-post eller kryptert En Microsoft Word ELLER Adobe PDF-fil med et passord før.

det er viktig å forstå forskjellene mellom symmetrisk og asymmetrisk kryptering og hvordan disse prosessene fungerer i den daglige sikre overføringen av kommunikasjon. Du vet hva disse begrepene betyr når du ser dem, og du vil også være kunnskapsrik om hvordan de fungerer, deres ulike iterasjoner, klar over deres evner, og vet hvilke som er mer tilrådelig å implementere med hensyn til å sikre og godkjenne opprinnelsen til sensitiv informasjon.

i dette blogginnlegget diskuterer vi forskjellene mellom symmetrisk og asymmetrisk kryptering. Til slutt oppsummerer vi disse forskjellene og diskuterer relaterte krypteringsalternativer for å sikre dine sensitive data.

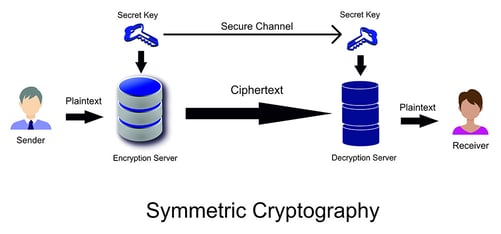

Grafisk: Symmetrisk kryptering bruker en enkelt nøkkel for å kryptere og dekryptere informasjon.

Hva er symmetrisk kryptering?

Symmetrisk kryptering Er en mye brukt datakrypteringsteknikk hvor data krypteres og dekrypteres ved hjelp av en enkelt, hemmelig kryptografisk nøkkel.

Spesifikt brukes nøkkelen til å kryptere klartekst-dataens pre-kryptering eller post-dekryptering tilstand – og dekryptere chiffertekst-dataens post-kryptering eller pre-dekryptering tilstand.

Symmetrisk kryptering Er en av de mest brukte krypteringsteknikkene og også en av de eldste, som dateres tilbake Til Romerrikets dager. Cæsars chiffer, oppkalt Etter Ingen ringere Enn Julius Cæsar, som brukte det til å kryptere sin militære korrespondanse, er et kjent historisk eksempel på symmetrisk kryptering i aksjon.

målet med symmetrisk kryptering er å sikre sensitiv, hemmelig eller klassifisert informasjon. Den brukes daglig i mange store bransjer, inkludert forsvar, luftfart, bank, helsevesen og andre næringer der sikring av en persons, virksomhetens eller organisasjonens sensitive data er av største betydning.

Grafisk: Dette er en illustrasjon av den symmetriske krypteringsprosessen.

Hvordan fungerer symmetrisk kryptering?

Symmetrisk kryptering fungerer ved å bruke enten en strømchiffer eller blokkchiffer for å kryptere og dekryptere data. En strømchiffer konverterer ren tekst til chiffertekst en byte om gangen, og en blokkchiffer konverterer hele enheter, eller blokker, av ren tekst ved hjelp av en forhåndsbestemt nøkkellengde, for eksempel 128, 192 eller 256 biter.

Avsendere og mottakere som bruker symmetrisk kryptering for å overføre data til hverandre, må kjenne den hemmelige nøkkelen til, når det gjelder avsendere, kryptere dataene de har tenkt å dele med mottakere, og når det gjelder mottakere, dekryptere og lese de krypterte dataene senderne deler med dem, samt kryptere eventuelle nødvendige svar.

her er et forenklet eksempel på symmetrisk kryptering: Hvis Claire, avsenderen, vil sende Jacqueline, mottakeren, et konfidensielt dokument, Ville Claire bruke den hemmelige nøkkelen til å kryptere filen og sende Den til Jacqueline, som ikke ville kunne lese innholdet før hun skrev inn samme nøkkel Som Claire bare brukte til å kryptere filen. Omvendt, Hvis Jacqueline gjør endringer i dokumentet og ønsker å dele Dem med Claire, vil hun bruke den samme nøkkelen til å kryptere filen og sende den tilbake til Claire, som vil bruke den samme nøkkelen til å dekryptere filen og få tilgang til innholdet, og prosessen gjentar seg selv.

Merk at Dette bare er et eksempel som brukes til å forenkle hvordan symmetrisk kryptering fungerer. Symmetrisk kryptering kan utføres manuelt eller automatisk.

Symmetrisk kryptering er imidlertid ikke begrenset til deling av data mellom en avsender og en mottaker. Symmetrisk kryptert informasjon kan nås av Alle-Claire, Jacqueline – deres medarbeider Frank, deres sjef, Jennifer, et al. – hvem vet den hemmelige nøkkelen. I dette ligger grunnen til at det å skjule den delte kryptografiske nøkkelen fra uautoriserte parter er avgjørende for å lykkes med symmetrisk kryptering og integriteten til symmetrisk krypterte data.

Grafikk: eksempler på symmetrisk kryptering inkluderer Advanced Encryption Standard (Aes) og TLS / SSL-protokollen.

hva er noen eksempler på symmetrisk kryptering?

Populære eksempler på symmetrisk kryptering inkluderer:

- Datakrypteringsstandard (DES)

- Trippel Datakrypteringsstandard (Trippel DES)

- Avansert Krypteringsstandard (Aes)

- Tls/SSL-protokoll

Aes-kryptering, som bruker blokkchiffer av 128, 192 eller 256 biter for å kryptere Og dekryptere Data, ER en av De mest kjente og effektive symmetriske krypteringsteknikkene Som Brukes I Dag. Det vil ta milliarder av år å knekke, og det er derfor det brukes til å sikre sensitiv, hemmelig eller klassifisert informasjon i regjering, helsevesen, bank og andre næringer. Det er sikrere ENN DES, Triple DES og IDEA.

DES-kryptering anses nå av National Institute Of Standards And Technology (NIST) å være en eldre symmetrisk krypteringsalgoritme fordi DEN lenge har vært ineffektiv for å beskytte sensitiv informasjon fra brute-force-angrep. FAKTISK har NIST trukket standarden helt, og den sikrere storebroren, Triple DES encryption, vil ha samme skjebne. Selv om Det fortsatt er i bruk i dag, Blir Triple DES encryption trukket tilbake og forbudt AV NIST i 2023 på grunn av økende sikkerhetsproblemer.

IDEA encryption ble utviklet som en erstatning FOR DES på 1990-tallet, men AES ble til slutt ansett som sikrere. IDEEN er nå en åpen og fri blokk-chiffer algoritme, slik at alle kan bruke den, men det er generelt ansett for å være foreldet og ineffektivt for å sikre sensitiv og topphemmelig informasjon i dag. AES-kryptering er gullstandarden for begge formål.

Transport Layer Security (Tls), samt forgjengeren Secure Sockets Layer (SSL), bruker symmetrisk kryptering. I utgangspunktet, når en klient får tilgang til en server, genereres unike symmetriske nøkler, kalt øktnøkler. Disse øktnøklene brukes til å kryptere og dekryptere dataene som deles mellom klienten og serveren i den spesifikke klient-server-økten på det bestemte tidspunktet. En ny klient-server-økt vil generere nye, unike øktnøkler.

TLS/SSL bruker ikke bare symmetrisk kryptering, men både symmetrisk og asymmetrisk kryptering, for å sikre sikkerheten til klient-server-økter og informasjonen som utveksles i dem.

Fordeler med symmetrisk kryptering inkluderer sikkerhet, hastighet og industri adopsjon og aksept.

hva er noen fordeler med symmetrisk kryptering?

Symmetrisk kryptering brukes i dag fordi Den kan kryptere og dekryptere store mengder data raskt, og det er enkelt å implementere. DET er enkelt å bruke, og AES-iterasjonen er en av de sikreste formene for datakryptering som er tilgjengelig.

nå har symmetrisk kryptering flere fordeler over sin asymmetriske motpart, men vi snakker om asymmetrisk kryptering i dette blogginnlegget litt senere.

noen fordeler med symmetrisk kryptering inkluderer:

- Sikkerhet: symmetriske krypteringsalgoritmer som AES tar milliarder år å knekke ved hjelp av brute-force-angrep.

- Hastighet: symmetrisk kryptering, på grunn av kortere nøkkellengder og relativ enkelhet sammenlignet med asymmetrisk kryptering, er mye raskere å utføre.

- Industri adopsjon og aksept: symmetriske krypteringsalgoritmer som AES har blitt gullstandarden for datakryptering på grunn av deres sikkerhet og hastighet fordeler, og som sådan, har hatt tiår med industri adopsjon og aksept.

Grafisk: Ulemper med symmetrisk kryptering inkluderer behovet for å sikre sikkerheten til nøkkelfordelingsmekanismer.

hva er noen ulemper med symmetrisk kryptering?

den klart største ulempen med symmetrisk kryptering er bruken av en enkelt, hemmelig kryptografisk nøkkel for å kryptere og dekryptere informasjon.

Hvorfor?

vel, hvis denne hemmelige nøkkelen er lagret på et usikkert sted på en datamaskin, kan hackere få tilgang til den ved hjelp av programvarebaserte angrep, slik at de kan dekryptere de krypterte dataene og dermed beseire hele formålet med symmetrisk kryptering.

i tillegg, hvis en part eller enhet krypterer på ett sted og en separat part eller enhet dekrypterer på et sekund, må nøkkelen overføres, slik at den blir sårbar for avlytting hvis overføringskanalen er kompromittert.

derfor er det viktig å sikre sikkerheten til krypteringsnøkkelen i ro og i transitt. Ellers ber du bare om en oppramsing av uavhengige og statsstøttede cyberattackers for å få tilgang til dine oppgavekritiske, sikkerhetskritiske eller juridisk beskyttede data.

den eneste andre ulempen ved å bruke symmetrisk kryptering er dens sikkerhetseffektivitet sammenlignet med asymmetrisk kryptering, som generelt anses å være sikrere, men også langsommere å utføre enn symmetrisk kryptering.

men er asymmetrisk kryptering sikrere enn symmetrisk kryptering? La oss finne det ut.

Grafisk: Asymmetrisk kryptering bruker offentlige og private nøkkelpar til å kryptere og dekryptere sensitiv informasjon.

hva er asymmetrisk kryptering?

i Motsetning til symmetrisk kryptering, som bruker den samme hemmelige nøkkelen til å kryptere og dekryptere sensitiv informasjon, bruker asymmetrisk kryptering, også kjent som offentlig nøkkelkryptering eller offentlig nøkkelkryptering, matematisk koblede offentlige og private nøkkelpar til å kryptere og dekryptere sensitive data fra avsendere og mottakere.

som med symmetrisk kryptering, blir klartekst fortsatt konvertert til chiffertekst og omvendt under henholdsvis kryptering og dekryptering. Hovedforskjellen er at to unike nøkkelpar brukes til å kryptere data asymmetrisk.

Grafisk: Dette er en illustrasjon av den asymmetriske krypteringsprosessen.

hvordan fungerer asymmetrisk kryptering?

her er et forenklet eksempel på asymmetrisk kryptering: Hvis Claire, avsenderen og Jacqueline, mottakeren, vil kontinuerlig sende en konfidensiell fil frem og tilbake til hverandre, Vil Claire og Jacqueline gi sine unike og respektive offentlige nøkler til hverandre. Claire vil da bruke Jacqueline offentlige nøkkel til å kryptere filen, siden det er ment For Jacqueline bare, og sende filen Til Jacqueline. Ved mottak av filen vil Jacqueline bruke sin private nøkkel-søkeord, «privat», noe som betyr at Ingen andre Enn Jacqueline vet det – for å dekryptere filen og få tilgang til innholdet. Ingen andre Enn Jacqueline, Ikke Engang Claire, kan dekryptere denne filen, fordi Ingen andre Enn Jacqueline kjenner Jacquelines private nøkkel. Den samme prosessen gjelder når Jacqueline vil sende filen tilbake Til Claire. Jacqueline knytter Den til Claires offentlige nøkkel, Og Claire bruker sin private nøkkel til å dekryptere filen.

Merk at dette er en forenkling av asymmetrisk kryptering. Som symmetrisk kryptering, kan asymmetrisk kryptering utføres manuelt eller automatisk.

nå ser du Hvordan asymmetrisk kryptering kan ses som sikrere enn symmetrisk kryptering? Selv om dette er en interessant forespørsel, er det ikke det riktige spørsmålet å spørre, egentlig, fordi teknisk sett, om symmetrisk eller asymmetrisk kryptering er sikrere, avhenger i stor grad av nøkkelstørrelse og sikkerheten til media som lagrer eller overfører kryptografiske nøkler.

en grunn til at asymmetrisk kryptering ofte betraktes som sikrere enn symmetrisk kryptering, er at asymmetrisk kryptering, i motsetning til motparten, ikke krever utveksling av samme krypteringskrypteringsnøkkel mellom to eller flere parter. Ja, offentlige nøkler utveksles, men brukere som deler data i et asymmetrisk kryptosystem har unike offentlige og private nøkkelpar, og deres offentlige nøkler, fordi de bare brukes til kryptering, utgjør ingen risiko for uautorisert dekryptering av hackere hvis de blir kjent, fordi hackerne, forutsatt at private nøkler holdes private, ikke kjenner brukernes private nøkler og dermed ikke kan dekryptere de krypterte dataene.

Asymmetrisk kryptering gir også mulighet for digital signaturautentisering, i motsetning til symmetrisk kryptering. I utgangspunktet innebærer dette å bruke private nøkler til å signere meldinger eller filer digitalt, og deres tilhørende offentlige nøkler brukes til å bekrefte at disse meldingene stammer fra riktig, verifisert avsender.

Eksempler på asymmetrisk kryptering er Rivest Shamir Adleman (RSA) og Digital Signature Algorithm (Dsa).

hva er noen eksempler på asymmetrisk kryptering?

Eksempler på asymmetrisk kryptering inkluderer:

- Rivest Shamir Adleman (RSA)

- Den Digitale Signaturstandarden (DSS), som inkorporerer Den Digitale Signaturalgoritmen (DSA)

- Elliptisk Kurvekryptografi (ECC)

- Diffie-Hellman-utvekslingsmetoden

- TLS/SSL-protokoll

utgitt i 1977, er rsa Et Av De Eldste Eksemplene På Asymmetrisk kryptering. Utviklet Av Ron Rivest, Adi Shamir og Leonard Adleman, GENERERER RSA-kryptering en offentlig nøkkel ved å multiplisere to store, tilfeldige primtall sammen, og ved å bruke de samme primtallene, genererer en privat nøkkel. Derfra foregår standard asymmetrisk kryptering: informasjon krypteres ved hjelp av den offentlige nøkkelen og dekrypteres ved hjelp av den private nøkkelen.

DSS, som inkorporerer Den Digitale Signaturalgoritmen (Dsa), er det perfekte eksempelet på asymmetrisk digital signaturautentisering. En avsenders private nøkkel brukes til å signere en melding eller fil digitalt, og mottakeren bruker avsenderens tilhørende offentlige nøkkel til å bekrefte at signaturen stammer fra riktig avsender og ikke en mistenkelig eller uautorisert kilde.

ECC ER ET rsa-alternativ som bruker mindre nøkkelstørrelser og matematiske elliptiske kurver for å utføre asymmetrisk kryptering. Det brukes ofte til å signere cryptocurrency-transaksjoner digitalt; FAKTISK bruker den populære cryptocurrency Bitcoin ECC-Elliptic Curve Digital Signature Algorithm (ECDSA), for å være nøyaktig – for å signere transaksjoner digitalt og sikre at midler kun brukes av autoriserte brukere. ECC er mye raskere ENN RSA når det gjelder nøkkel-og signaturgenerering, og mange anser det som fremtiden for asymmetrisk kryptering, hovedsakelig for webtrafikk og kryptokurrency, men også for andre applikasjoner.

Diffie-Hellman, en av kryptografiens største gjennombrudd, er en nøkkelutvekslingsmetode som to parter som aldri har møtt, kan bruke til å utveksle offentlige og private nøkkelpar over offentlige, usikre kommunikasjonskanaler. Før Diffie-Hellman måtte to parter som ønsket å kryptere kommunikasjonen mellom hverandre fysisk pre-utveksle krypteringsnøkler slik at begge parter kunne dechiffrere hverandres krypterte meldinger. Diffie-Hellman gjorde det slik at disse nøklene kunne utveksles sikkert over offentlige kommunikasjonskanaler, hvor tredjeparter normalt trekker ut sensitiv informasjon og krypteringsnøkler.

TLS/SSL bruker asymmetrisk kryptering for å etablere en sikker klient-server-økt mens klienten og serveren genererer symmetriske krypteringsnøkler. Dette er kjent som ET tls-håndtrykk. Når tls-håndtrykket er fullført, brukes klient-server-øktnøklene til å kryptere informasjonen som utveksles i den økten.

Grafikk: Fordeler med asymmetrisk kryptering inkluderer digital signaturautentisering og økt sikkerhet på grunn av personvernet til dekrypteringsnøkler.

hva er noen fordeler med asymmetrisk kryptering?

Fordelene ved å bruke asymmetrisk kryptering inkluderer:

- Nøkkelfordeling er ikke nødvendig: sikring av viktige distribusjonskanaler har lenge vært en hodepine i kryptografi. Asymmetrisk kryptering eliminerer nøkkelfordeling helt. De nødvendige offentlige nøklene utveksles via offentlige nøkler, og offentliggjøring av offentlige nøkler er ikke på dette tidspunktet skadelig for sikkerheten til krypterte meldinger, fordi de ikke kan brukes til å utlede private nøkler.

- Utveksling av private nøkler er ikke nødvendig: med asymmetrisk kryptering bør private nøkler forbli lagret på et sikkert sted og dermed privat for enhetene som bruker dem. I utgangspunktet er nøklene som trengs for å dekryptere sensitiv informasjon aldri, og bør aldri bli utvekslet over en potensielt kompromittert kommunikasjonskanal, og det er et stort pluss for sikkerheten og integriteten til krypterte meldinger.

- digital signatur/meldingsgodkjenning: med asymmetrisk kryptering kan avsendere bruke sine private nøkler til å signere digitalt og bekrefte at en melding eller fil stammer fra dem og ikke en uklarert tredjepart.

Det kan virke som om det ikke går galt med asymmetrisk kryptering. Jeg mener, hvorfor ville du noen gang velge symmetrisk kryptering hvis asymmetrisk kryptering er så sikker?

Ett ord: hastighet.

Grafisk: Ulemper med asymmetrisk kryptering inkluderer treghet i utførelsen sammenlignet med symmetrisk kryptering.

hva er noen ulemper med asymmetrisk kryptering?

den største ulempen med asymmetrisk kryptering er at den er tregere enn symmetrisk kryptering på grunn av lengre nøkkellengder, for ikke å nevne at asymmetriske krypteringsberegninger pleier å være mye mer komplekse enn deres symmetriske motstykker.

Hvorfor? Fordi i teorien kan offentlige nøkler brukes til å knekke private nøkler – igjen, de er matematisk koblet-men asymmetrisk kryptering bruker ekstraordinært lange nøkkellengder for å gjøre dette nesten umulig, i hvert fall for nå.

så i et nøtteskall er symmetrisk kryptering raskere enn asymmetrisk kryptering. Asymmetrisk kryptering ofrer hastighet for sikkerhet, mens symmetrisk kryptering ofrer sikkerhet for fart.

nå er Dette Ikke å si at symmetrisk kryptering er usikker; men selve grunnlaget for asymmetrisk kryptering eliminerer flere informasjonssikkerhetsrisikoer som fortsatt eksisterer innenfor dårlig administrerte symmetriske krypteringskrypteringssystemer.

Grafisk: la oss oppsummere» nøkkel » forskjellene mellom symmetrisk og asymmetrisk kryptering.

Konklusjon: sammendrag av viktige forskjeller

de viktigste forskjellene mellom symmetrisk og asymmetrisk kryptering er hastighet og sikkerhetspreferanser. Generelt sett er symmetrisk kryptering raskere og enklere, men blir ofte sett på som mindre sikker enn asymmetrisk kryptering. Men som vi har diskutert, koker kryptering virkelig ned til to ting: nøkkelstørrelse og sikkerheten til media som lagrer krypteringsnøkler.

Symmetrisk kryptering er mye raskere å utføre på grunn av kortere nøkkellengder. Asymmetrisk kryptering har en tendens til å slå ned nettverk på grunn av lengre nøkkellengder og komplekse algoritmer. Dette er avveininger verdt å vurdere når du bestemmer hvilken type kryptering å ansette.

Hos Trenton Systems tilbyr Vi datakrypteringsløsninger i våre servere og arbeidsstasjoner med høy ytelse i form AV aes-kompatibel, Opal-kompatibel og FIPS-140-2-kompatible selvkrypterende stasjoner (SEDs).

Par dette med vår teknologipartner FUTURA Cybers Crypto Management Platform (CMP), og du har laget en sikker, veldrevet datamaskin som er i stand til å motstå vanlige angrep på dine sensitive data.

for mer informasjon om hvordan vi sikrer integriteten til dataene dine ved hjelp av datakryptering, ta kontakt med oss i dag.

![]()