v předchozím příspěvku Zix / AppRiver diskutoval o tom, jak osoby odpovědné za útok SolarWinds zneužívaly tokeny a certifikáty jako součást svého infekčního řetězce. Škodliví aktéři dále zneužívali stejné typy aktiv v dalších kampaních zaměřených na jiné subjekty. To mělo za následek potvrzený bezpečnostní incident certifikátu u poskytovatele zabezpečení e-mailu.

Zix | AppRiver uznal tyto škodlivé činnosti a cítil, že je nutné poskytnout svým zákazníkům řadu článků, které diskutují o postižených typech metod ověřování a o tom, jak fungují. Začneme autentizací založenou na tokenu.

ověřování založené na tokenu: přehled

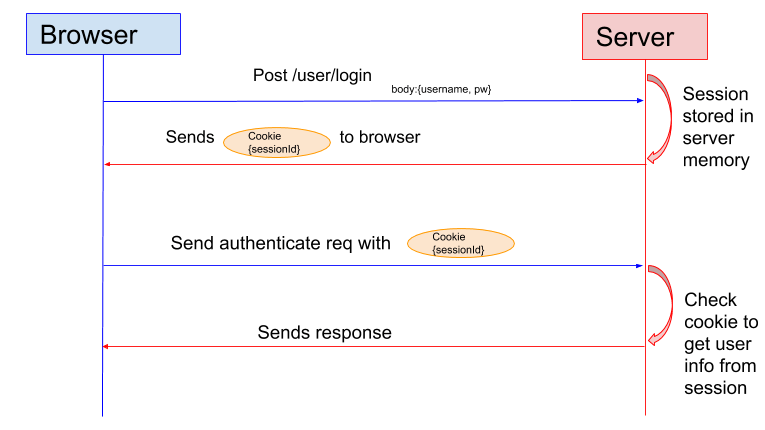

ověřování založené na tokenu řeší některá omezení ověřování založené na relacích. V druhém případě server vytvoří relaci pro uživatele, když se přihlásí. Ukládá ID relace do souboru cookie, který doprovází všechny následující požadavky, pokud uživatel zůstane přihlášen. Server poté ověří identitu uživatele porovnáním souboru cookie s daty relace uloženými v paměti.

problém je v tom, že ověřování založené na relacích trpí určitými nevýhodami. Nejprve vyžaduje, aby server ukládal relace do své paměti. Je zde také problém cookies, které fungují na více zařízeních různých médií(například na webu a v mobilu).

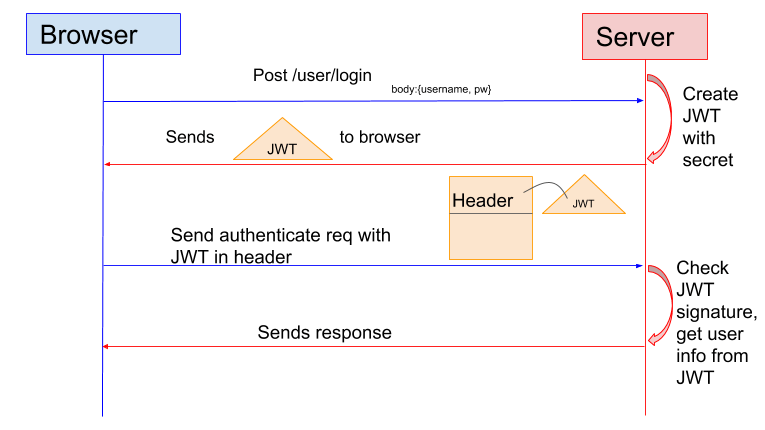

Zde přichází ověření založené na tokenu. Tato forma ověřování zahrnuje aplikaci poskytující podepsaný token klientovi po ověření sady uživatelských pověření. Klient uloží tento token a odešle jej s každým požadavkem, v tomto okamžiku server token ověří a odešle informace.

v tomto smyslu se ověřování založené na tokenu liší od autentizace založené na relacích tím, že je bez státní příslušnosti. Nezahrnuje ukládání informací o uživateli na Serveru nebo v relaci. Ukládá tato data do tokenu na straně klienta.

výhody a výzvy ověřování založené na tokenu

ověřování založené na tokenu přináší mnoho výhod. Chop-Chop poznamenává, že tokeny fungují také na různých webech a médiích, což vytváří příležitost pro větší rozmanitost uživatelů—zejména těch, kteří používají mobilní zařízení. Navíc tokeny představují pověření uživatele v procesu udělování přístupu k datům; někdo, kdo ohrozil token, by automaticky nezískal přístup k pověření účtu dotčeného uživatele.

jak již bylo řečeno, ověřování založené na tokenu není bez problémů. Devbridge Group poznamenává, že některé tokeny relace nejsou generovány bezpečným způsobem, například. To umožňuje útočníkovi s dostatečně velkým vzorkem ID relace zjistit vzor a uhodnout tokeny pro větší skupinu uživatelů. Existuje také problém, že útočníci využívají nezabezpečené úložiště tokenů, více přihlášení a / nebo dlouhé doby ověření tokenů, aby ukradli tajemství ověřování.

jak bezpečně používat ověřování založené na tokenu

potvrzení výše popsaných rizik, zde je několik osvědčených postupů pro bezpečné používání ověřování založené na tokenu:

- generovat silné žetony. Devbridge zejména doporučuje, aby tokeny obsahovaly velkou sadu možných hodnot, obsahovaly určitý stupeň pseudonáhodnosti a sestávaly z délky nejméně 16 bajtů.

- dejte tokenům expiraci. Je důležité nastavit podmínky, jak dlouho token zůstane platný, poznamenává Auth0. Je zřejmé, že pokud je uživatel stále aktivní, token se může automaticky obnovit. Existuje však také moudrost v tom, že token vyprší, když se uživatel odhlásí a ukončí token bez ohledu na to, co po uplynutí určité doby uplynulo.

- zakázat více přihlášení. Jak poznamenal Devbridge, je možné použít klíčové atributy, aby se zabránilo paralelním autentizacím, kdy více než jedna osoba interaguje se stejným uživatelským účtem současně.

- bezpečně ukládejte žetony. Místní úložiště není způsob, jak jít sem. Společnost DEV Community doporučuje použít zásady cookie nazvané SameSite pro určení podmínek, za kterých lze soubor cookie předat v žádosti mezi doménami. Přísná politika SameSite spolu s požadavkem, aby lidé měli verzi prohlížeče, která podporuje tuto funkci, pomůže udržet tokeny relace v bezpečí.