o que é cibercrime?Cibercrime é qualquer atividade criminosa que envolve um computador, dispositivo em rede ou uma rede.

embora a maioria dos cibercriminosos seja realizada para gerar lucro para os cibercriminosos, alguns cibercriminosos são realizados contra computadores ou dispositivos diretamente para danificá-los ou desativá-los. Outros usam computadores ou redes para espalhar malware, informações ilegais, imagens ou outros materiais. Alguns crimes cibernéticos fazem as duas coisas-ou seja,, segmente computadores para infectá-los com um vírus de computador, que é então espalhado para outras máquinas e, às vezes, redes inteiras.

um efeito primário do cibercrime é Financeiro. O cibercrime pode incluir muitos tipos diferentes de atividade criminosa orientada para o lucro, incluindo ataques de ransomware, fraude de E-mail e internet e fraude de identidade, bem como tentativas de roubar conta financeira, cartão de crédito ou outras informações de cartão de pagamento.

os cibercriminosos podem visar informações privadas de um indivíduo ou dados corporativos por roubo e revenda. Como muitos trabalhadores se instalam em rotinas de trabalho remotas devido à pandemia, espera-se que os cibercrimes cresçam em frequência em 2021, tornando especialmente importante proteger os dados de backup.

Definição de crimes cibernéticos

O Departamento de Justiça dos EUA (DOJ) divide o cibercrime em três categorias:

- crimes em que o dispositivo de computação é o destino — por exemplo, para obter acesso à rede;

- crimes em que o computador é usado como uma arma, por exemplo, para lançar um ataque de negação de serviço (DoS) ataque; e

- crimes em que o computador é usado como acessório de um crime-por exemplo, usando um computador para armazenar dados obtidos ilegalmente.

A Convenção do Conselho da Europa sobre cibercrime, à qual os EUA são signatários, define o cibercrime como uma ampla gama de atividades maliciosas, incluindo a interceptação ilegal de dados, interferências do sistema que comprometem a integridade e a disponibilidade da rede e violações de direitos autorais.

a necessidade de conectividade com a internet permitiu um aumento no volume e no ritmo das atividades de cibercrime porque o criminoso não precisa mais estar fisicamente presente ao cometer um crime. A velocidade, a conveniência, o anonimato e a falta de fronteiras da internet tornam mais fácil realizar variações baseadas em computador de crimes financeiros-como ransomware, fraude e lavagem de dinheiro, bem como crimes como perseguição e bullying.

a atividade Cibercriminosa pode ser realizada por indivíduos ou grupos com relativamente pouca habilidade técnica, ou por grupos criminosos globais altamente organizados que podem incluir desenvolvedores qualificados e outros com experiência relevante. Para reduzir ainda mais as chances de detecção e acusação, os cibercriminosos geralmente optam por operar em países com leis de crimes cibernéticos fracas ou inexistentes.

como funciona o cibercrime

os ataques de cibercrime podem começar onde quer que haja dados digitais, oportunidades e motivos. Os cibercriminosos incluem todos, desde o usuário solitário envolvido em cyberbullying até atores patrocinados pelo Estado, como os Serviços de inteligência da China.Os cibercrimes geralmente não ocorrem no vácuo; eles são, de muitas maneiras, distribuídos na natureza. Ou seja, os cibercriminosos normalmente dependem de outros atores para completar o crime. Isso é se é o criador de malware usando a dark web para vender código, o distribuidor de produtos farmacêuticos ilegais usando corretores de criptomoeda para manter dinheiro virtual em custódia ou atores de ameaças estatais que dependem de subcontratados de tecnologia para roubar propriedade intelectual (IP).Os cibercriminosos usam vários vetores de ataque para realizar seus ataques cibernéticos e estão constantemente buscando novos métodos e técnicas para atingir seus objetivos, evitando detecção e prisão.Os cibercriminosos costumam realizar suas atividades usando malware e outros tipos de software, mas a engenharia social costuma ser um componente importante para a execução da maioria dos tipos de cibercrime. Os e-mails de Phishing são outro componente importante para muitos tipos de cibercrime, mas especialmente para ataques direcionados, como o Business email compromise (BEC), no qual o invasor tenta representar, por e-mail, um empresário para convencer os funcionários a pagar faturas falsas.

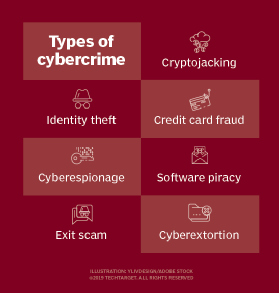

Tipos de crimes cibernéticos

Como mencionado acima, existem muitos tipos diferentes de crimes cibernéticos. A maioria dos cibercriminosos é realizada com a expectativa de ganho financeiro pelos atacantes, embora as formas como os cibercriminosos visam ser pagos possam variar. Alguns tipos específicos de crimes cibernéticos incluem o seguinte:

- Cyberextortion:Um crime envolvendo um ataque ou ameaça de um ataque juntamente com uma demanda de dinheiro para parar o ataque. Uma forma de cyberextortion é o ataque ransomware. Aqui, o invasor obtém acesso aos sistemas de uma organização e criptografa seus documentos e arquivos-qualquer coisa de valor potencial-tornando os dados inacessíveis até que um resgate seja pago. Normalmente, isso é em alguma forma de criptomoeda, como bitcoin.Cryptojacking: um ataque que usa scripts para minerar criptomoedas em navegadores sem o consentimento do Usuário. Os ataques de Cryptojacking podem envolver o carregamento de software de mineração de Criptomoedas para o sistema da vítima. No entanto, muitos ataques dependem do código JavaScript que faz mineração no navegador se o navegador do usuário tiver uma guia ou janela aberta no site malicioso. Nenhum malware precisa ser instalado, pois o carregamento da página afetada executa o código de mineração no navegador.

- roubo de identidade:Um ataque que ocorre quando um indivíduo acessa um computador para coletar as informações pessoais de um usuário, que eles usam para roubar a identidade dessa pessoa ou acessar suas contas valiosas, como cartões bancários e de crédito. Os cibercriminosos compram e vendem informações de identidade nos mercados darknet, oferecendo contas financeiras, bem como outros tipos de contas, como serviços de streaming de vídeo, webmail, streaming de vídeo e áudio, leilões online e muito mais. As informações pessoais de saúde são outro alvo frequente para ladrões de identidade.

- fraude de cartão de crédito: Um ataque que ocorre quando hackers se infiltram nos sistemas dos varejistas para obter o cartão de crédito e/ou informações bancárias de seus clientes. Os cartões de pagamento roubados podem ser comprados e vendidos a granel nos mercados da darknet, onde grupos de hackers que roubaram quantidades em massa de cartões de crédito lucram vendendo para cibercriminosos de nível inferior que lucram por meio de fraude de cartão de crédito Contra contas individuais.Ciberespionagem: um crime envolvendo um cibercriminoso que invade sistemas ou redes para obter acesso a informações confidenciais mantidas por um governo ou outra organização. Os ataques podem ser motivados pelo lucro ou pela ideologia. As atividades de ciberespionagem podem incluir todo tipo de ciberataque para coletar, modificar ou destruir dados, bem como usar dispositivos conectados à rede, como webcams ou câmeras de TV de circuito fechado (CCTV), para espionar um indivíduo ou grupos direcionados e monitorar comunicações, incluindo e-mails, mensagens de texto e mensagens instantâneas.Pirataria de Software: um ataque que envolve a cópia ilegal, distribuição e uso de programas de software com a intenção de uso comercial ou pessoal. Violações de marcas registradas, violações de direitos autorais e violações de patentes são frequentemente associadas a esse tipo de crime cibernético.

- exit scam: the dark web, não surpreendentemente, deu origem à versão digital de um antigo crime conhecido como the exit scam. Na forma de hoje, os administradores da dark web desviam a moeda virtual mantida nas contas de custódia do mercado para suas próprias contas-essencialmente, criminosos roubando de outros criminosos.

exemplos comuns de cibercrime

alguns dos ataques de cibercrime mais comumente vistos incluem ataques distribuídos DoS (DDoS), que são frequentemente usados para desligar sistemas e redes. Esse tipo de ataque usa o próprio protocolo de comunicação de uma rede contra ele, sobrecarregando sua capacidade de responder a solicitações de conexão. Os ataques DDoS às vezes são realizados simplesmente por razões maliciosas ou como parte de um esquema de ciberextorção, mas também podem ser usados para distrair a organização vítima de algum outro ataque ou exploração realizado ao mesmo tempo.Infectar sistemas e redes com malware é um exemplo de um ataque usado para danificar o sistema ou prejudicar os usuários. Isso pode ser feito danificando o sistema, software ou dados armazenados no sistema. Os ataques de Ransomware são semelhantes, mas o malware Age criptografando ou desligando os sistemas das vítimas até que um resgate seja pago.

as campanhas de Phishing são usadas para se infiltrar em redes corporativas. Isso pode ser enviando e-mails fraudulentos para usuários de uma organização, seduzindo-os a baixar anexos ou clicar em links que espalham vírus ou malware para seus sistemas e através de seus sistemas para as redes de sua empresa.

os ataques de credenciais são quando um cibercriminoso Visa roubar ou adivinhar IDs de usuário e senhas para os sistemas ou contas pessoais da vítima. Eles podem ser realizados através do uso de ataques de Força bruta instalando software keylogger ou explorando vulnerabilidades em software ou hardware que podem expor as credenciais da vítima.Os cibercriminosos também podem tentar sequestrar um site para alterar ou excluir conteúdo ou para acessar ou modificar bancos de dados sem autorização. Por exemplo, um invasor pode usar uma Linguagem de Consulta Estruturada (SQL) injeção de exploração para inserir código malicioso em um site, que pode ser usado para explorar vulnerabilidades no site do banco de dados, permitindo que um hacker acesse e adulterar registros ou obter acesso não autorizado a informações confidenciais e dados, tais como cliente, senhas, números de cartão de crédito, informações pessoalmente identificáveis (PII), segredos comerciais e IP.Outros exemplos comuns de crimes cibernéticos incluem o jogo ilegal, a venda de itens ilegais-como armas, drogas ou produtos falsificados-e a solicitação, produção, posse ou distribuição de pornografia infantil.

efeitos do cibercrime nas empresas

o verdadeiro custo do cibercrime é difícil de avaliar com precisão. Em 2018, A McAfee divulgou um relatório sobre o impacto econômico do cibercrime que estimava que o custo anual provável para a economia global era de quase US $600 bilhões, ante US $45 bilhões em 2014.

Enquanto as perdas financeiras devido ao crime cibernético pode ser significativa, as empresas também podem sofrer outras conseqüências desastrosas como consequência de processo penal atentados cibernéticos, incluindo o seguinte:

- Danos ao investidor percepção depois de uma violação de segurança pode causar uma queda no valor de uma empresa.Além de potenciais quedas nos preços das ações, as empresas também podem enfrentar custos aumentados de empréstimos e maior dificuldade em levantar mais capital como resultado de um ataque cibernético.

- a perda de dados confidenciais do cliente pode resultar em multas e penalidades para empresas que não conseguiram proteger os dados de seus clientes. As empresas também podem ser processadas por violação de dados.A identidade da marca danificada e a perda de reputação após um ataque cibernético prejudicam a confiança dos clientes em uma empresa e a capacidade dessa empresa de manter seus dados financeiros seguros. Após um ataque cibernético, as empresas não apenas perdem clientes atuais, mas também perdem a capacidade de ganhar novos clientes.As empresas também podem incorrer em custos diretos de um ciberataque criminoso, incluindo o aumento dos custos de prêmio de seguro e o custo de contratação de empresas de segurança cibernética para fazer resposta a incidentes e remediação, bem como Relações Públicas (RP) e outros serviços relacionados a um ataque.

os efeitos do cibercrime na defesa nacional

os cibercrimes podem ter implicações na saúde pública e na segurança nacional, tornando o crime informático uma das principais prioridades do DOJ. Nos EUA., em nível federal, a divisão cibernética do Federal Bureau of Investigation (FBI) é a agência dentro do DOJ que é encarregada de combater o cibercrime. O departamento de Segurança Interna (DHS) vê o fortalecimento da segurança e resiliência do ciberespaço como uma importante missão de segurança interna. Agências como o Serviço Secreto dos EUA (Usss) e o ICE (US Immigration and Customs Enforcement) têm divisões especiais dedicadas ao combate ao Cibercrime.A força-tarefa de Crimes eletrônicos (ECTF) da USSS investiga casos que envolvem crimes eletrônicos, particularmente ataques às infraestruturas financeiras e críticas do país. O Usss também administra o National Computer Forensics Institute (NCFI), que fornece aos policiais estaduais e locais, juízes e promotores treinamento em computação forense.

o Internet Crime Complaint Center (IC3), uma parceria entre o FBI, o National White Collar Crime Center (NW3C) e o Bureau of Justice Assistance (BJA), aceita reclamações online de vítimas de crimes na internet ou de terceiros interessados.

como prevenir o cibercrime

embora possa não ser possível erradicar completamente o cibercrime e garantir a segurança completa da internet, as empresas podem reduzir sua exposição a ele, mantendo uma estratégia eficaz de segurança cibernética usando uma abordagem de defesa em profundidade para proteger sistemas, redes e dados.

Cibercrime riscos podem ser reduzidos com as seguintes etapas:

- desenvolver políticas claras e procedimentos para a empresa e funcionários;

- criar planos de resposta a incidentes de segurança cibernética para dar suporte a essas políticas e procedimentos;

- destaques as medidas de segurança que estejam em vigor sobre como proteger os sistemas e dados corporativos;

- usar a autenticação de dois fatores (2FA) aplicativos ou chaves de segurança física;

- activar 2FA em cada conta online, quando possível,;

- verbalmente verificar a autenticidade dos pedidos de enviar o dinheiro por falar para um gestor financeiro;

- criar sistema de detecção de intrusão (IDS) regras que o sinalizador de e-mails com extensões semelhantes da empresa de e-mails;

- examinar cuidadosamente todos os pedidos e-mail para a transferência de fundos para determinar se as solicitações são fora do comum;

- continuamente a formação dos trabalhadores em segurança cibernética políticas e procedimentos, e o que fazer em caso de violação de segurança;

- manter sites, dispositivos de ponto de extremidade e os sistemas atualizados com todas as atualizações de versão do software ou patches; e

- faça backup de dados e informações regularmente para reduzir os danos em caso de ataque de ransomware ou violação de dados.

a segurança da Informação e a resistência aos ataques de cibercrime também podem ser construídas criptografando discos rígidos locais e plataformas de E-mail, usando uma rede privada virtual (VPN) e usando um servidor DNS (private, secure domain name system).

legislação e Agências de crimes cibernéticos

como mencionado acima, várias agências governamentais dos EUA foram estabelecidas para lidar especificamente com o monitoramento e gerenciamento de ataques de crimes cibernéticos. A divisão cibernética do FBI é a principal agência federal para lidar com ataques de cibercriminosos, terroristas ou adversários estrangeiros. Dentro do DHS está a Agência de segurança cibernética e infraestrutura (Cisa). Este grupo coordena entre o setor privado e as organizações governamentais para proteger a infraestrutura crítica.Além disso, o Cyber Crimes Center (C3) fornece serviços técnicos baseados em computador que apoiam investigações nacionais e internacionais incluídas no portfólio de investigações de Segurança Interna (HSI) de autoridades de imigração e alfândega. O C3 concentra-se em crimes cibernéticos que envolvem atividades ilegais transfronteiriças. É responsável por encontrar e direcionar todos os crimes cibernéticos dentro da jurisdição da HSI. O C3 inclui a unidade de Crimes cibernéticos( CCU), a unidade de investigações de exploração infantil (CEIU) e a unidade de Computação Forense (CFU).Várias leis e legislação foram promulgadas, além das agências que foram estabelecidas para lidar com o cibercrime. Em 2015, o escritório das Nações Unidas sobre Drogas e Crime (UNODC) lançou o repositório de crimes cibernéticos, que é um banco de dados central que inclui legislação, descobertas anteriores e jurisprudência sobre crimes cibernéticos e evidências eletrônicas. A intenção do repositório de crimes cibernéticos é ajudar países e governos em suas tentativas de processar e impedir os cibercriminosos.A legislação relativa ao Cibercrime pode ser aplicável ao público em geral, ou pode ser específica do setor, estendendo-se apenas a certos tipos de empresas. Por exemplo, a lei Gramm-Leach-Bliley Act (GLBA) concentra-se em instituições financeiras e regula a implementação de políticas e procedimentos que devem melhorar a segurança e a confidencialidade dos registros de clientes, além de proteger a informação privada ameaças e acesso e uso não autorizado.

outra legislação foi estabelecida para lidar com crimes cibernéticos específicos, como cyberbullying e assédio online. Pouco mais da metade dos Estados Unidos implementou leis que lidam diretamente com esses crimes.Por exemplo, a Lei de Massachusetts cita que o assédio online é um crime que é punível com uma multa de até US $1.000, no máximo dois anos e meio de prisão ou ambos. No Tennessee, o assédio e a perseguição online são considerados uma contravenção de classe A, e um cibercriminoso condenado pode enfrentar uma sentença de prisão de, no máximo, 11 meses e 29 dias, uma multa de até US $2.500 ou ambos.