サイバー犯罪とは何ですか?

サイバー犯罪とは、コンピュータ、ネットワーク接続されたデバイス、またはネットワークを含む犯罪行為です。

ほとんどのサイバー犯罪は、サイバー犯罪者の利益を生み出すために行われますが、いくつかのサイバー犯罪は、それらを損傷または無効にするために直接 他の人は、マルウェア、違法な情報、画像やその他の材料を広めるためにコンピュータやネットワー いくつかのサイバー犯罪は、両方を行います-すなわち、ターゲットコンピュータは、その後、他のマシンと、時には、ネットワーク全体に広がっているコンピュータウイルス、でそれらを感染させます。

サイバー犯罪の主な影響は金融です。 サイバー犯罪には、ランサムウェア攻撃、電子メールやインターネット詐欺、id詐欺、金融口座、クレジットカード、その他の支払いカード情報を盗もうとする試みなど、さまざまな種類の利益主導の犯罪行為が含まれます。

サイバー犯罪者は、個人の個人情報または企業データを盗難および転売のために標的とすることがあります。 多くの労働者がパンデミックのためにリモート作業ルーチンに落ち着くように、サイバー犯罪は2021年に頻度が増加すると予想され、バックアップデータを保護

サイバー犯罪の定義

米国司法省(DOJ)は、サイバー犯罪を三つのカテゴリーに分けています:

- コンピュータが標的である犯罪-例えば、ネットワークアクセスを得るため;

- コンピュータが武器として使用されている犯罪-例えば、サービス拒否(DoS)攻撃を開始す; そして、

- コンピュータが犯罪の付属品として使用されている犯罪-例えば、違法に取得したデータを格納するためにコンピュータを使用して。

米国が署名国である欧州評議会サイバー犯罪条約では、サイバー犯罪は、データの違法な傍受、ネットワークの整合性と可用性を損なうシステム干渉、著作権侵害

インターネット接続の必要性により、犯罪者が犯罪を犯す際に物理的に存在する必要がなくなったため、サイバー犯罪活動の量とペースが増加しました。 インターネットのスピード、利便性、匿名性、国境の欠如は、ランサムウェア、詐欺、マネーロンダリングなどの金融犯罪、ストーカーやいじめなどの犯罪のコンピュータベースのバリエーションを実行しやすくします。

サイバー犯罪活動は、比較的技術的スキルの低い個人またはグループ、または熟練した開発者や関連する専門知識を持つ他の人を含む高度に組織化された さらに検出と起訴の可能性を減らすために、サイバー犯罪者は、多くの場合、弱いまたは存在しないサイバー犯罪法を持つ国で動作するように選択します。

サイバー犯罪の仕組み

サイバー犯罪攻撃は、デジタルデータ、機会、動機があればどこでも開始できます。 サイバー犯罪者には、サイバーいじめに従事する唯一のユーザーから、中国の諜報機関のような国家主催の俳優まで、すべての人が含まれます。

サイバー犯罪は一般的に真空中では発生しません。 つまり、サイバー犯罪者は通常、犯罪を完了するために他の俳優に依存しています。 これは、ダークウェブを使用してコードを販売するマルウェアの作成者、暗号化ブローカーを使用して仮想マネーをエスクローに保持する違法医薬品の販売代理店、または知的財産(IP)を盗むために技術の下請け業者に頼っている状態の脅威アクターであるかどうかです。

サイバー犯罪者は様々な攻撃方法を用いてサイバー攻撃を行い、検出と逮捕を回避しながら目標を達成するための新しい方法と技術を常に模索しています。

サイバー犯罪者はマルウェアやその他の種類のソフトウェアを使用して活動を行うことが多いが、ソーシャルエンジニアリングは、多くの場合、サイバークライムのほとんどの種類を実行するための重要なコンポーネントである。 フィッシングメールは、多くの種類のサイバー犯罪にとってもう一つの重要な要素ですが、特にビジネスメールの侵害(BEC)のような標的型攻撃では、攻撃者が従業員に偽の請求書を支払うように説得するために、電子メールを介してビジネス所有者になりすまそうとします。

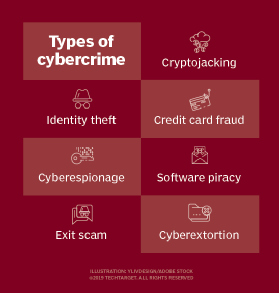

サイバー犯罪の種類

上記のように、多くの異なる種類のサイバー犯罪があります。 ほとんどのサイバー犯罪は、攻撃者による金銭的利益を期待して実行されますが、サイバー犯罪者が支払いを受ける方法はさまざまです。 特定の種類のサイバー犯罪には、次のものがあります:

- Cyberextortion:攻撃または攻撃の脅威を伴う犯罪は、攻撃を停止するためにお金の需要と相まって。 Cyberextortionの1つの形式は、ランサムウェア攻撃です。 ここで、攻撃者は組織のシステムにアクセスし、身代金が支払われるまでデータにアクセスできなくなる可能性のある文書やファイルを暗号化します。 通常、これはビットコインのような何らかの形の暗号侵害です。

- Cryptojacking:スクリプトを使用して、ユーザーの同意なしにブラウザ内の暗号化通貨をマイニングする攻撃。 Cryptojacking攻撃は、被害者のシステムに暗号通貨マイニングソフトウェアをロードすることを含む可能性があります。 ただし、多くの攻撃は、ユーザーのブラウザに悪意のあるサイトでタブまたはウィンドウが開いている場合に、ブラウザ内マイニングを行うJavaScriptコードに依存 影響を受けるページをロードすると、ブラウザ内のマイニングコードが実行されるため、マルウェアをイ

- 個人情報の盗難:個人がコンピュータにアクセスしてユーザーの個人情報を収集し、その個人の身元を盗んだり、銀行やクレジットカードなどの貴重なアカウントにアクセ サイバー犯罪者は、ビデオストリーミングサービス、ウェブメール、ビデオとオーディオストリーミング、オンラインオークションなどの他のタイプのアカウントだけでなく、金融口座を提供し、ダークネット市場でid情報を売買します。 個人的な健康情報はアイデンティティの盗人のためのもう一つの頻繁なターゲットである。

- クレジットカード詐欺: ハッカーが顧客のクレジットカードおよび/または銀行情報を取得するために小売業者のシステムに侵入したときに発生する攻撃。 盗まれた支払いカードは、大量のクレジットカードを盗んだハッキンググループが、個々のアカウントに対するクレジットカード詐欺によって利益を得る低レベルのサイバー犯罪者に販売することによって利益を得るダークネット市場で一括して売買することができます。

- サイバー犯罪:政府や他の組織が保有する機密情報にアクセスするためにシステムやネットワークにハッキングするサイバー犯罪者を含む犯罪。 攻撃は利益またはイデオロギーによって動機づけられるかもしれない。 サイバー攻撃活動には、あらゆる種類のサイバー攻撃が含まれ、データを収集、変更、または破壊するだけでなく、ウェブカメラや閉回路テレビ(CCTV)カメラなどのネットワー

- ソフトウェアの著作権侵害:商業的または個人的な使用を意図したソフトウェアプログラムの違法なコピー、配布および使用を含む攻撃。 商標侵害、著作権侵害、特許侵害は、この種のサイバー犯罪に関連していることがよくあります。

- 出口詐欺:ダークウェブは、驚くことではないが、出口詐欺として知られている古い犯罪のデジタル版を生じさせています。 今日の形式では、ダークウェブの管理者は、マーケットプレースのエスクローアカウントに保持されている仮想通貨を自分のアカウントに転用します。

サイバー犯罪の一般的な例

より一般的に見られるサイバー犯罪攻撃のいくつかには、システムやネットワークをシャットダウンするためによく使用される分散DoS(DDoS)攻撃が含まれます。 このタイプの攻撃は、接続要求に応答する能力を圧倒することによって、ネットワーク独自の通信プロトコルを使用します。 DDoS攻撃は、単に悪意のある理由やサイバー攻撃の一環として実行されることがありますが、同時に実行される他の攻撃や悪用から被害者組織をそらすためにも使用される可能性があります。

システムやネットワークにマルウェアを感染させることは、システムを損傷したり、ユーザーに害を与えるために使用される攻撃の一例です。 これは、システム、ソフトウェア、またはシステムに保存されているデータを損傷することによって行うことができます。 ランサムウェア攻撃は似ていますが、マルウェアは身代金が支払われるまで被害者システムを暗号化またはシャットダウンすることによ

フィッシングキャンペーンは、企業ネットワークに侵入するために使用されます。 これは、組織内のユーザーに不正な電子メールを送信し、添付ファイルをダウンロードしたり、リンクをクリックしたりして、ウイルスやマルウェアをシステムに、またシステムを介して会社のネットワークに拡散させたりすることによって可能です。

資格情報攻撃は、サイバー犯罪者が被害者のシステムまたは個人アカウントのユーザー Idとパスワードを盗むか推測することを目的としています。 これらは、キーロガーソフトウェアをインストールするか、被害者の資格情報を公開する可能性のあるソフトウェアまたはハードウェアの脆弱性を悪用することによって、ブルートフォース攻撃を使用して実行できます。

サイバー犯罪者は、ウェブサイトをハイジャックしてコンテンツを変更または削除したり、許可なしにデータベースにアクセスまたは変更しようとする たとえば、攻撃者は構造化クエリ言語(SQL)注入エクスプロイトを使用してwebサイトに悪意のあるコードを挿入し、webサイトのデータベースの脆弱性を悪用し、ハッカーがレコードにアクセスして改ざんしたり、顧客パスワード、クレジットカード番号、個人識別情報(PII)、企業秘密、IPなどの機密情報やデータに不正にアクセスしたりする可能性があります。

サイバー犯罪の他の一般的な例には、違法な賭博、武器、麻薬、偽造品などの違法なアイテムの販売、児童ポルノの勧誘、生産、所持または配布が含まれます。

サイバー犯罪が企業に与える影響

サイバー犯罪の真のコストを正確に評価することは困難です。 2018年、McAfeeはサイバー犯罪の経済的影響に関する報告書を発表し、世界経済への年間コストは約6,000億ドルで、2014年の450億ドルから増加したと推定しました。

サイバー犯罪による財政的損失は重大なものになる可能性がありますが、企業は以下のような犯罪サイバー攻撃の結果として他の悲惨な結果を被る可:

- セキュリティ侵害後の投資家の認識への損傷は、会社の価値の低下を引き起こす可能性があります。

- 潜在的な株価下落に加えて、企業はサイバー攻撃の結果として、借入コストの増加や資本調達の難しさに直面する可能性があります。

- 機密性の高い顧客データが失われると、顧客データの保護に失敗した企業に罰金や罰則が科せられる可能性があります。 企業はまた、データ侵害の上に訴えられる可能性があります。

- サイバー攻撃後のブランドアイデンティティの損傷と評判の喪失は、企業に対する顧客の信頼とその企業の財務データを安全に保つ能力を損なう。 サイバー攻撃の後、企業は現在の顧客を失うだけでなく、新しい顧客を獲得する能力も失います。

- 企業はまた、犯罪サイバー攻撃から直接コストを負担する可能性があります,増加した保険料コストやインシデント対応と修復を行うためにサイ

サイバー犯罪が国防に及ぼす影響

サイバー犯罪は公衆衛生と国家安全保障に影響を与える可能性があり、コンピュータ犯罪をDOJの最優先事項の1つ 米国では 連邦レベルでは、連邦捜査局(FBI)サイバー部門は、サイバー犯罪との闘いで起訴されているDOJ内の機関です。 国土安全保障省(DHS)は、サイバースペースのセキュリティと回復力を強化することを重要な国土安全保障の使命と考えています。 米国シークレットサービス(USSS)や米国移民税関執行(ICE)などの機関には、サイバー犯罪との闘いに特化した特別な部門があります。

USSSの電子犯罪タスクフォース(ECTF)は、電子犯罪、特に国の金融および重要なインフラへの攻撃に関連する事件を調査しています。 USSSはまた、州および地方の法執行機関、裁判官、検察官にコンピュータフォレンジックの訓練を提供するNATIONAL Computer Forensics Institute(NCFI)を運営しています。

FBI、National White Collar Crime Center(NW3C)、Bureau of Justice Assistance(Bja)のパートナーシップであるInternet Crime Complaint Center(IC3)は、インターネット犯罪の被害者または関心のある第三者からのオンライン苦情を受

サイバー犯罪を防ぐ方法

サイバー犯罪を完全に根絶し、完全なインターネットセキュリティを確保することは不可能かもしれませんが、企業はシステム、ネットワー

サイバー犯罪のリスクは、以下の手順で軽減できます:

- これらのポリシーと手順をサポートするサイバーセキュリティインシデントレスポンスプランを作成する

- システムと企業データを保護する方法につい;

- 財務マネージャーと話すことによって、お金を送る要求の真正性を口頭で検証する。

- 会社の電子メールに似た拡張子を持つ電子メールにフラグを設定する侵入検知システム(IDS)ルールを作成する。

- 資金移転のためのすべての電子メール要求を慎重に精査して、要求が普通のものではないかどうかを判断する。

- サイバーセキュリティポリシーと手順、およびセキュリティ侵害が発生した場合の対処方法について従業員を継続的に訓練する。

- すべてのソフトウェアリリースアップデートまたはパッチでwebサイト、エンドポイントデバイ; また、

- は、ランサムウェア攻撃やデータ侵害の場合の被害を軽減するために、データと情報を定期的にバックアップします。

仮想プライベートネットワーク(VPN)を使用し、プライベートで安全なドメインネームシステム(DNS)サーバーを使用して、ローカルハードディスクや電子メールプラット

サイバー犯罪の法律と機関

上記のように、サイバー犯罪攻撃の監視と管理に特化した様々な米国政府機関が設立されています。 FBIのサイバー部門は、サイバー犯罪者、テロリスト、または海外の敵による攻撃に対処するための主要な連邦機関です。 DHS内には、サイバーセキュリティおよびインフラセキュリティ庁(CISA)があります。 このグループは、重要なインフラを保護するために、民間部門と政府機関の間で調整します。

さらに、サイバー犯罪センター(C3)は、移民-税関当局の国土安全保障調査(HSI)ポートフォリオに含まれる国内および国際的な調査をサポートするコンピュータベースの技術サービスを提供している。 C3は、国境を越えた違法行為を伴うサイバー犯罪に焦点を当てています。 これは、HSI管轄内のすべてのサイバー犯罪を発見し、ターゲットにする責任があります。 C3には、サイバー犯罪ユニット(CCU)、児童搾取調査ユニット(CEIU)、コンピュータフォレンジックユニット(CFU)が含まれています。

サイバー犯罪に対処するために設立された機関に加えて、様々な法律や法律が制定されています。 2015年、国連薬物犯罪事務所(UNODC)は、サイバー犯罪と電子証拠に関する法律、以前の調査結果、判例法を含む中央データベースであるcybercrime repositoryをリリースしました。 サイバー犯罪リポジトリの意図は、サイバー犯罪者を起訴し、停止しようとする試みで国や政府を支援することです。

サイバー犯罪を扱う法律は、一般の人々に適用することも、特定の種類の企業にのみ適用することもできます。 例えば、Gramm-Leach-Bliley法(GLBA)は、金融機関に焦点を当て、顧客記録のセキュリティと機密性を向上させるとともに、脅威や不正アクセスや使用から個人情報を保

サイバーいじめやオンラインハラスメントなど、特定のサイバー犯罪に対処するためのその他の法律が制定されています。 米国の半分以上の州は、これらの犯罪を直接扱う法律を実施しています。

例えば、マサチューセッツ州の法律では、オンライン嫌がらせは最大1,000ドルの罰金、最大2年半の懲役またはその両方で処罰される犯罪であると テネシー州では、オンラインハラスメントとストーカー行為はクラスAの軽犯罪とみなされ、有罪判決を受けたサイバー犯罪者は、最大で11ヶ月と29日、最大2,500ドル、またはその両方の罰金に直面する可能性があります。