Qu’est-ce que la cybercriminalité?

La cybercriminalité est toute activité criminelle impliquant un ordinateur, un appareil en réseau ou un réseau.

Alors que la plupart des cybercrimes sont menées dans le but de générer des profits pour les cybercriminels, certaines cybercrimes sont menées contre des ordinateurs ou des appareils directement pour les endommager ou les désactiver. D’autres utilisent des ordinateurs ou des réseaux pour diffuser des logiciels malveillants, des informations illégales, des images ou d’autres documents. Certaines cybercrimes font les deux i c’est-à-dire, ciblent les ordinateurs pour les infecter avec un virus informatique, qui se propage ensuite à d’autres machines et, parfois, à des réseaux entiers.

L’un des principaux effets de la cybercriminalité est financier. La cybercriminalité peut inclure de nombreux types d’activités criminelles axées sur le profit, y compris les attaques par ransomware, la fraude par e-mail et sur Internet, la fraude d’identité, ainsi que les tentatives de vol d’informations de compte financier, de carte de crédit ou d’autres informations de carte de paiement.

Les cybercriminels peuvent cibler les informations privées ou les données d’entreprise d’un individu à des fins de vol et de revente. Alors que de nombreux travailleurs s’installent dans des routines de travail à distance en raison de la pandémie, la cybercriminalité devrait augmenter en fréquence en 2021, ce qui rend particulièrement important la protection des données de sauvegarde.

Définition de la cybercriminalité

Le département américain de la Justice (DOJ) divise la cybercriminalité en trois catégories:

- crimes dans lesquels le dispositif informatique est la cible – par exemple, pour obtenir un accès au réseau;

- crimes dans lesquels l’ordinateur est utilisé comme arme – par exemple, pour lancer une attaque par déni de service (DoS); et

- crimes dans lesquels l’ordinateur est utilisé comme accessoire à un crime – par exemple, l’utilisation d’un ordinateur pour stocker des données obtenues illégalement.

La Convention du Conseil de l’Europe sur la cybercriminalité, dont les États-Unis sont signataires, définit la cybercriminalité comme un large éventail d’activités malveillantes, y compris l’interception illégale de données, les interférences système qui compromettent l’intégrité et la disponibilité du réseau et les violations du droit d’auteur.

La nécessité de la connectivité Internet a permis une augmentation du volume et du rythme des activités de cybercriminalité, car le criminel n’a plus besoin d’être physiquement présent lorsqu’il commet un crime. La vitesse, la commodité, l’anonymat et l’absence de frontières d’Internet rendent les variations informatiques des crimes financiers – tels que les rançongiciels, la fraude et le blanchiment d’argent, ainsi que des crimes tels que le harcèlement criminel et l’intimidation – plus faciles à exécuter.

Les activités cybercriminelles peuvent être menées par des individus ou des groupes ayant relativement peu de compétences techniques, ou par des groupes criminels mondiaux hautement organisés qui peuvent inclure des développeurs qualifiés et d’autres personnes possédant une expertise pertinente. Pour réduire davantage les chances de détection et de poursuites, les cybercriminels choisissent souvent d’opérer dans des pays où les lois sur la cybercriminalité sont faibles ou inexistantes.

Comment fonctionne la cybercriminalité

Les attaques contre la cybercriminalité peuvent commencer partout où il y a des données numériques, des opportunités et des motifs. Les cybercriminels comprennent tout le monde, de l’utilisateur solitaire engagé dans la cyberintimidation aux acteurs parrainés par l’État, comme les services de renseignement chinois.

Les cybercrimes ne se produisent généralement pas dans le vide; elles sont, à bien des égards, distribuées dans la nature. Autrement dit, les cybercriminels comptent généralement sur d’autres acteurs pour mener à bien le crime. Il s’agit de savoir s’il s’agit du créateur de logiciels malveillants utilisant le dark Web pour vendre du code, du distributeur de produits pharmaceutiques illégaux utilisant des courtiers en crypto-monnaie pour détenir de l’argent virtuel en séquestre ou des acteurs de la menace étatique s’appuyant sur des sous-traitants technologiques pour voler la propriété intellectuelle (PI).

Les cybercriminels utilisent divers vecteurs d’attaque pour mener leurs cyberattaques et sont constamment à la recherche de nouvelles méthodes et techniques pour atteindre leurs objectifs, tout en évitant la détection et l’arrestation.

Les cybercriminels exercent souvent leurs activités à l’aide de logiciels malveillants et d’autres types de logiciels, mais l’ingénierie sociale est souvent un élément important de l’exécution de la plupart des types de cybercriminalité. Les e-mails de phishing sont un autre élément important de nombreux types de cybercriminalité, mais surtout pour les attaques ciblées, comme le compromis de messagerie professionnelle (BEC), dans lequel l’attaquant tente de se faire passer pour un propriétaire d’entreprise afin de convaincre les employés de payer de fausses factures.

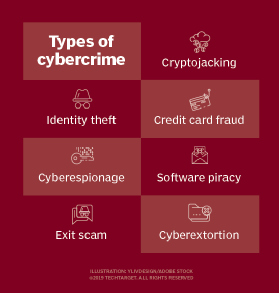

Types de cybercriminalité

Comme mentionné ci-dessus, il existe de nombreux types de cybercriminalité différents. La plupart des cybercrimes sont perpétrées dans l’espoir d’un gain financier par les attaquants, bien que les moyens utilisés par les cybercriminels pour se faire payer puissent varier. Certains types spécifiques de cybercriminalité sont les suivants:

- Cyberextorsion: Un crime impliquant une attaque ou une menace d’attaque associée à une demande d’argent pour arrêter l’attaque. Une forme de cyberextorsion est l’attaque par ransomware. Ici, l’attaquant accède aux systèmes d’une organisation et crypte ses documents et fichiers – tout ce qui a une valeur potentielle – rendant les données inaccessibles jusqu’au paiement d’une rançon. Habituellement, il s’agit d’une forme de crypto-monnaie, telle que bitcoin.

- Cryptojacking: Une attaque qui utilise des scripts pour extraire des crypto-monnaies dans les navigateurs sans le consentement de l’utilisateur. Les attaques de cryptojacking peuvent impliquer le chargement d’un logiciel d’extraction de crypto-monnaie sur le système de la victime. Cependant, de nombreuses attaques dépendent du code JavaScript qui effectue une exploration dans le navigateur si le navigateur de l’utilisateur a un onglet ou une fenêtre ouverte sur le site malveillant. Aucun logiciel malveillant ne doit être installé car le chargement de la page affectée exécute le code d’exploration dans le navigateur.

- Vol d’identité:Une attaque qui se produit lorsqu’une personne accède à un ordinateur pour glaner les informations personnelles d’un utilisateur, qu’elle utilise ensuite pour voler l’identité de cette personne ou accéder à ses précieux comptes, tels que les cartes bancaires et de crédit. Les cybercriminels achètent et vendent des informations d’identité sur les marchés darknet, offrant des comptes financiers, ainsi que d’autres types de comptes, tels que les services de streaming vidéo, la messagerie Web, le streaming vidéo et audio, les enchères en ligne et plus encore. Les renseignements personnels sur la santé sont une autre cible fréquente des voleurs d’identité.

- Fraude par carte de crédit: Une attaque qui se produit lorsque des pirates s’infiltrent dans les systèmes des détaillants pour obtenir les informations de carte de crédit et / ou bancaires de leurs clients. Les cartes de paiement volées peuvent être achetées et vendues en vrac sur les marchés du darknet, où les groupes de piratage qui ont volé des quantités massives de cartes de crédit profitent en vendant à des cybercriminels de niveau inférieur qui profitent de la fraude par carte de crédit contre des comptes individuels.

- Cyberespionnage : Crime impliquant un cybercriminel qui pirate des systèmes ou des réseaux pour accéder à des informations confidentielles détenues par un gouvernement ou une autre organisation. Les attaques peuvent être motivées par le profit ou par l’idéologie. Les activités de cyberespionnage peuvent inclure tout type de cyberattaque visant à collecter, modifier ou détruire des données, ainsi que l’utilisation d’appareils connectés au réseau, tels que des webcams ou des caméras de télévision en circuit fermé (CCTV), pour espionner un individu ou des groupes ciblés et surveiller les communications, y compris les courriels, les messages texte et les messages instantanés.

- Piratage de logiciels : Une attaque qui implique la copie, la distribution et l’utilisation illégales de logiciels dans le but d’un usage commercial ou personnel. Les violations de marques, de droits d’auteur et de brevets sont souvent associées à ce type de cybercriminalité.

- Arnaque de sortie: Le dark Web, sans surprise, a donné naissance à la version numérique d’un ancien crime connu sous le nom d’arnaque de sortie. Dans la forme actuelle, les administrateurs du dark Web détournent la monnaie virtuelle détenue dans des comptes d’entiercement du marché vers leurs propres comptes – essentiellement des criminels qui volent d’autres criminels.

Exemples courants de cybercriminalité

Parmi les attaques de cybercriminalité les plus courantes, citons les attaques DoS distribuées (DDoS), qui sont souvent utilisées pour arrêter des systèmes et des réseaux. Ce type d’attaque utilise le propre protocole de communication d’un réseau contre lui en écrasant sa capacité à répondre aux demandes de connexion. Les attaques DDoS sont parfois menées simplement pour des raisons malveillantes ou dans le cadre d’un système de cyberextorsion, mais elles peuvent également être utilisées pour distraire l’organisation victime d’une autre attaque ou d’un exploit effectué en même temps.

Infecter des systèmes et des réseaux avec des logiciels malveillants est un exemple d’attaque utilisée pour endommager le système ou nuire aux utilisateurs. Cela peut être fait en endommageant le système, le logiciel ou les données stockées sur le système. Les attaques par ransomware sont similaires, mais les logiciels malveillants agissent en cryptant ou en arrêtant les systèmes des victimes jusqu’à ce qu’une rançon soit payée.

Les campagnes de phishing sont utilisées pour infiltrer les réseaux d’entreprise. Cela peut être en envoyant des e-mails frauduleux aux utilisateurs d’une organisation, en les incitant à télécharger des pièces jointes ou à cliquer sur des liens qui propagent ensuite des virus ou des logiciels malveillants à leurs systèmes et, via leurs systèmes, aux réseaux de leur entreprise.

Les attaques d’informations d’identification sont lorsqu’un cybercriminel vise à voler ou à deviner les identifiants d’utilisateur et les mots de passe des systèmes ou des comptes personnels de la victime. Ils peuvent être réalisés par l’utilisation d’attaques par force brute en installant un logiciel enregistreur de frappe ou en exploitant des vulnérabilités dans des logiciels ou du matériel pouvant exposer les informations d’identification de la victime.

Les cybercriminels peuvent également tenter de détourner un site Web pour modifier ou supprimer du contenu ou pour accéder ou modifier des bases de données sans autorisation. Par exemple, un attaquant peut utiliser un exploit d’injection SQL (Structured Query Language) pour insérer du code malveillant dans un site Web, qui peut ensuite être utilisé pour exploiter les vulnérabilités de la base de données du site Web, permettant à un pirate d’accéder à des enregistrements et de les falsifier ou d’obtenir un accès non autorisé à des informations et données sensibles, telles que les mots de passe des clients, les numéros de carte de crédit, les informations personnelles identifiables (PII), les secrets commerciaux et l’adresse IP.

D’autres exemples courants de cybercriminalité incluent les jeux de hasard illégaux, la vente d’objets illégaux – comme des armes, des drogues ou des produits contrefaits – et la sollicitation, la production, la possession ou la distribution de pornographie juvénile.

Effets de la cybercriminalité sur les entreprises

Le coût réel de la cybercriminalité est difficile à évaluer avec précision. En 2018, McAfee a publié un rapport sur l’impact économique de la cybercriminalité qui estimait le coût annuel probable pour l’économie mondiale à près de 600 milliards de dollars, contre 45 milliards de dollars en 2014.

Bien que les pertes financières dues à la cybercriminalité puissent être importantes, les entreprises peuvent également subir d’autres conséquences désastreuses à la suite de cyberattaques criminelles, notamment les suivantes:

- Les dommages à la perception des investisseurs après une faille de sécurité peuvent entraîner une baisse de la valeur d’une entreprise.

- En plus des baisses potentielles du cours de l’action, les entreprises peuvent également faire face à des coûts d’emprunt plus élevés et à des difficultés accrues pour mobiliser davantage de capitaux à la suite d’une cyberattaque.

- La perte de données sensibles des clients peut entraîner des amendes et des pénalités pour les entreprises qui n’ont pas protégé les données de leurs clients. Les entreprises peuvent également être poursuivies pour violation de données.

- L’identité de marque endommagée et la perte de réputation après une cyberattaque sapent la confiance des clients dans une entreprise et la capacité de cette dernière à protéger leurs données financières. À la suite d’une cyberattaque, les entreprises perdent non seulement des clients actuels, mais elles perdent également la capacité de gagner de nouveaux clients.

- Les entreprises peuvent également assumer des coûts directs liés à une cyberattaque criminelle, y compris l’augmentation des coûts des primes d’assurance et le coût de l’embauche d’entreprises de cybersécurité pour répondre aux incidents et remédier aux incidents, ainsi que des relations publiques (RP) et d’autres services liés à une attaque.

Effets de la cybercriminalité sur la défense nationale

La cybercriminalité peut avoir des répercussions sur la santé publique et la sécurité nationale, faisant de la criminalité informatique l’une des principales priorités du ministère de la Justice. Aux États-Unis, au niveau fédéral, la division Cyber du Federal Bureau of Investigation (FBI) est l’agence du ministère de la Justice chargée de lutter contre la cybercriminalité. Le département de la Sécurité intérieure (DHS) considère le renforcement de la sécurité et de la résilience du cyberespace comme une mission importante de sécurité intérieure. Des agences telles que les Services secrets américains (USSS) et l’Immigration and Customs Enforcement des États-Unis (ICE) ont des divisions spéciales dédiées à la lutte contre la cybercriminalité.

Le Groupe de travail sur les crimes électroniques (ECTF) de l’USSS enquête sur les affaires impliquant des crimes électroniques, en particulier les attaques contre les infrastructures financières et critiques du pays. L’USSS dirige également le National Computer Forensics Institute (NCFI), qui fournit aux forces de l’ordre nationales et locales, aux juges et aux procureurs une formation en criminalistique informatique.

L’Internet Crime Complaint Center (IC3), un partenariat entre le FBI, le National White Collar Crime Center (NW3C) et le Bureau of Justice Assistance (BJA), accepte les plaintes en ligne de victimes de crimes sur Internet ou de tiers intéressés.

Comment prévenir la cybercriminalité

Bien qu’il ne soit pas possible d’éradiquer complètement la cybercriminalité et d’assurer une sécurité Internet complète, les entreprises peuvent réduire leur exposition à l’informatique en maintenant une stratégie de cybersécurité efficace en utilisant une approche de défense en profondeur pour sécuriser les systèmes, les réseaux et les données.

Les risques de cybercriminalité peuvent être réduits en procédant comme suit:

- élaborer des politiques et des procédures claires pour l’entreprise et les employés;

- créer des plans de réponse aux incidents de cybersécurité pour soutenir ces politiques et procédures;

- décrire les mesures de sécurité en place sur la façon de protéger les systèmes et les données de l’entreprise;

- utiliser des applications d’authentification à deux facteurs (2FA) ou des clés de sécurité physiques;

- activer 2FA sur chaque compte en ligne lorsque cela est possible;

- vérifier verbalement l’authenticité des demandes d’envoi d’argent en discutant avec un responsable financier;

- créer des règles de système de détection d’intrusion (IDS) qui signalent les e-mails avec des extensions similaires aux e-mails de l’entreprise;

- examiner attentivement toutes les demandes de transfert de fonds par e-mail pour déterminer si les demandes sortent de l’ordinaire;

- former continuellement les employés sur les politiques et procédures de cybersécurité et sur ce qu’il faut faire en cas de violation de la sécurité;

- garder sites Web, terminaux et systèmes à jour avec toutes les mises à jour ou correctifs de version logicielle; et

- sauvegardez régulièrement les données et les informations pour réduire les dommages en cas d’attaque par ransomware ou de violation de données.

La sécurité de l’information et la résistance aux attaques contre la cybercriminalité peuvent également être construites en cryptant des disques durs locaux et des plates-formes de messagerie, en utilisant un réseau privé virtuel (VPN) et en utilisant un serveur DNS (domain name system) privé et sécurisé.

Législation et agences sur la cybercriminalité

Comme mentionné ci-dessus, diverses agences gouvernementales américaines ont été créées pour s’occuper spécifiquement de la surveillance et de la gestion des attaques contre la cybercriminalité. La Division Cyber du FBI est la principale agence fédérale chargée de faire face aux attaques de cybercriminels, de terroristes ou d’adversaires étrangers. Au sein du DHS se trouve l’Agence de Cybersécurité et de Sécurité des Infrastructures (CISA). Ce groupe assure la coordination entre le secteur privé et les organisations gouvernementales pour protéger les infrastructures essentielles.

En outre, le Cyber Crimes Center (C3) fournit des services techniques informatisés qui soutiennent les enquêtes nationales et internationales incluses dans le portefeuille des enquêtes de sécurité intérieure (HSI) des autorités de l’immigration et des douanes. C3 se concentre sur les cybercrimes impliquant des activités illégales transfrontalières. Il est responsable de la recherche et du ciblage de toutes les cybercrimes relevant de la compétence de HSI. C3 comprend l’Unité de la Cybercriminalité (UCC), l’Unité des enquêtes sur l’exploitation des enfants (SEIC) et l’Unité de criminalistique informatique (UFC).

Diverses lois et lois ont été promulguées en plus des agences qui ont été créées pour lutter contre la cybercriminalité. En 2015, l’Office des Nations Unies contre la drogue et le crime (ONUDC) a publié le dépôt sur la cybercriminalité, une base de données centrale qui comprend la législation, les conclusions antérieures et la jurisprudence sur la cybercriminalité et les preuves électroniques. L’intention du dépôt sur la cybercriminalité est d’aider les pays et les gouvernements dans leurs tentatives de poursuivre et d’arrêter les cybercriminels.

La législation relative à la cybercriminalité peut être applicable au grand public, ou elle peut être spécifique à un secteur, ne s’étendant qu’à certains types d’entreprises. Par exemple, la Loi Gramm-Leach-Bliley (GLBA) se concentre sur les institutions financières et réglemente la mise en œuvre de politiques et de procédures écrites qui devraient améliorer la sécurité et la confidentialité des dossiers des clients, tout en protégeant les informations privées contre les menaces et l’accès et l’utilisation non autorisés.

D’autres lois ont été établies pour traiter des cybercrimes spécifiques, tels que la cyberintimidation et le harcèlement en ligne. Un peu plus de la moitié des États américains ont mis en œuvre des lois traitant directement de ces crimes.

Par exemple, la loi du Massachusetts stipule que le harcèlement en ligne est un crime passible d’une amende pouvant aller jusqu’à 1 000 $, d’une peine maximale de deux ans et demi de prison ou des deux. Au Tennessee, le harcèlement et le harcèlement en ligne sont considérés comme un délit de classe A, et un cybercriminel reconnu coupable peut encourir une peine de prison d’au plus 11 mois et 29 jours, une amende pouvant aller jusqu’à 2 500 $ ou les deux.