Was ist Cybercrime?

Cyberkriminalität ist jede kriminelle Aktivität, die einen Computer, ein vernetztes Gerät oder ein Netzwerk betrifft.

Während die meisten Cyberkriminellen durchgeführt werden, um Gewinn für die Cyberkriminellen zu generieren, werden einige Cyberkriminelle gegen Computer oder Geräte durchgeführt, um sie direkt zu beschädigen oder zu deaktivieren. Andere verwenden Computer oder Netzwerke, um Malware, illegale Informationen, Bilder oder andere Materialien zu verbreiten. Einige Cyberkriminelle tun beides – d. h., Zielcomputer, um sie mit einem Computervirus zu infizieren, der dann auf andere Maschinen und manchmal ganze Netzwerke verbreitet wird.

Ein primärer Effekt von Cyberkriminalität ist finanzieller Natur. Cyberkriminalität kann viele verschiedene Arten von gewinnorientierten kriminellen Aktivitäten umfassen, darunter Ransomware-Angriffe, E-Mail- und Internetbetrug sowie Identitätsbetrug sowie Versuche, Finanzkonto-, Kreditkarten- oder andere Zahlungskarteninformationen zu stehlen.

Cyberkriminelle können private Informationen oder Unternehmensdaten einer Person für Diebstahl und Weiterverkauf ins Visier nehmen. Da sich viele Arbeitnehmer aufgrund der Pandemie in Remote-Arbeitsroutinen einleben, wird erwartet, dass die Häufigkeit von Cyberkriminalität im Jahr 2021 zunehmen wird.

Definition von Cyberkriminalität

Das US-Justizministerium (DOJ) unterteilt Cyberkriminalität in drei Kategorien:

- verbrechen, bei denen das Computergerät das Ziel ist – zum Beispiel, um Netzwerkzugriff zu erhalten;

- Verbrechen, bei denen der Computer als Waffe verwendet wird – zum Beispiel, um einen Denial-of-Service (DoS) -Angriff zu starten; und

- Verbrechen, bei denen der Computer als Beihilfe zu einer Straftat verwendet wird – zum Beispiel die Verwendung eines Computers zur Speicherung illegal erlangter Daten.

Das Übereinkommen des Europarates über Cyberkriminalität, das die USA unterzeichnet haben, definiert Cyberkriminalität als eine breite Palette böswilliger Aktivitäten, einschließlich des illegalen Abfangens von Daten, Systemstörungen, die die Integrität und Verfügbarkeit von Netzwerken beeinträchtigen, und Urheberrechtsverletzungen.

Die Notwendigkeit der Internetverbindung hat eine Zunahme des Volumens und des Tempos der Cyberkriminalität ermöglicht, da der Kriminelle bei der Begehung einer Straftat nicht mehr physisch anwesend sein muss. Die Geschwindigkeit, Bequemlichkeit, Anonymität und das Fehlen von Grenzen des Internets machen computergestützte Variationen von Finanzkriminalität – wie Ransomware, Betrug und Geldwäsche sowie Verbrechen wie Stalking und Mobbing – leichter durchführbar.

Cyberkriminelle Aktivitäten können von Einzelpersonen oder Gruppen mit relativ geringen technischen Fähigkeiten oder von hoch organisierten globalen kriminellen Gruppen durchgeführt werden, zu denen qualifizierte Entwickler und andere mit einschlägigem Fachwissen gehören können. Um die Chancen auf Aufdeckung und Strafverfolgung weiter zu verringern, entscheiden sich Cyberkriminelle häufig dafür, in Ländern mit schwachen oder nicht vorhandenen Gesetzen zur Cyberkriminalität tätig zu werden.

Funktionsweise von Cybercrime

Cybercrime-Angriffe können überall dort beginnen, wo digitale Daten, Chancen und Motive vorliegen. Zu den Cyberkriminellen gehören alle, vom einzelnen Benutzer, der Cybermobbing betreibt, bis hin zu staatlich geförderten Akteuren wie Chinas Geheimdiensten.

Cyberkriminalität tritt im Allgemeinen nicht in einem Vakuum auf; Sie sind in vielerlei Hinsicht in der Natur verbreitet. Das heißt, Cyberkriminelle verlassen sich in der Regel auf andere Akteure, um das Verbrechen zu vollenden. Dies ist, ob es sich um den Ersteller von Malware handelt, die das dunkle Web zum Verkauf von Code verwendet, den Vertreiber illegaler Arzneimittel, der Kryptowährungsbroker verwendet, um virtuelles Geld treuhänderisch zu halten, oder um staatliche Bedrohungsakteure, die sich auf Technologie-Subunternehmer verlassen, um geistiges Eigentum (IP) zu stehlen.

Cyberkriminelle verwenden verschiedene Angriffsvektoren, um ihre Cyberangriffe durchzuführen, und suchen ständig nach neuen Methoden und Techniken, um ihre Ziele zu erreichen und gleichzeitig die Erkennung und Festnahme zu vermeiden.

Cyberkriminelle führen ihre Aktivitäten häufig mit Malware und anderen Arten von Software aus, aber Social Engineering ist oft eine wichtige Komponente für die Ausführung der meisten Arten von Cyberkriminalität. Phishing-E-Mails sind eine weitere wichtige Komponente für viele Arten von Cyberkriminalität, insbesondere jedoch für gezielte Angriffe wie Business Email Compromise (BEC), bei denen der Angreifer versucht, sich per E-Mail als Geschäftsinhaber auszugeben, um Mitarbeiter davon zu überzeugen, gefälschte Rechnungen auszuzahlen.

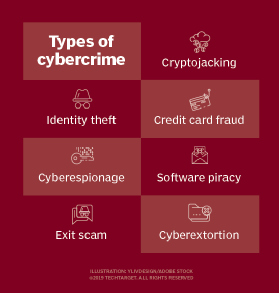

Arten von Cyberkriminalität

Wie oben erwähnt, gibt es viele verschiedene Arten von Cyberkriminalität. Die meisten Cyberkriminellen werden mit der Erwartung eines finanziellen Gewinns durch die Angreifer durchgeführt, obwohl die Art und Weise, wie Cyberkriminelle bezahlt werden wollen, variieren kann. Einige spezifische Arten von Cyberkriminalität umfassen die folgenden:

- Cyberextortion:Ein Verbrechen, das einen Angriff oder die Androhung eines Angriffs beinhaltet, verbunden mit einer Forderung nach Geld, um den Angriff zu stoppen. Eine Form der Cyberextortion ist der Ransomware-Angriff. Hier erhält der Angreifer Zugriff auf die Systeme eines Unternehmens und verschlüsselt seine Dokumente und Dateien – alles von potenziellem Wert -, wodurch die Daten bis zur Zahlung eines Lösegelds unzugänglich werden. Normalerweise ist dies in irgendeiner Form von Kryptowährung, wie Bitcoin.

- Cryptojacking: Ein Angriff, bei dem Skripte verwendet werden, um Kryptowährungen in Browsern ohne Zustimmung des Benutzers abzubauen. Cryptojacking-Angriffe können das Laden von Cryptocurrency-Mining-Software auf das System des Opfers beinhalten. Viele Angriffe hängen jedoch von JavaScript-Code ab, der In-Browser-Mining durchführt, wenn im Browser des Benutzers eine Registerkarte oder ein Fenster auf der schädlichen Website geöffnet ist. Es muss keine Malware installiert werden, da das Laden der betroffenen Seite den In-Browser-Mining-Code ausführt.

- Identitätsdiebstahl:Ein Angriff, der auftritt, wenn eine Person auf einen Computer zugreift, um die persönlichen Daten eines Benutzers abzurufen, die sie dann verwenden, um die Identität dieser Person zu stehlen oder auf ihre wertvollen Konten wie Bank- und Kreditkarten zuzugreifen. Cyberkriminelle kaufen und verkaufen Identitätsinformationen auf Darknet-Märkten und bieten Finanzkonten sowie andere Arten von Konten wie Video-Streaming-Dienste, Webmail, Video- und Audio-Streaming, Online-Auktionen und mehr an. Persönliche Gesundheitsinformationen sind ein weiteres häufiges Ziel für Identitätsdiebe.

- Kreditkartenbetrug: Ein Angriff, der auftritt, wenn Hacker die Systeme von Einzelhändlern infiltrieren, um an die Kreditkarten- und / oder Bankinformationen ihrer Kunden zu gelangen. Gestohlene Zahlungskarten können in großen Mengen auf Darknet-Märkten gekauft und verkauft werden, wo Hacking-Gruppen, die Massenmengen von Kreditkarten gestohlen haben, durch den Verkauf an Cyberkriminelle auf niedrigerer Ebene profitieren, die durch Kreditkartenbetrug gegen einzelne Konten profitieren.

- Cyberspionage: Ein Verbrechen, an dem ein Cyberkrimineller beteiligt ist, der sich in Systeme oder Netzwerke einhackt, um Zugang zu vertraulichen Informationen einer Regierung oder einer anderen Organisation zu erhalten. Angriffe können durch Profit oder durch Ideologie motiviert sein. Cyberspionageaktivitäten können jede Art von Cyberangriff zum Sammeln, Ändern oder Zerstören von Daten sowie die Verwendung von mit dem Netzwerk verbundenen Geräten wie Webcams oder CCTV-Kameras (Closed Circuit TV) umfassen, um eine Zielperson oder -gruppe auszuspionieren und die Kommunikation zu überwachen, einschließlich E-Mails, Textnachrichten und Sofortnachrichten.

- Softwarepiraterie: Ein Angriff, der das rechtswidrige Kopieren, Verteilen und Verwenden von Softwareprogrammen mit der Absicht des kommerziellen oder persönlichen Gebrauchs beinhaltet. Markenverletzungen, Urheberrechtsverletzungen und Patentverletzungen sind häufig mit dieser Art von Cyberkriminalität verbunden.

- Exit Scam: Das Dark Web hat nicht überraschend die digitale Version eines alten Verbrechens hervorgebracht, das als Exit Scam bekannt ist. In der heutigen Form leiten Dark-Web-Administratoren virtuelle Währung, die auf Treuhandkonten des Marktes gehalten wird, auf ihre eigenen Konten um – im Wesentlichen Kriminelle, die von anderen Kriminellen stehlen.

Häufige Beispiele für Cyberkriminalität

Zu den häufiger auftretenden Cyberkriminalitätsangriffen gehören DDoS-Angriffe (Distributed DoS), die häufig zum Herunterfahren von Systemen und Netzwerken verwendet werden. Diese Art von Angriff verwendet ein netzwerkeigenes Kommunikationsprotokoll dagegen, indem es seine Fähigkeit, auf Verbindungsanforderungen zu reagieren, überfordert. DDoS-Angriffe werden manchmal einfach aus böswilligen Gründen oder als Teil eines Cyberextortionsschemas ausgeführt, sie können jedoch auch verwendet werden, um die Opferorganisation von einem anderen Angriff oder Exploit abzulenken, der gleichzeitig ausgeführt wird.

Die Infektion von Systemen und Netzwerken mit Malware ist ein Beispiel für einen Angriff, der dazu dient, das System zu beschädigen oder Benutzern Schaden zuzufügen. Dies kann durch Beschädigung des Systems, der Software oder der auf dem System gespeicherten Daten erfolgen. Ransomware-Angriffe sind ähnlich, aber die Malware verschlüsselt oder schaltet die Systeme der Opfer aus, bis ein Lösegeld gezahlt wird.

Phishing-Kampagnen werden verwendet, um Unternehmensnetzwerke zu infiltrieren. Dies kann durch das Senden betrügerischer E-Mails an Benutzer in einer Organisation geschehen, die sie dazu verleiten, Anhänge herunterzuladen oder auf Links zu klicken, die dann Viren oder Malware auf ihre Systeme und über ihre Systeme in die Netzwerke ihres Unternehmens verbreiten.

Angriffe auf Anmeldeinformationen sind Angriffe, bei denen ein Cyberkrimineller darauf abzielt, Benutzer-IDs und Kennwörter für die Systeme oder persönlichen Konten des Opfers zu stehlen oder zu erraten. Sie können durch Brute-Force-Angriffe ausgeführt werden, indem Keylogger-Software installiert oder Sicherheitslücken in Software oder Hardware ausgenutzt werden, die die Anmeldeinformationen des Opfers offenlegen können.

Cyberkriminelle können auch versuchen, eine Website zu entführen, um Inhalte zu ändern oder zu löschen oder ohne Genehmigung auf Datenbanken zuzugreifen oder diese zu ändern. Ein Angreifer kann beispielsweise einen SQL-Injection-Exploit (Structured Query Language) verwenden, um bösartigen Code in eine Website einzufügen, der dann verwendet werden kann, um Schwachstellen in der Datenbank der Website auszunutzen, sodass ein Hacker auf Datensätze zugreifen und diese manipulieren oder unbefugten Zugriff auf vertrauliche Informationen und Daten wie Kundenkennwörter, Kreditkartennummern, personenbezogene Daten (PII), Geschäftsgeheimnisse und IP erhalten kann.

Andere häufige Beispiele für Cyberkriminalität sind illegales Glücksspiel, der Verkauf illegaler Gegenstände – wie Waffen, Drogen oder gefälschte Waren – und die Aufforderung, Produktion, Besitz oder Verbreitung von Kinderpornografie.

Auswirkungen von Cyberkriminalität auf Unternehmen

Die tatsächlichen Kosten von Cyberkriminalität lassen sich nur schwer genau abschätzen. Im Jahr 2018 veröffentlichte McAfee einen Bericht über die wirtschaftlichen Auswirkungen von Cyberkriminalität, in dem die wahrscheinlichen jährlichen Kosten für die Weltwirtschaft auf fast 600 Milliarden US-Dollar geschätzt wurden, gegenüber 45 Milliarden US-Dollar im Jahr 2014.

Während die finanziellen Verluste durch Cyberkriminalität erheblich sein können, können Unternehmen durch kriminelle Cyberangriffe auch andere katastrophale Folgen haben, darunter:

- Schäden an der Wahrnehmung der Anleger nach einer Sicherheitsverletzung können zu einem Wertverlust eines Unternehmens führen.

- Zusätzlich zu möglichen Kursverlusten können Unternehmen infolge eines Cyberangriffs auch mit erhöhten Kreditkosten und größeren Schwierigkeiten bei der Kapitalbeschaffung konfrontiert sein.

- Der Verlust sensibler Kundendaten kann zu Bußgeldern und Strafen für Unternehmen führen, die es versäumt haben, die Daten ihrer Kunden zu schützen. Unternehmen können auch wegen der Datenschutzverletzung verklagt werden.

- Beschädigte Markenidentität und Reputationsverlust nach einem Cyberangriff untergraben das Vertrauen der Kunden in ein Unternehmen und die Fähigkeit dieses Unternehmens, seine Finanzdaten zu schützen. Nach einem Cyberangriff verlieren Unternehmen nicht nur bestehende Kunden, sondern auch die Möglichkeit, neue Kunden zu gewinnen.

- Unternehmen können auch direkte Kosten durch einen kriminellen Cyberangriff entstehen, einschließlich erhöhter Versicherungsprämienkosten und der Kosten für die Einstellung von Cybersicherheitsunternehmen für die Reaktion und Behebung von Vorfällen sowie für Öffentlichkeitsarbeit (PR) und andere Dienstleistungen im Zusammenhang mit einem Angriff.

Auswirkungen von Cyberkriminalität auf die nationale Verteidigung

Cyberkriminalität kann Auswirkungen auf die öffentliche Gesundheit und die nationale Sicherheit haben, was Computerkriminalität zu einer der obersten Prioritäten des DOJ macht. In den USA. auf Bundesebene ist die Cyber-Abteilung des Federal Bureau of Investigation (FBI) die Agentur innerhalb des DOJ, die mit der Bekämpfung der Cyberkriminalität beauftragt ist. Das Department of Homeland Security (DHS) sieht die Stärkung der Sicherheit und Widerstandsfähigkeit des Cyberspace als wichtige Aufgabe der inneren Sicherheit an. Behörden wie der US Secret Service (USSS) und die US Immigration and Customs Enforcement (ICE) haben spezielle Abteilungen zur Bekämpfung der Cyberkriminalität.

Die Electronic Crimes Task Force (ECTF) der USSS untersucht Fälle, in denen es um elektronische Straftaten geht, insbesondere um Angriffe auf die Finanz- und kritischen Infrastrukturen des Landes. USSS betreibt auch das National Computer Forensics Institute (NCFI), das staatliche und lokale Strafverfolgungsbehörden, Richter und Staatsanwälte in Computerforensik ausbildet.

Das Internet Crime Complaint Center (IC3), eine Partnerschaft zwischen dem FBI, dem National White Collar Crime Center (NW3C) und dem Bureau of Justice Assistance (BJA), akzeptiert Online-Beschwerden von Opfern von Internetverbrechen oder interessierten Dritten.

Prävention von Cyberkriminalität

Obwohl es möglicherweise nicht möglich ist, die Cyberkriminalität vollständig zu beseitigen und eine vollständige Internetsicherheit zu gewährleisten, können Unternehmen ihre IT-Risiken verringern, indem sie eine effektive Cybersicherheitsstrategie mit einem umfassenden Verteidigungsansatz zur Sicherung von Systemen, Netzwerken und Daten beibehalten.

Cybercrime-Risiken können mit folgenden Schritten reduziert werden:

- entwicklung klarer Richtlinien und Verfahren für das Unternehmen und die Mitarbeiter;

- Erstellen Sie Pläne zur Reaktion auf Cybersicherheitsvorfälle, um diese Richtlinien und Verfahren zu unterstützen;

- Skizzieren Sie die Sicherheitsmaßnahmen zum Schutz von Systemen und Unternehmensdaten;

- Verwenden Sie Zwei-Faktor-Authentifizierungs-Apps (2FA) oder physische Sicherheitsschlüssel;

- Aktivieren Sie 2FA für jedes Online-Konto, wenn;

- Überprüfen Sie mündlich die Echtheit von Geldtransferanfragen, indem Sie mit einem Finanzmanager sprechen;

- Erstellen Sie IDS-Regeln (Intrusion Detection System), die E-Mails mit Erweiterungen kennzeichnen, die denen von Unternehmens-E-Mails ähneln;

- Überprüfen Sie sorgfältig alle E-Mail-Anfragen für den Geldtransfer, um festzustellen, ob die Anfragen außergewöhnlich sind;

- Schulen Sie die Mitarbeiter kontinuierlich in Cybersicherheitsrichtlinien und -verfahren und was im Falle von Sicherheitsverletzungen zu tun ist;

- halten Sie Websites, Endgeräte und Systeme mit allen Software-Release-Updates oder Patches auf dem neuesten Stand; und

- Sichern Sie regelmäßig Daten und Informationen, um den Schaden im Falle eines Ransomware-Angriffs oder einer Datenverletzung zu verringern.

Informationssicherheit und Widerstandsfähigkeit gegen cyberkriminelle Angriffe können auch durch Verschlüsselung lokaler Festplatten und E-Mail-Plattformen, Verwendung eines virtuellen privaten Netzwerks (VPN) und Verwendung eines privaten, sicheren DNS-Servers (Domain Name System) aufgebaut werden.

Gesetzgebung und Behörden zur Cyberkriminalität

Wie oben erwähnt, wurden verschiedene US-Regierungsbehörden eingerichtet, die sich speziell mit der Überwachung und Verwaltung von Cyberkriminalitätsangriffen befassen. Die Cyber-Abteilung des FBI ist die führende Bundesbehörde für den Umgang mit Angriffen von Cyberkriminellen, Terroristen oder ausländischen Gegnern. Innerhalb des DHS befindet sich die Cybersecurity and Infrastructure Security Agency (CISA). Diese Gruppe koordiniert zwischen dem privaten Sektor und Regierungsorganisationen, um kritische Infrastrukturen zu schützen.

Darüber hinaus bietet das Cyber Crimes Center (C3) computergestützte technische Dienstleistungen an, die nationale und internationale Ermittlungen unterstützen, die in das Portfolio der Einwanderungs- und Zollbehörden von Homeland Security Investigations (HSI) aufgenommen wurden. C3 konzentriert sich auf Cyberkriminalität, die grenzüberschreitende illegale Aktivitäten beinhalten. Es ist dafür verantwortlich, alle Cyberkriminellen innerhalb der HSI-Gerichtsbarkeit zu finden und darauf abzuzielen. C3 umfasst die Cyber Crimes Unit (CCU), die Child Exploitation Investigations Unit (CEIU) und die Computer Forensics Unit (CFU).

Zusätzlich zu den Agenturen, die zur Bekämpfung der Cyberkriminalität eingerichtet wurden, wurden verschiedene Gesetze und Gesetze erlassen. Im Jahr 2015 veröffentlichte das Büro der Vereinten Nationen für Drogen- und Verbrechensbekämpfung (UNODC) das Cybercrime Repository, eine zentrale Datenbank, die Rechtsvorschriften, frühere Erkenntnisse und Rechtsprechung zu Cyberkriminalität und elektronischen Beweisen enthält. Die Absicht des Cybercrime Repository ist es, Länder und Regierungen bei ihren Versuchen zu unterstützen, Cyberkriminelle zu verfolgen und zu stoppen.

Rechtsvorschriften zur Bekämpfung der Internetkriminalität können für die breite Öffentlichkeit gelten oder sektorspezifisch sein und sich nur auf bestimmte Arten von Unternehmen erstrecken. Beispielsweise konzentriert sich der Gramm-Leach-Bliley Act (GLBA) auf Finanzinstitute und regelt die Implementierung schriftlicher Richtlinien und Verfahren, die die Sicherheit und Vertraulichkeit von Kundendatensätzen verbessern und gleichzeitig private Informationen vor Bedrohungen und unbefugtem Zugriff und unbefugter Verwendung schützen sollen.

Es wurden weitere Rechtsvorschriften zur Bekämpfung spezifischer Cyberkriminalität wie Cybermobbing und Online-Belästigung erlassen. Etwas mehr als die Hälfte der US-Bundesstaaten hat Gesetze erlassen, die sich direkt mit diesen Verbrechen befassen.

Zum Beispiel zitiert Massachusetts Gesetz, dass Online-Belästigung ein Verbrechen ist, das mit einer Geldstrafe von bis zu $ 1.000, maximal zweieinhalb Jahren Gefängnis oder beides bestraft wird. In Tennessee gilt Online-Belästigung und Stalking als Vergehen der Klasse A, und ein verurteilter Cyberkrimineller kann mit einer Gefängnisstrafe von höchstens 11 Monaten und 29 Tagen, einer Geldstrafe von bis zu 2.500 US-Dollar oder beidem rechnen.