Che cos’è la criminalità informatica?

La criminalità informatica è qualsiasi attività criminale che coinvolge un computer, un dispositivo collegato in rete o una rete.

Mentre la maggior parte dei crimini informatici vengono effettuati al fine di generare profitto per i criminali informatici, alcuni crimini informatici vengono effettuati contro computer o dispositivi direttamente per danneggiarli o disabilitarli. Altri utilizzano computer o reti per diffondere malware, informazioni illegali, immagini o altri materiali. Alcuni crimini informatici fanno entrambe le cose i cioè., computer di destinazione per infettarli con un virus informatico, che viene poi diffuso ad altre macchine e, a volte, intere reti.

Un effetto primario della criminalità informatica è finanziario. Cybercrime può includere molti diversi tipi di attività criminali profit-driven, tra cui attacchi ransomware, e-mail e frodi su internet, e la frode di identità, così come i tentativi di rubare conto finanziario, carta di credito o altre informazioni della carta di pagamento.

I criminali informatici possono indirizzare le informazioni private o i dati aziendali di un individuo per il furto e la rivendita. Poiché molti lavoratori si stabiliscono in routine di lavoro a distanza a causa della pandemia, i crimini informatici dovrebbero aumentare di frequenza in 2021, rendendo particolarmente importante proteggere i dati di backup.

la Definizione di criminalità informatica

Il Dipartimento di Giustizia AMERICANO (DOJ) divide il crimine informatico in tre categorie:

- reati in cui il dispositivo di elaborazione di destinazione, ad esempio, per ottenere l’accesso alla rete;

- reati in cui il computer è usato come un’arma, ad esempio, per lanciare attacchi denial-of-service (DoS) attacco di; e

- crimini in cui il computer viene utilizzato come accessorio di un crimine — ad esempio, utilizzando un computer per memorizzare i dati ottenuti illegalmente.

La Convenzione del Consiglio d’Europa sulla criminalità informatica, di cui gli Stati Uniti sono firmatari, definisce la criminalità informatica come una vasta gamma di attività dannose, tra cui l’intercettazione illegale di dati, interferenze di sistema che compromettono l’integrità e la disponibilità della rete e violazioni del copyright.

La necessità della connettività internet ha permesso un aumento del volume e del ritmo delle attività di criminalità informatica perché il criminale non ha più bisogno di essere fisicamente presente quando commette un crimine. La velocità, la convenienza, l’anonimato e la mancanza di confini di Internet rendono più facili da eseguire le variazioni informatiche dei reati finanziari, come ransomware, frode e riciclaggio di denaro, nonché reati come stalking e bullismo.

L’attività criminale informatica può essere svolta da individui o gruppi con relativamente poca abilità tecnica, o da gruppi criminali globali altamente organizzati che possono includere sviluppatori qualificati e altri con competenze pertinenti. Per ridurre ulteriormente le possibilità di rilevamento e perseguimento, i criminali informatici spesso scelgono di operare in paesi con leggi sulla criminalità informatica deboli o inesistenti.

Come funziona la criminalità informatica

Gli attacchi informatici possono iniziare ovunque ci siano dati digitali, opportunità e motivazioni. I criminali informatici includono tutti, dall’utente solitario impegnato nel cyberbullismo agli attori sponsorizzati dallo stato, come i servizi segreti cinesi.

I crimini informatici generalmente non si verificano nel vuoto; sono, in molti modi, distribuiti in natura. Cioè, i criminali informatici in genere si basano su altri attori per completare il crimine. Questo è se è il creatore di malware che utilizza il dark web per vendere il codice, il distributore di prodotti farmaceutici illegali che utilizzano broker di criptovaluta per detenere denaro virtuale in deposito a garanzia o attori di minacce statali che si affidano a subappaltatori tecnologici per rubare la proprietà intellettuale (IP).

I criminali informatici utilizzano vari vettori di attacco per effettuare i loro attacchi informatici e sono costantemente alla ricerca di nuovi metodi e tecniche per raggiungere i loro obiettivi, evitando il rilevamento e l’arresto.

I criminali informatici spesso svolgono le loro attività utilizzando malware e altri tipi di software, ma l’ingegneria sociale è spesso una componente importante per l’esecuzione della maggior parte dei tipi di criminalità informatica. Le e-mail di phishing sono un altro componente importante per molti tipi di criminalità informatica, ma soprattutto per attacchi mirati, come business email compromise (BEC), in cui l’attaccante tenta di impersonare, via e-mail, un imprenditore al fine di convincere i dipendenti a pagare fatture false.

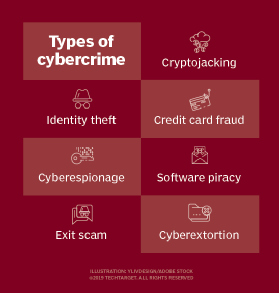

Tipi di criminalità informatica

Come accennato in precedenza, ci sono molti diversi tipi di criminalità informatica. La maggior parte dei crimini informatici vengono effettuati con l’aspettativa di guadagno finanziario da parte degli aggressori, anche se i modi in cui i criminali informatici mirano a essere pagati possono variare. Alcuni tipi specifici di crimini informatici includono quanto segue:

- Cyberextortion: Un crimine che coinvolge un attacco o la minaccia di un attacco accoppiato con una richiesta di denaro per fermare l’attacco. Una forma di cyberextortion è l’attacco ransomware. Qui, l’attaccante ottiene l’accesso ai sistemi di un’organizzazione e crittografa i suoi documenti e file-qualsiasi cosa di potenziale valore-rendendo i dati inaccessibili fino al pagamento di un riscatto. Di solito, questo è in qualche forma di criptovaluta, come bitcoin.

- Cryptojacking:un attacco che utilizza script per estrarre criptovalute all’interno dei browser senza il consenso dell’utente. Gli attacchi di cryptojacking possono comportare il caricamento di software di mining di criptovaluta nel sistema della vittima. Tuttavia, molti attacchi dipendono dal codice JavaScript che esegue il mining nel browser se il browser dell’utente ha una scheda o una finestra aperta sul sito dannoso. Nessun malware deve essere installato in quanto il caricamento della pagina interessata esegue il codice di mining nel browser.

- Furto di identità:Un attacco che si verifica quando un individuo accede a un computer per raccogliere le informazioni personali di un utente, che poi usano per rubare l’identità di quella persona o accedere ai loro conti di valore, come le carte bancarie e di credito. I criminali informatici acquistano e vendono informazioni di identità sui mercati darknet, offrendo conti finanziari, così come altri tipi di conti, come servizi di streaming video, webmail, streaming video e audio, aste online e altro ancora. Le informazioni sulla salute personale sono un altro obiettivo frequente per i ladri di identità.

- Frode con carta di credito: Un attacco che si verifica quando gli hacker si infiltrano nei sistemi dei rivenditori per ottenere la carta di credito e/o le informazioni bancarie dei loro clienti. Le carte di pagamento rubate possono essere acquistate e vendute alla rinfusa sui mercati darknet, dove i gruppi di hacking che hanno rubato quantità di massa di carte di credito traggono profitto vendendo a criminali informatici di livello inferiore che traggono profitto attraverso frodi con carte di credito contro singoli account.

- Cyberespionage: Un crimine che coinvolge un criminale informatico che hack in sistemi o reti per ottenere l’accesso a informazioni riservate detenute da un governo o altra organizzazione. Gli attacchi possono essere motivati dal profitto o dall’ideologia. Le attività di cyberespionage possono includere ogni tipo di attacco informatico per raccogliere, modificare o distruggere i dati, nonché l’utilizzo di dispositivi connessi alla rete, come webcam o telecamere TV a circuito chiuso (CCTV), per spiare un individuo o un gruppo mirato e monitorare le comunicazioni, incluse e-mail, messaggi di testo e messaggi istantanei.

- Pirateria software: Un attacco che comporta la copia illecita, la distribuzione e l’uso di programmi software con l’intenzione di uso commerciale o personale. Violazioni dei marchi, violazioni del copyright e violazioni dei brevetti sono spesso associati a questo tipo di criminalità informatica.

- Exit scam: Il dark web, non a caso, ha dato origine alla versione digitale di un vecchio crimine noto come exit scam. Nella forma odierna, gli amministratori del dark web deviano la valuta virtuale detenuta nei conti di deposito a garanzia del mercato ai propri conti-essenzialmente, criminali che rubano da altri criminali.

Esempi comuni di criminalità informatica

Alcuni degli attacchi informatici più comunemente visti includono attacchi DOS distribuiti (DDoS), che vengono spesso utilizzati per arrestare sistemi e reti. Questo tipo di attacco utilizza il protocollo di comunicazione di una rete contro di esso schiacciando la sua capacità di rispondere alle richieste di connessione. Gli attacchi DDoS a volte vengono eseguiti semplicemente per motivi dannosi o come parte di uno schema di cyberextortion, ma possono anche essere utilizzati per distrarre l’organizzazione vittima da qualche altro attacco o exploit effettuato allo stesso tempo.

Infettare sistemi e reti con malware è un esempio di attacco utilizzato per danneggiare il sistema o danneggiare gli utenti. Questo può essere fatto danneggiando il sistema, software o dati memorizzati sul sistema. Gli attacchi ransomware sono simili, ma il malware agisce crittografando o chiudendo i sistemi delle vittime fino al pagamento di un riscatto.

Le campagne di phishing vengono utilizzate per infiltrarsi nelle reti aziendali. Questo può essere inviando email fraudolente agli utenti di un’organizzazione, attirandoli a scaricare allegati o fare clic su link che poi diffondono virus o malware ai loro sistemi e attraverso i loro sistemi alle reti della loro azienda.

Gli attacchi con credenziali sono quando un criminale informatico mira a rubare o indovinare ID utente e password per i sistemi o gli account personali della vittima. Possono essere effettuati attraverso l’uso di attacchi di forza bruta installando software keylogger o sfruttando vulnerabilità nel software o hardware che possono esporre le credenziali della vittima.

I criminali informatici possono anche tentare di dirottare un sito web per modificare o eliminare contenuti o per accedere o modificare i database senza autorizzazione. Per esempio, un utente malintenzionato potrebbe utilizzare un SQL (Structured Query Language) iniezione sfruttare per inserire codice dannoso in un sito web, che può quindi essere utilizzato per sfruttare le vulnerabilità del sito di database, consentire a un hacker di accedere e manomettere i record o di ottenere l’accesso non autorizzato a informazioni sensibili e dati, come cliente, password, numeri di carte di credito, informazioni di identificazione personale (PII), segreti commerciali e IP.

Altri esempi comuni di criminalità informatica includono il gioco d’azzardo illegale, la vendita di oggetti illegali – come armi, droghe o merci contraffatte-e la sollecitazione, produzione, possesso o distribuzione di materiale pedopornografico.

Effetti della criminalità informatica sulle imprese

Il costo reale della criminalità informatica è difficile da valutare con precisione. In 2018, McAfee ha pubblicato un rapporto sull’impatto economico della criminalità informatica che ha stimato che il costo annuale probabile per l’economia globale è stato di quasi billion 600 miliardi, rispetto a billion 45 miliardi in 2014.

Mentre le perdite finanziarie dovute alla criminalità informatica possono essere significative, le aziende possono anche subire altre conseguenze disastrose a causa di attacchi informatici criminali, tra cui i seguenti:

- I danni alla percezione degli investitori dopo una violazione della sicurezza possono causare un calo del valore di un’azienda.

- Oltre a potenziali cali del prezzo delle azioni, le imprese potrebbero anche affrontare un aumento dei costi per l’indebitamento e maggiori difficoltà a raccogliere più capitale a causa di un attacco informatico.

- La perdita di dati sensibili dei clienti può comportare multe e sanzioni per le aziende che non hanno protetto i dati dei propri clienti. Le aziende possono anche essere citato in giudizio per la violazione dei dati.

- L’identità del marchio danneggiata e la perdita di reputazione dopo un attacco informatico minano la fiducia dei clienti in un’azienda e la capacità di tale azienda di mantenere al sicuro i propri dati finanziari. A seguito di un attacco informatico, le aziende non solo perdono i clienti attuali, ma perdono anche la capacità di acquisire nuovi clienti.

- Le aziende possono anche sostenere costi diretti da un attacco informatico criminale, tra cui l’aumento dei costi dei premi assicurativi e il costo di assunzione di società di sicurezza informatica per fare la risposta agli incidenti e la bonifica, così come le pubbliche relazioni (PR) e altri servizi relativi a un attacco.

Effetti della criminalità informatica sulla difesa nazionale

I crimini informatici possono avere implicazioni per la salute pubblica e la sicurezza nazionale, rendendo la criminalità informatica una delle principali priorità del Dipartimento di Giustizia. Negli Stati Uniti., a livello federale, il Federal Bureau of Investigation’s (FBI) Cyber Division è l’agenzia all’interno DOJ che è incaricato di combattere la criminalità informatica. Il Department of Homeland Security (DHS) vede rafforzare la sicurezza e la resilienza del cyberspazio come un’importante missione di sicurezza nazionale. Agenzie come il Servizio segreto degli Stati Uniti (USSS) e U. S. Immigration and Customs Enforcement (ICE) hanno divisioni speciali dedicate alla lotta alla criminalità informatica.

L’Electronic Crimes Task Force (ECTF) dell’USSS indaga su casi che coinvolgono crimini elettronici, in particolare attacchi alle infrastrutture finanziarie e critiche della nazione. USSS gestisce anche il National Computer Forensics Institute (NCFI), che fornisce forze dell’ordine statali e locali, giudici e pubblici ministeri con formazione in informatica forense.

L’Internet Crime Complaint Center (IC3), una partnership tra l’FBI, il National White Collar Crime Center (NW3C) e il Bureau of Justice Assistance (BJA), accetta reclami online da vittime di crimini su Internet o terze parti interessate.

Come prevenire la criminalità informatica

Anche se potrebbe non essere possibile sradicare completamente la criminalità informatica e garantire la completa sicurezza di Internet, le aziende possono ridurre la loro esposizione all’it mantenendo un’efficace strategia di sicurezza informatica utilizzando un approccio approfondito alla difesa per proteggere sistemi, reti e dati.

Cybercrime rischi possono essere ridotti con la seguente procedura:

- sviluppare politiche chiare e procedure per le aziende e per i dipendenti;

- creare cybersecurity incidente piani di intervento a sostegno di tali politiche e procedure;

- delineare le misure di sicurezza che sono in atto su come proteggere i sistemi e dati aziendali;

- utilizzare l’autenticazione a due fattori (2FA) le app o fisico chiavi di sicurezza;

- attivare 2FA su ogni account online quando possibile;

- verbalmente verificare l’autenticità della richiesta da inviare soldi parlando di un gestore finanziario;

- creare un sistema di rilevamento delle intrusioni (IDS) regole di bandiera e-mail con le estensioni simili a e-mail aziendale;

- controllare con attenzione tutte le e-mail le richieste per il trasferimento di fondi per determinare se le richieste sono fuori dell’ordinario;

- continuamente la formazione dei lavoratori sulla sicurezza informatica le politiche e le procedure e cosa fare in caso di violazioni della sicurezza;

- mantenere siti web, endpoint, dispositivi e sistemi di corrente con tutti i software di rilasciare aggiornamenti o patch; e

- esegui regolarmente il backup di dati e informazioni per ridurre i danni in caso di attacco ransomware o violazione dei dati.

La sicurezza delle informazioni e la resistenza agli attacchi della criminalità informatica possono essere create anche crittografando dischi rigidi locali e piattaforme di posta elettronica, utilizzando una rete privata virtuale (VPN) e utilizzando un server DNS (Domain Name System) privato e sicuro.

Legislazione e agenzie sulla criminalità informatica

Come accennato in precedenza, sono state istituite varie agenzie governative statunitensi per occuparsi specificamente del monitoraggio e della gestione degli attacchi informatici. La divisione informatica dell’FBI è l’agenzia federale principale per affrontare gli attacchi di criminali informatici, terroristi o avversari all’estero. All’interno del DHS è la Cybersecurity and Infrastructure Security Agency (CISA). Questo gruppo coordina tra il settore privato e le organizzazioni governative per proteggere le infrastrutture critiche.

Inoltre, il Cyber Crimes Center (C3) fornisce servizi tecnici basati su computer che supportano le indagini nazionali e internazionali incluse nel portafoglio HSI (Homeland Security Investigations) delle autorità doganali e dell’immigrazione. C3 si concentra sui crimini informatici che coinvolgono attività illegali transfrontaliere. È responsabile della ricerca e del targeting di tutti i crimini informatici all’interno della giurisdizione HSI. C3 comprende la Cyber Crimes Unit (CCU), la Child Exploitation Investigations Unit (CEIU) e la Computer Forensics Unit (CFU).

Diverse leggi e legislazione sono state emanate in aggiunta alle agenzie che sono state istituite per affrontare la criminalità informatica. Nel 2015, l’Ufficio delle Nazioni Unite per la droga e il crimine (UNODC) ha rilasciato il cybercrime repository, che è un database centrale che include la legislazione, i risultati precedenti e la giurisprudenza sulla criminalità informatica e le prove elettroniche. L’intenzione del repository cybercrime è di assistere i paesi e i governi nei loro tentativi di perseguire e fermare i criminali informatici.

La legislazione in materia di criminalità informatica può essere applicabile al grande pubblico o può essere settoriale, estendendosi solo a determinati tipi di società. Ad esempio, il Gramm-Leach-Bliley Act (GLBA) si concentra sulle istituzioni finanziarie e regola l’implementazione di politiche e procedure scritte che dovrebbero migliorare la sicurezza e la riservatezza dei record dei clienti, proteggendo al contempo le informazioni private da minacce e accessi e usi non autorizzati.

Altre normative sono state stabilite per affrontare specifici crimini informatici, come il cyberbullismo e le molestie online. Poco più della metà degli Stati Uniti ha implementato leggi che trattano direttamente questi crimini.

Ad esempio, la legge del Massachusetts cita che le molestie online sono un crimine punibile con una multa fino a $1.000, un massimo di due anni e mezzo di carcere o entrambi. In Tennessee, molestie online e lo stalking è considerato un reato di classe A, e un criminale informatico condannato può affrontare una pena detentiva di, al massimo, 11 mesi e 29 giorni, una multa fino a $2.500 o entrambi.