¿Qué es el cibercrimen?

El ciberdelito es cualquier actividad delictiva que involucre una computadora, un dispositivo en red o una red.

Mientras que la mayoría de los delitos cibernéticos se llevan a cabo con el fin de generar beneficios para los ciberdelincuentes, algunos delitos cibernéticos se llevan a cabo contra computadoras o dispositivos directamente para dañarlos o deshabilitarlos. Otros utilizan computadoras o redes para difundir malware, información ilegal, imágenes u otros materiales. Algunos ciberdelincuentes hacen las dos cosas i i. e., los equipos objetivo para infectarlos con un virus informático, que luego se propaga a otras máquinas y, a veces, a redes enteras.

Un efecto principal de la ciberdelincuencia es financiero. El delito cibernético puede incluir muchos tipos diferentes de actividad delictiva con fines de lucro, incluidos ataques de ransomware, fraude por correo electrónico e Internet y fraude de identidad, así como intentos de robar información de cuentas financieras, tarjetas de crédito u otra información de tarjetas de pago.

Los ciberdelincuentes pueden atacar la información privada o los datos corporativos de un individuo para robo y reventa. A medida que muchos trabajadores se instalan en rutinas de trabajo remotas debido a la pandemia, se espera que los delitos informáticos aumenten en frecuencia en 2021, por lo que es especialmente importante proteger los datos de copia de seguridad.

Definición del delito cibernético

El Departamento de Justicia de los Estados Unidos (DOJ) divide el delito cibernético en tres categorías:

- delitos en los que el dispositivo informático es el objetivo , por ejemplo, para obtener acceso a la red;

- delitos en los que el ordenador se utiliza como arma, por ejemplo, para lanzar un ataque de denegación de servicio (DoS); y

- delitos en los que la computadora se utiliza como cómplice de un delito, por ejemplo, el uso de una computadora para almacenar datos obtenidos ilegalmente.

El Convenio del Consejo de Europa sobre Ciberdelincuencia, del que Estados Unidos es signatario, define la ciberdelincuencia como una amplia gama de actividades maliciosas, incluida la interceptación ilegal de datos, las interferencias en el sistema que comprometen la integridad y disponibilidad de la red, y las infracciones de los derechos de autor.

La necesidad de conectividad a Internet ha permitido aumentar el volumen y el ritmo de las actividades de ciberdelincuencia, ya que el delincuente ya no necesita estar físicamente presente cuando comete un delito. La velocidad, la comodidad, el anonimato y la falta de fronteras de Internet hacen que las variaciones informáticas de los delitos financieros, como el ransomware, el fraude y el lavado de dinero, así como los delitos como el acoso y el acoso, sean más fáciles de llevar a cabo.

La actividad delictiva cibernética puede ser llevada a cabo por individuos o grupos con relativamente poca habilidad técnica, o por grupos delictivos mundiales altamente organizados que pueden incluir desarrolladores calificados y otras personas con experiencia pertinente. Para reducir aún más las posibilidades de detección y enjuiciamiento, los ciberdelincuentes a menudo optan por operar en países con leyes de ciberdelincuencia débiles o inexistentes.

Cómo funciona la ciberdelincuencia

Los ataques de ciberdelincuencia pueden comenzar dondequiera que haya datos digitales, oportunidades y motivos. Los ciberdelincuentes incluyen a todos, desde el usuario solitario involucrado en el ciberacoso hasta actores patrocinados por el Estado, como los servicios de inteligencia de China.

Los delitos informáticos generalmente no ocurren en el vacío; en muchos sentidos, están distribuidos en la naturaleza. Es decir, los ciberdelincuentes suelen confiar en otros actores para completar el delito. Se trata de si es el creador de malware que utiliza la web oscura para vender código, el distribuidor de productos farmacéuticos ilegales que utiliza corredores de criptomonedas para mantener dinero virtual en fideicomiso o los actores de amenazas estatales que dependen de subcontratistas de tecnología para robar propiedad intelectual (PI).

Los ciberdelincuentes utilizan diversos vectores de ataque para llevar a cabo sus ciberataques y buscan constantemente nuevos métodos y técnicas para lograr sus objetivos, evitando al mismo tiempo la detección y la detención.

Los ciberdelincuentes a menudo llevan a cabo sus actividades utilizando malware y otros tipos de software, pero la ingeniería social es a menudo un componente importante para ejecutar la mayoría de los tipos de ciberdelincuencia. Los correos electrónicos de phishing son otro componente importante de muchos tipos de ciberdelincuencia, pero especialmente para ataques dirigidos, como el compromiso de correo electrónico de negocios (BEC), en el que el atacante intenta hacerse pasar, por correo electrónico, por el propietario de un negocio para convencer a los empleados de que paguen facturas falsas.

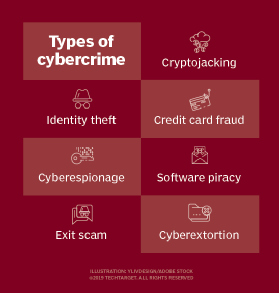

Tipos de delitos cibernéticos

Como se mencionó anteriormente, hay muchos tipos diferentes de delitos cibernéticos. La mayoría de los ciberdelincuentes se llevan a cabo con la expectativa de obtener ganancias financieras por parte de los atacantes, aunque las formas en que los ciberdelincuentes intentan cobrar pueden variar. Algunos tipos específicos de delitos cibernéticos incluyen los siguientes:

- Ciberextorsión: Un delito que implica un ataque o amenaza de ataque junto con una demanda de dinero para detener el ataque. Una forma de ciberextorsión es el ataque de ransomware. Aquí, el atacante obtiene acceso a los sistemas de una organización y encripta sus documentos y archivos, cualquier cosa de valor potencial, haciendo que los datos sean inaccesibles hasta que se pague un rescate. Por lo general, esto es en algún tipo de criptomoneda, como bitcoin.

- Cryptojacking: Un ataque que utiliza scripts para minar criptomonedas dentro de navegadores sin el consentimiento del usuario. Los ataques de criptojacking pueden implicar cargar software de minería de criptomonedas en el sistema de la víctima. Sin embargo, muchos ataques dependen del código JavaScript que realiza la minería en el navegador si el navegador del usuario tiene una pestaña o ventana abierta en el sitio malicioso. No es necesario instalar malware, ya que al cargar la página afectada se ejecuta el código de minería en el navegador.

- Robo de identidad:Un ataque que ocurre cuando una persona accede a una computadora para obtener información personal de un usuario, que luego usa para robar la identidad de esa persona o acceder a sus valiosas cuentas, como tarjetas bancarias y de crédito. Los ciberdelincuentes compran y venden información de identidad en los mercados de la red oscura, ofreciendo cuentas financieras, así como otros tipos de cuentas, como servicios de transmisión de video, correo web, transmisión de video y audio, subastas en línea y más. La información de salud personal es otro objetivo frecuente para los ladrones de identidad.Fraude con tarjeta de crédito

- : Un ataque que ocurre cuando los piratas informáticos se infiltran en los sistemas de los minoristas para obtener la tarjeta de crédito y/o la información bancaria de sus clientes. Las tarjetas de pago robadas se pueden comprar y vender a granel en los mercados de la red oscura, donde los grupos de hackers que han robado cantidades masivas de tarjetas de crédito se benefician al venderlas a ciberdelincuentes de nivel inferior que se benefician a través del fraude de tarjetas de crédito contra cuentas individuales.

- Ciberespionaje: Un delito que involucra a un ciberdelincuente que hackea sistemas o redes para obtener acceso a información confidencial en poder de un gobierno u otra organización. Los ataques pueden estar motivados por el lucro o por la ideología. Las actividades de ciberespionaje pueden incluir todo tipo de ciberataque para recopilar, modificar o destruir datos, así como el uso de dispositivos conectados a la red, como cámaras web o cámaras de circuito cerrado de televisión (CCTV), para espiar a un individuo o grupo objetivo y monitorear las comunicaciones, incluidos correos electrónicos, mensajes de texto y mensajes instantáneos.

- Piratería de software: Un ataque que implica la copia, distribución y uso ilícitos de programas de software con intención de uso comercial o personal. Las violaciones de marcas registradas, de derechos de autor y de patentes a menudo se asocian con este tipo de delito cibernético.

- Estafa de salida :La web oscura, como era de esperar, ha dado lugar a la versión digital de un antiguo delito conocido como la estafa de salida. En la forma actual, los administradores de la web oscura desvían la moneda virtual mantenida en las cuentas de depósito en garantía del mercado a sus propias cuentas, esencialmente, delincuentes que roban a otros criminales.

Ejemplos comunes de ciberdelincuencia

Algunos de los ataques de ciberdelincuencia más comunes incluyen ataques distribuidos DoS (DDoS), que a menudo se utilizan para apagar sistemas y redes. Este tipo de ataque utiliza el protocolo de comunicaciones propio de una red contra ella al abrumar su capacidad para responder a las solicitudes de conexión. Los ataques DDoS a veces se llevan a cabo simplemente por razones maliciosas o como parte de un esquema de ciberextorsión, pero también se pueden usar para distraer a la organización de la víctima de algún otro ataque o explotación llevado a cabo al mismo tiempo.

Infectar sistemas y redes con malware es un ejemplo de ataque utilizado para dañar el sistema o dañar a los usuarios. Esto se puede hacer dañando el sistema, el software o los datos almacenados en el sistema. Los ataques de ransomware son similares, pero el malware actúa cifrando o cerrando los sistemas de las víctimas hasta que se paga un rescate.

Las campañas de phishing se utilizan para infiltrarse en redes corporativas. Esto puede ser enviando correos electrónicos fraudulentos a los usuarios de una organización, tentándolos a descargar archivos adjuntos o hacer clic en enlaces que luego propagan virus o malware a sus sistemas y, a través de sus sistemas, a las redes de su empresa.

Los ataques de credenciales son cuando un ciberdelincuente intenta robar o adivinar identificaciones de usuario y contraseñas de los sistemas o cuentas personales de la víctima. Pueden llevarse a cabo mediante el uso de ataques de fuerza bruta mediante la instalación de software keylogger o explotando vulnerabilidades en software o hardware que pueden exponer las credenciales de la víctima.

Los ciberdelincuentes también pueden intentar secuestrar un sitio web para cambiar o eliminar contenido o para acceder o modificar bases de datos sin autorización. Por ejemplo, un atacante puede usar un exploit de inyección de Lenguaje de Consulta Estructurado (SQL) para insertar código malicioso en un sitio web, que luego se puede usar para explotar vulnerabilidades en la base de datos del sitio web, lo que permite a un hacker acceder y manipular registros u obtener acceso no autorizado a información y datos confidenciales, como contraseñas de clientes, números de tarjetas de crédito, información de identificación personal (PII), secretos comerciales e IP.

Otros ejemplos comunes de ciberdelincuencia son los juegos de azar ilegales, la venta de artículos ilegales, como armas, drogas o productos falsificados, y la solicitud, producción, posesión o distribución de pornografía infantil.

Efectos de la ciberdelincuencia en las empresas

El verdadero costo de la ciberdelincuencia es difícil de evaluar con precisión. En 2018, McAfee publicó un informe sobre el impacto económico de la ciberdelincuencia que estimaba que el costo anual probable para la economía mundial era de casi 600.000 millones de dólares, frente a los 45.000 millones de dólares de 2014.

Si bien las pérdidas financieras debidas a la ciberdelincuencia pueden ser significativas, las empresas también pueden sufrir otras consecuencias desastrosas como resultado de los ciberataques criminales, incluidas las siguientes:

- El daño a la percepción de los inversores después de una brecha de seguridad puede causar una caída en el valor de una empresa.

- Además de las posibles caídas de los precios de las acciones, las empresas también pueden enfrentar mayores costos de endeudamiento y mayores dificultades para obtener más capital como resultado de un ciberataque.

- La pérdida de datos confidenciales de los clientes puede dar lugar a multas y sanciones para las empresas que no han protegido los datos de sus clientes. Las empresas también pueden ser demandadas por la violación de datos.

- La identidad de marca dañada y la pérdida de reputación después de un ciberataque socavan la confianza de los clientes en una empresa y la capacidad de esa empresa para mantener seguros sus datos financieros. Después de un ciberataque, las empresas no solo pierden clientes actuales, sino que también pierden la capacidad de obtener nuevos clientes.

- Las empresas también pueden incurrir en costos directos de un ciberataque delictivo, incluido el aumento de los costos de las primas de seguro y el costo de contratar compañías de ciberseguridad para hacer respuesta a incidentes y remediación, así como relaciones públicas y otros servicios relacionados con un ataque.

Efectos del delito cibernético en la defensa nacional

Los delitos cibernéticos pueden tener implicaciones para la salud pública y la seguridad nacional, por lo que el delito informático es una de las principales prioridades del Departamento de Justicia. En los estados UNIDOS, a nivel federal, la División Cibernética de la Oficina Federal de Investigaciones (FBI) es la agencia dentro del Departamento de Justicia que se encarga de combatir el delito cibernético. El Departamento de Seguridad Nacional (DHS) considera que el fortalecimiento de la seguridad y la resiliencia del ciberespacio es una importante misión de seguridad nacional. Agencias como el Servicio Secreto de los Estados Unidos (USSS) y el Servicio de Inmigración y Control de Aduanas de los Estados Unidos (ICE) tienen divisiones especiales dedicadas a combatir el delito cibernético.

El Grupo de Trabajo de Delitos Electrónicos (ECTF) del USSS investiga casos que involucran delitos electrónicos, en particular ataques a las infraestructuras financieras y críticas de la nación. USSS también dirige el Instituto Nacional de Informática Forense (NCFI, por sus siglas en inglés), que proporciona capacitación en informática forense a las fuerzas del orden, jueces y fiscales estatales y locales.

El Centro de Denuncias de Delitos en Internet (IC3), una asociación entre el FBI, el Centro Nacional de Delitos de Cuello Blanco (NW3C) y la Oficina de Asistencia Judicial (BJA), acepta denuncias en línea de víctimas de delitos en Internet o terceros interesados.

Cómo prevenir la ciberdelincuencia

Si bien es posible que no sea posible erradicar completamente la ciberdelincuencia y garantizar una seguridad completa en Internet, las empresas pueden reducir su exposición a la ti manteniendo una estrategia de ciberseguridad efectiva utilizando un enfoque de defensa en profundidad para proteger los sistemas, las redes y los datos.

Los riesgos de ciberdelincuencia se pueden reducir con los siguientes pasos:

- desarrollar políticas y procedimientos claros para la empresa y los empleados;

- crear planes de respuesta a incidentes de ciberseguridad para respaldar estas políticas y procedimientos;

- describir las medidas de seguridad que existen sobre cómo proteger los sistemas y los datos corporativos;

- usar aplicaciones de autenticación de dos factores (2FA) o claves de seguridad físicas;

- activar 2FA en cada cuenta en línea cuando sea posible;

- verificar verbalmente la autenticidad de las solicitudes de envío de dinero hablando con un gerente financiero;

- crear reglas de sistema de detección de intrusos (IDS) que marcan los correos electrónicos con extensiones similares a los correos electrónicos de la empresa;

- examinar cuidadosamente todas las solicitudes de transferencia de fondos por correo electrónico para determinar si las solicitudes son fuera de lo común;

- capacitar continuamente a los empleados sobre políticas y procedimientos de ciberseguridad y qué hacer en caso de sitios web, dispositivos de punto final y sistemas actualizados con todas las actualizaciones o parches de la versión de software; y

- realice copias de seguridad de datos e información con regularidad para reducir el daño en caso de ataque de ransomware o violación de datos.

La seguridad de la información y la resistencia a los ataques de ciberdelincuencia también se pueden crear cifrando discos duros locales y plataformas de correo electrónico, utilizando una red privada virtual (VPN) y un servidor de sistema de nombres de dominio (DNS) privado y seguro.

Legislación y agencias de delitos cibernéticos

Como se mencionó anteriormente, se han establecido varias agencias gubernamentales de los Estados Unidos para ocuparse específicamente del monitoreo y la gestión de los ataques de delitos cibernéticos. La División Cibernética del FBI es la principal agencia federal para hacer frente a los ataques de ciberdelincuentes, terroristas o adversarios en el extranjero. Dentro del DHS se encuentra la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA). Este grupo coordina entre el sector privado y las organizaciones gubernamentales para proteger la infraestructura crítica.

Además, el Centro de Delitos Cibernéticos (C3) proporciona servicios técnicos basados en computadoras que apoyan las investigaciones nacionales e internacionales incluidas en la cartera de Investigaciones de Seguridad Nacional (HSI) de las autoridades de inmigración y aduanas. C3 se centra en los delitos cibernéticos que implican actividades ilegales transfronterizas. Es responsable de encontrar y atacar todos los delitos cibernéticos dentro de la jurisdicción de HSI. C3 incluye la Dependencia de Delitos Cibernéticos, la Dependencia de Investigación de la Explotación Infantil y la Dependencia de Informática Forense.

Se han promulgado varias leyes y legislación, además de los organismos que se han establecido para hacer frente al delito cibernético. En 2015, la Oficina de las Naciones Unidas contra la Droga y el Delito (UNODC) publicó el repositorio de delitos cibernéticos, que es una base de datos central que incluye legislación, hallazgos anteriores y jurisprudencia sobre delitos cibernéticos y pruebas electrónicas. La intención del repositorio de delitos cibernéticos es ayudar a los países y gobiernos en sus intentos de enjuiciar y detener a los ciberdelincuentes.

La legislación relativa a la ciberdelincuencia puede ser aplicable al público en general, o puede ser sectorial y extenderse únicamente a determinados tipos de empresas. Por ejemplo, la Ley Gramm-Leach-Bliley (GLBA) se centra en las instituciones financieras y regula la aplicación de políticas y procedimientos escritos que deben mejorar la seguridad y confidencialidad de los registros de los clientes, al tiempo que protege la información privada de amenazas y acceso y uso no autorizados.

Se ha establecido otra legislación para hacer frente a delitos informáticos específicos, como el acoso cibernético y el acoso en línea. Un poco más de la mitad de los estados de Estados Unidos han implementado leyes que tratan directamente con estos crímenes.

Por ejemplo, la ley de Massachusetts cita que el acoso en línea es un delito que se castiga con una multa de hasta 1 1,000, un máximo de dos años y medio de cárcel o ambos. En Tennessee, el acoso y el acoso en línea se consideran delitos menores de Clase A, y un ciberdelincuente condenado puede enfrentar una sentencia de cárcel de, como máximo, 11 meses y 29 días, una multa de hasta 2 2,500 o ambas cosas.