co to jest cyberprzestępczość?

cyberprzestępczość to każde przestępstwo, które dotyczy komputera,urządzenia sieciowego lub sieci.

podczas gdy większość cyberprzestępstw jest przeprowadzana w celu generowania zysków dla cyberprzestępców, niektóre cyberprzestępstwa są przeprowadzane przeciwko komputerom lub urządzeniom bezpośrednio w celu ich uszkodzenia lub wyłączenia. Inni używają komputerów lub sieci do rozpowszechniania złośliwego oprogramowania, nielegalnych informacji, obrazów lub innych materiałów. Niektóre cyberprzestępstwa robią jedno i drugie-tzn., atakować komputery, aby zainfekować je wirusem komputerowym, który następnie rozprzestrzenia się na inne maszyny, a czasami na całe sieci.

podstawowym skutkiem cyberprzestępczości są Finanse. Cyberprzestępczość może obejmować wiele różnych rodzajów działalności przestępczej ukierunkowanej na zysk, w tym ataki typu ransomware, oszustwa e-mailowe i internetowe oraz oszustwa związane z tożsamością, a także próby kradzieży konta finansowego, karty kredytowej lub innych informacji o karcie płatniczej.

cyberprzestępcy mogą celować w prywatne informacje lub dane firmowe osoby w celu kradzieży i odsprzedaży. Ponieważ wielu pracowników z powodu pandemii korzysta z procedur pracy zdalnej, oczekuje się, że w 2021 r.cyberprzestępstwa będą coraz częstsze, co sprawi, że ochrona danych kopii zapasowych będzie szczególnie ważna.

Definiowanie cyberprzestępczości

Departament Sprawiedliwości USA dzieli cyberprzestępczość na trzy kategorie:

- przestępstwa, w których celem jest urządzenie komputerowe-na przykład w celu uzyskania dostępu do sieci;

- przestępstwa, w których komputer jest używany jako broń-na przykład w celu uruchomienia ataku typu denial-of-service (DoS); i

- przestępstwa, w których komputer jest używany jako akcesorium do przestępstwa – na przykład używanie komputera do przechowywania nielegalnie uzyskanych danych.

Konwencja Rady Europy o cyberprzestępczości, której Stany Zjednoczone są sygnatariuszami, definiuje cyberprzestępczość jako szeroki zakres złośliwych działań, w tym nielegalne przechwytywanie danych, ingerencje systemowe zagrażające integralności i dostępności sieci oraz naruszenia praw autorskich.

konieczność połączenia z Internetem umożliwiła wzrost liczby i tempa działań związanych z cyberprzestępczością, ponieważ przestępca nie musi już być fizycznie obecny podczas popełniania przestępstwa. Szybkość, wygoda, anonimowość i brak granic sprawiają, że komputerowe odmiany przestępstw finansowych-takich jak ransomware, oszustwa i pranie pieniędzy, a także przestępstwa, takie jak stalking i zastraszanie-są łatwiejsze do przeprowadzenia.

Działalność cyberprzestępców może być prowadzona przez osoby lub grupy o stosunkowo niewielkich umiejętnościach technicznych lub przez wysoko zorganizowane globalne grupy przestępcze, które mogą obejmować wykwalifikowanych programistów i inne osoby z odpowiednią wiedzą specjalistyczną. Aby jeszcze bardziej zmniejszyć szanse wykrycia i ścigania, cyberprzestępcy często decydują się na działalność w krajach o słabych lub nieistniejących przepisach dotyczących cyberprzestępczości.

jak działa cyberprzestępczość

ataki Cyberprzestępcze mogą rozpocząć się wszędzie tam, gdzie istnieją cyfrowe dane, możliwości i motywy. Cyberprzestępcy obejmują wszystkich, od samotnego użytkownika zaangażowanego w cyberprzemocy po podmioty sponsorowane przez państwo, takie jak chińskie służby wywiadowcze.

cyberprzestępstwa na ogół nie występują w próżni; są pod wieloma względami rozproszone w przyrodzie. Oznacza to, że cyberprzestępcy zazwyczaj polegają na innych podmiotach, aby zakończyć przestępstwo. Jest to, czy jest to twórca złośliwego oprogramowania wykorzystującego dark web do sprzedaży kodu, dystrybutor nielegalnych farmaceutyków wykorzystujących brokerów kryptowalut do przechowywania wirtualnych pieniędzy w depozycie lub podmiotów zagrożenia Państwowego polegających na podwykonawcach technologii w celu kradzieży własności intelektualnej (IP).

cyberprzestępcy wykorzystują różne wektory ataków do przeprowadzania swoich cyberataków i stale poszukują nowych metod i technik osiągania swoich celów, unikając jednocześnie wykrycia i aresztowania.

cyberprzestępcy często wykonują swoje działania przy użyciu złośliwego oprogramowania i innych rodzajów oprogramowania, ale inżynieria społeczna jest często ważnym elementem do wykonywania większości rodzajów cyberprzestępczości. E-maile wyłudzające informacje są kolejnym ważnym elementem wielu rodzajów cyberprzestępczości, ale szczególnie w przypadku ukierunkowanych ataków, takich jak business email compromise (BEC), w których atakujący próbuje podszyć się pod właściciela firmy za pośrednictwem poczty e-mail, aby przekonać pracowników do wypłacania fałszywych faktur.

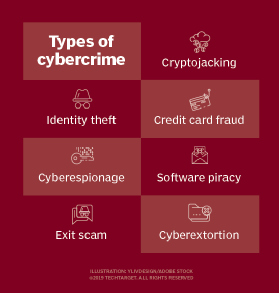

rodzaje cyberprzestępczości

jak wspomniano powyżej, istnieje wiele różnych rodzajów cyberprzestępczości. Większość cyberprzestępstw odbywa się w oczekiwaniu na korzyści finansowe ze strony atakujących, choć sposoby, w jakie cyberprzestępcy chcą uzyskać zapłatę, mogą się różnić. Niektóre szczególne rodzaje cyberprzestępstw obejmują następujące:

- Cyberextortion: przestępstwo polegające na ataku lub groźbie ataku połączonym z żądaniem pieniędzy na powstrzymanie ataku. Jedną z form cyberekstortacji jest atak ransomware. Tutaj atakujący uzyskuje dostęp do systemów organizacji i szyfruje jej dokumenty i pliki – wszystko o potencjalnej wartości-czyniąc dane niedostępnymi, dopóki nie zostanie zapłacony okup. Zazwyczaj jest to w jakiejś formie kryptowaluty, takiej jak bitcoin.

- Cryptojacking:atak, który wykorzystuje skrypty do wydobywania kryptowalut w przeglądarkach bez zgody użytkownika. Ataki typu Cryptojacking mogą obejmować wczytywanie oprogramowania do wydobywania kryptowalut do systemu ofiary. Jednak wiele ataków zależy od kodu JavaScript, który wykonuje eksplorację w przeglądarce, jeśli przeglądarka użytkownika ma kartę lub okno otwarte w złośliwej witrynie. Złośliwe oprogramowanie nie musi być instalowane, ponieważ ładowanie dotkniętej strony wykonuje kod wydobywczy w przeglądarce.

- kradzież tożsamości:Atak, który ma miejsce, gdy osoba uzyskuje dostęp do komputera w celu zebrania danych osobowych Użytkownika, które następnie wykorzystują do kradzieży tożsamości tej osoby lub dostępu do jej cennych kont, takich jak karty bankowe i kredytowe. Cyberprzestępcy kupują i sprzedają informacje o tożsamości na darknet markets, oferując konta finansowe, a także inne rodzaje kont, takie jak usługi przesyłania strumieniowego wideo, poczta internetowa, przesyłanie strumieniowe wideo i audio, aukcje internetowe i inne. Osobiste informacje zdrowotne są kolejnym częstym celem złodziei tożsamości.

- oszustwo kartą kredytową: Atak, który ma miejsce, gdy hakerzy infiltrują systemy detalistów, aby uzyskać informacje o karcie kredytowej i/lub bankowej swoich klientów. Skradzione karty płatnicze można kupować i sprzedawać hurtowo na darknet markets, gdzie grupy hakerskie, które ukradły masowe ilości kart kredytowych, czerpią zyski ze sprzedaży cyberprzestępcom niższego szczebla, którzy czerpią zyski z oszustw związanych z kartami kredytowymi na indywidualnych kontach.

- cyberprzestępczość: przestępstwo z udziałem cyberprzestępcy, który włamuje się do systemów lub sieci w celu uzyskania dostępu do poufnych informacji przechowywanych przez rząd lub inną organizację. Ataki mogą być motywowane zyskiem lub ideologią. Działania cyberprzestępcze mogą obejmować każdy rodzaj cyberataku w celu gromadzenia, modyfikowania lub niszczenia danych, a także korzystanie z urządzeń podłączonych do sieci, takich jak kamery internetowe lub kamery telewizji przemysłowej (CCTV), w celu szpiegowania docelowych osób lub grup oraz monitorowania komunikacji, w tym wiadomości e-mail, wiadomości tekstowych i wiadomości błyskawicznych.

- piractwo oprogramowania: atak polegający na bezprawnym kopiowaniu, dystrybucji i używaniu programów w celach komercyjnych lub osobistych. Naruszenia znaków towarowych, praw autorskich i patentów są często związane z tego rodzaju cyberprzestępczością.

- Exit scam:dark web, nic dziwnego, dał początek cyfrowej wersji starego przestępstwa znanego jako exit scam. W dzisiejszej formie administratorzy dark web przekierowują wirtualną walutę przechowywaną na rachunkach depozytowych marketplace na własne konta-zasadniczo przestępcy okradają innych przestępców.

typowe przykłady cyberprzestępczości

niektóre z częściej spotykanych ataków cyberprzestępczych obejmują rozproszone ataki DoS (DDoS), które są często używane do zamykania systemów i sieci. Ten rodzaj ataku wykorzystuje własny protokół komunikacyjny sieci przeciwko niemu, przytłaczając jego zdolność do reagowania na żądania połączenia. Ataki DDoS są czasami przeprowadzane po prostu ze złośliwych powodów lub jako część schematu cyberprzestrzeni, ale mogą być również używane do odwrócenia uwagi organizacji ofiary od innego ataku lub exploitu przeprowadzonego w tym samym czasie.

zainfekowanie systemów i sieci złośliwym oprogramowaniem jest przykładem ataku używanego do uszkodzenia systemu lub szkody dla użytkowników. Można to zrobić poprzez uszkodzenie systemu, oprogramowania lub danych przechowywanych w systemie. Ataki Ransomware są podobne, ale złośliwe oprogramowanie działa poprzez szyfrowanie lub zamykanie systemów ofiar, dopóki nie zostanie zapłacony okup.

kampanie phishingowe służą do infiltracji sieci korporacyjnych. Może to być wysyłanie fałszywych wiadomości e-mail do użytkowników w organizacji, zachęcanie ich do pobierania załączników lub klikania linków, które następnie rozprzestrzeniają wirusy lub złośliwe oprogramowanie do ich systemów i przez ich systemy do sieci firmowych.

ataki Poświadczeniowe mają miejsce, gdy cyberprzestępca ma na celu kradzież lub odgadnięcie identyfikatorów użytkowników i haseł do systemów lub kont osobistych ofiary. Można je przeprowadzić za pomocą ataków brute-force, instalując oprogramowanie keylogger lub wykorzystując luki w oprogramowaniu lub sprzęcie, które mogą ujawnić poświadczenia ofiary.

cyberprzestępcy mogą również próbować przejąć witrynę w celu zmiany lub usunięcia treści lub uzyskania dostępu lub modyfikacji baz danych bez autoryzacji. Na przykład atakujący może użyć exploita do zastrzyku języka zapytań strukturalnych (SQL), aby wstawić złośliwy kod do witryny internetowej, który może być następnie wykorzystany do wykorzystania luk w bazie danych witryny, umożliwiając hakerowi dostęp do rekordów i manipulowanie nimi lub uzyskanie nieautoryzowanego dostępu do poufnych informacji i danych, takich jak hasła klientów, numery kart kredytowych, dane osobowe (PII), tajemnice handlowe i adres IP.

inne typowe przykłady cyberprzestępczości to nielegalny hazard, sprzedaż nielegalnych przedmiotów-takich jak broń, narkotyki lub podrabiane towary-oraz nagabywanie, produkcja, posiadanie lub dystrybucja pornografii dziecięcej.

wpływ cyberprzestępczości na przedsiębiorstwa

rzeczywisty koszt cyberprzestępczości jest trudny do dokładnej oceny. W 2018 r. firma McAfee opublikowała raport na temat wpływu cyberprzestępczości na gospodarkę, w którym szacuje się, że przewidywany roczny koszt dla globalnej gospodarki wyniósł prawie 600 miliardów dolarów, w porównaniu z 45 miliardami dolarów w 2014 r.

chociaż straty finansowe z powodu cyberprzestępczości mogą być znaczne, firmy mogą również ponieść inne katastrofalne konsekwencje w wyniku cyberprzestępstw przestępczych, w tym następujące:

- uszkodzenie percepcji inwestorów po naruszeniu bezpieczeństwa może spowodować spadek wartości firmy.

- oprócz potencjalnych spadków cen akcji, przedsiębiorstwa mogą również liczyć na zwiększone koszty pożyczek i większe trudności w pozyskaniu większego kapitału w wyniku cyberataku.

- utrata wrażliwych danych Klientów może skutkować grzywnami i karami dla firm, które nie zabezpieczyły danych swoich klientów. Firmy mogą również zostać pozwane za naruszenie danych.

- uszkodzenie tożsamości marki i utrata reputacji po cyberataku podważają zaufanie klientów do firmy i zdolność firmy do bezpiecznego przechowywania danych finansowych. Po cyberataku firmy nie tylko tracą obecnych klientów, ale także tracą możliwość pozyskania nowych klientów.

- firmy mogą również ponosić bezpośrednie koszty związane z przestępczym cyberatakiem, w tym zwiększone koszty składki ubezpieczeniowej i koszty zatrudniania firm zajmujących się bezpieczeństwem cybernetycznym do reagowania na incydenty i usuwania ich, a także public relations (PR) i inne usługi związane z atakiem.

skutki cyberprzestępczości dla obrony narodowej

cyberprzestępstwa mogą mieć wpływ na zdrowie publiczne i bezpieczeństwo narodowe, co czyni przestępczość komputerową jednym z priorytetów Departamentu Sprawiedliwości. W USA, na szczeblu federalnym, Wydział cyberprzestępczości Federalnego Biura Śledczego (FBI) jest agencją w Departamencie Sprawiedliwości, która jest odpowiedzialna za zwalczanie cyberprzestępczości. Departament Bezpieczeństwa Wewnętrznego (DHS) postrzega wzmocnienie bezpieczeństwa i odporności cyberprzestrzeni jako ważną misję Bezpieczeństwa Wewnętrznego. Agencje takie jak us Secret Service (USSS) i US Immigration and Customs Enforcement (ICE) mają specjalne oddziały zajmujące się zwalczaniem cyberprzestępczości.

Electronic Crimes Task Force (ECTF) USSS bada sprawy związane z przestępstwami elektronicznymi, w szczególności atakami na infrastrukturę finansową i krytyczną kraju. USSS prowadzi również National Computer Forensics Institute (NCFI), który zapewnia stanowym i lokalnym organom ścigania, sędziom i prokuratorom szkolenia z informatyki śledczej.

Internet Crime Complaint Center (IC3), partnerstwo między FBI, National White Collar Crime Center (Nw3c) i Bureau of Justice Assistance (BJA), akceptuje skargi online od ofiar przestępstw internetowych lub zainteresowanych stron trzecich.

jak zapobiegać cyberprzestępczości

chociaż całkowite wyeliminowanie cyberprzestępczości i zapewnienie pełnego bezpieczeństwa w Internecie może nie być możliwe, firmy mogą zmniejszyć narażenie na nią, utrzymując skuteczną strategię bezpieczeństwa cybernetycznego przy użyciu dogłębnego podejścia do zabezpieczania systemów, sieci i danych.

ryzyko cyberprzestępczości można zmniejszyć za pomocą następujących kroków:

- opracowanie jasnych zasad i procedur dla firmy i pracowników;

- tworzenie planów reagowania na incydenty cyberbezpieczeństwa w celu wsparcia tych zasad i procedur;

- zarys środków bezpieczeństwa, które są stosowane w zakresie ochrony systemów i danych korporacyjnych;

- używanie aplikacji uwierzytelniania dwuskładnikowego (2FA) lub fizycznych kluczy bezpieczeństwa;

- Aktywuj 2FA na każdym koncie online, jeśli to możliwe;

- werbalnie zweryfikować autentyczność wniosków o przesłanie pieniędzy, rozmawiając z menedżerem finansowym;

- tworzyć reguły systemu wykrywania włamań (IDS), które oznaczają wiadomości e-mail z rozszerzeniami podobnymi do wiadomości e-mail firmy;

- dokładnie analizować wszystkie prośby e-mail o przekazanie środków w celu ustalenia, czy wnioski są nietypowe;

- stale szkolić pracowników w zakresie polityki i procedur bezpieczeństwa cybernetycznego oraz co robić w przypadku naruszenia bezpieczeństwa;

- utrzymuj aktualne strony internetowe, urządzenia końcowe i systemy ze wszystkimi aktualizacjami lub łatkami wersji oprogramowania; i

- regularnie Twórz kopie zapasowe danych i informacji, aby zmniejszyć szkody w przypadku ataku ransomware lub naruszenia danych.

bezpieczeństwo informacji i odporność na ataki cyberprzestępcze mogą być również budowane przez szyfrowanie lokalnych dysków twardych i platform poczty e-mail, przy użyciu wirtualnej sieci prywatnej (VPN) i przy użyciu prywatnego, bezpiecznego serwera DNS (domain name system).

przepisy i agencje dotyczące cyberprzestępczości

jak wspomniano powyżej, utworzono różne agencje rządowe USA, które zajmują się monitorowaniem ataków cyberprzestępczości i zarządzaniem nimi. Wydział cyberprzestrzeni FBI jest główną agencją federalną zajmującą się atakami cyberprzestępców, terrorystów lub zagranicznych przeciwników. W ramach DHS działa Agencja Bezpieczeństwa cyberbezpieczeństwa i infrastruktury (CISA). Grupa ta koordynuje działania między sektorem prywatnym a organizacjami rządowymi w celu ochrony infrastruktury krytycznej.

ponadto centrum Cyber Crimes Center (C3) zapewnia komputerowe usługi techniczne, które wspierają krajowe i międzynarodowe dochodzenia zawarte w portfolio dochodzeń Bezpieczeństwa Wewnętrznego (HSI) organów imigracyjnych i celnych. C3 koncentruje się na cyberprzestępstwach, które obejmują transgraniczne nielegalne działania. Jest odpowiedzialny za znajdowanie i kierowanie do wszystkich cyberprzestępstw w ramach jurysdykcji HSI. W skład C3 wchodzą: Cyber Crimes Unit (CCU), Child Exploitation Investigations Unit (CEIU) oraz Computer Forensics Unit (CFU).

oprócz agencji, które zostały utworzone w celu zwalczania cyberprzestępczości, uchwalono różne ustawy i akty prawne. W 2015 r.Biuro Narodów Zjednoczonych ds. narkotyków i przestępczości (UNODC) opublikowało repozytorium cyberprzestępczości, które jest centralną bazą danych zawierającą przepisy, wcześniejsze ustalenia i orzecznictwo dotyczące cyberprzestępczości i dowodów elektronicznych. Celem repozytorium cyberprzestępczości jest pomoc krajom i rządom w ich próbach ścigania i powstrzymywania cyberprzestępców.

przepisy dotyczące cyberprzestępczości mogą mieć zastosowanie do ogółu społeczeństwa lub mogą być specyficzne dla danego sektora i obejmować tylko niektóre rodzaje przedsiębiorstw. Na przykład ustawa Gramm-Leach-Bliley Act (GLBA) koncentruje się na instytucjach finansowych i reguluje wdrażanie pisemnych polityk i procedur, które powinny poprawić bezpieczeństwo i poufność dokumentacji klientów, a także chronić prywatne informacje przed zagrożeniami i nieautoryzowanym dostępem i wykorzystaniem.

inne przepisy zostały ustanowione w celu radzenia sobie z konkretnymi cyberprzestępstwami, takimi jak cyberprzemocy i nękanie w Internecie. Nieco ponad połowa stanów USA wdrożyła przepisy dotyczące bezpośrednio tych przestępstw.

na przykład prawo Massachusetts przytacza, że molestowanie w Internecie jest przestępstwem, które podlega karze grzywny w wysokości do 1000 dolarów, maksymalnie dwa i pół roku więzienia lub oba. W Tennessee nękanie i stalking online jest uważane za wykroczenie klasy A, A skazany cyberprzestępca może zostać skazany na karę więzienia w wysokości maksymalnie 11 miesięcy i 29 dni, grzywnę w wysokości do 2500 USD lub obu.